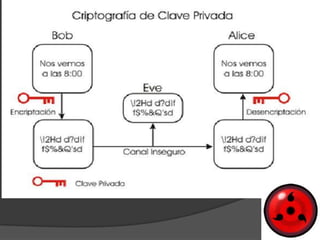

El documento proporciona definiciones de varios términos relacionados con la informática y la tecnología. Explica conceptos como alfabetización informática, backup, bits, contraseñas, datos, digitalización, firewalls, hardware, información, procesamiento de datos, software, virus y más.