Ejemplos en seguridad en linux

•Descargar como DOCX, PDF•

0 recomendaciones•381 vistas

Este documento describe la seguridad en Linux y sus características de seguridad como sistema multiusuario, código abierto y cortafuegos. Explica cómo configurar el cortafuego para filtrar tráfico de red y proteger los servicios mediante la configuración de reglas de firewall. También cubre la instalación y desinstalación de paquetes para filtrar el tráfico de red entrante y saliente.

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Como eliminar un virus

Este documento proporciona instrucciones en 5 pasos para eliminar un virus de una computadora. Los pasos incluyen reiniciar en modo seguro, mostrar archivos y extensiones ocultas, limpiar archivos temporales y programas sospechosos con antivirus y antispyware actualizados, e instalar parches críticos de Microsoft.

Seguridad de las_redes

Este documento explica varios conceptos relacionados con la seguridad de redes, incluyendo proxies, firewalls, TCP wrappers y Kerberos. Un proxy es un ordenador intermedio que facilita la comunicación entre dos ordenadores ocultando su conexión directa. Los firewalls y TCP wrappers permiten restringir el acceso a servicios y redes. Kerberos es un protocolo de autenticación que permite a clientes y servidores verificar mutuamente su identidad de forma segura.

Manual de instalaciòn

Este manual proporciona instrucciones para instalar Ubuntu 9 en 3 pasos: 1) verificar los requisitos mínimos, 2) crear particiones durante la instalación manualmente asignando espacio para intercambio y raíz, y 3) introducir nombre de usuario y contraseña para completar la instalación de 40 minutos. Advierte revisar cuidadosamente la información de particiones para evitar errores.

Vocabulario java daniela grajales

El documento explica conceptos clave de Java como el método main, que es el punto de entrada para ejecutar el código de una clase. El método main debe declararse como público, estático y retornar void. Además, describe cómo se puede imprimir texto en la consola usando System.out.println(), el cual permite mostrar mensajes en la pantalla de forma fácil.

Cómo desinfectar y eliminar un virus de autorun

El documento describe los pasos para eliminar, desinfectar y limpiar un equipo infectado con un virus autorun. Recomienda usar una herramienta antivirus gratuita o instalar un antivirus actualizado que realice un análisis completo del equipo. Si el antivirus no puede eliminar los archivos infectados, se deben eliminar manualmente teniendo cuidado de no tener el virus residente al reiniciar el sistema. Luego explica cómo limpiar un pendrive infectado de forma manual usando comandos de MS-DOS para mostrar y eliminar archivos ocultos sospechosos

Tutorial registro de teclas

Este documento proporciona instrucciones para configurar un keylogger remoto para monitorear una computadora de forma remota. Explica cómo instalar el software keylogger, configurarlo para ocultarlo como un archivo .exe y establecer una cuenta de correo o FTP para recibir los registros de tecleo. También describe los pasos para configurar la frecuencia de los informes, las opciones de registro y envío de capturas de pantalla y webcam. Una vez configurado, el keylogger se puede pasar a la computadora objetivo para comenzar a monitorearla

Ing. Sistemas

El documento describe los pasos para instalar Ubuntu en una máquina virtual creada en VMware Workstation. Estos pasos incluyen abrir el programa VMware Workstation, crear una nueva máquina virtual configurándola para instalar Ubuntu más tarde, seleccionar Ubuntu como el sistema operativo a instalar, completar la instalación proporcionando información como la ubicación y el idioma, y finalmente reiniciar la máquina virtual para iniciar sesión en el nuevo sistema operativo Ubuntu instalado.

Quitar MH24 Ransomware

Este documento proporciona instrucciones en 5 pasos para limpiar un sistema infectado con el ransomware MH24 y restaurar archivos cifrados. Los pasos incluyen reiniciar en modo seguro, eliminar procesos maliciosos, eliminar entradas de registro, usar Shadow Explorer para restaurar archivos de copia de seguridad y usar soluciones alternativas si fallan los métodos anteriores. El objetivo es ayudar a los usuarios a limpiar sus sistemas y evitar la pérdida de datos.

Recomendados

Como eliminar un virus

Este documento proporciona instrucciones en 5 pasos para eliminar un virus de una computadora. Los pasos incluyen reiniciar en modo seguro, mostrar archivos y extensiones ocultas, limpiar archivos temporales y programas sospechosos con antivirus y antispyware actualizados, e instalar parches críticos de Microsoft.

Seguridad de las_redes

Este documento explica varios conceptos relacionados con la seguridad de redes, incluyendo proxies, firewalls, TCP wrappers y Kerberos. Un proxy es un ordenador intermedio que facilita la comunicación entre dos ordenadores ocultando su conexión directa. Los firewalls y TCP wrappers permiten restringir el acceso a servicios y redes. Kerberos es un protocolo de autenticación que permite a clientes y servidores verificar mutuamente su identidad de forma segura.

Manual de instalaciòn

Este manual proporciona instrucciones para instalar Ubuntu 9 en 3 pasos: 1) verificar los requisitos mínimos, 2) crear particiones durante la instalación manualmente asignando espacio para intercambio y raíz, y 3) introducir nombre de usuario y contraseña para completar la instalación de 40 minutos. Advierte revisar cuidadosamente la información de particiones para evitar errores.

Vocabulario java daniela grajales

El documento explica conceptos clave de Java como el método main, que es el punto de entrada para ejecutar el código de una clase. El método main debe declararse como público, estático y retornar void. Además, describe cómo se puede imprimir texto en la consola usando System.out.println(), el cual permite mostrar mensajes en la pantalla de forma fácil.

Cómo desinfectar y eliminar un virus de autorun

El documento describe los pasos para eliminar, desinfectar y limpiar un equipo infectado con un virus autorun. Recomienda usar una herramienta antivirus gratuita o instalar un antivirus actualizado que realice un análisis completo del equipo. Si el antivirus no puede eliminar los archivos infectados, se deben eliminar manualmente teniendo cuidado de no tener el virus residente al reiniciar el sistema. Luego explica cómo limpiar un pendrive infectado de forma manual usando comandos de MS-DOS para mostrar y eliminar archivos ocultos sospechosos

Tutorial registro de teclas

Este documento proporciona instrucciones para configurar un keylogger remoto para monitorear una computadora de forma remota. Explica cómo instalar el software keylogger, configurarlo para ocultarlo como un archivo .exe y establecer una cuenta de correo o FTP para recibir los registros de tecleo. También describe los pasos para configurar la frecuencia de los informes, las opciones de registro y envío de capturas de pantalla y webcam. Una vez configurado, el keylogger se puede pasar a la computadora objetivo para comenzar a monitorearla

Ing. Sistemas

El documento describe los pasos para instalar Ubuntu en una máquina virtual creada en VMware Workstation. Estos pasos incluyen abrir el programa VMware Workstation, crear una nueva máquina virtual configurándola para instalar Ubuntu más tarde, seleccionar Ubuntu como el sistema operativo a instalar, completar la instalación proporcionando información como la ubicación y el idioma, y finalmente reiniciar la máquina virtual para iniciar sesión en el nuevo sistema operativo Ubuntu instalado.

Quitar MH24 Ransomware

Este documento proporciona instrucciones en 5 pasos para limpiar un sistema infectado con el ransomware MH24 y restaurar archivos cifrados. Los pasos incluyen reiniciar en modo seguro, eliminar procesos maliciosos, eliminar entradas de registro, usar Shadow Explorer para restaurar archivos de copia de seguridad y usar soluciones alternativas si fallan los métodos anteriores. El objetivo es ayudar a los usuarios a limpiar sus sistemas y evitar la pérdida de datos.

Manual optix pro v3

El documento describe cómo configurar y usar el troyano Optix Pro v1.33 para infectar una máquina Windows remota y controlarla de forma remota. Explica cómo descargar el programa, configurar el servidor y cliente, infectar una máquina, y luego usar el cliente para controlar procesos, enviar mensajes y capturar teclas de la máquina infectada de forma remota.

Ataque Troyano Optix Pro

Este documento describe los pasos para realizar un ataque troyano usando la herramienta Optix Pro. Optix Pro es un troyano configurable que puede evadir cortafuegos y antivirus. El documento explica cómo instalar VirtualBox, crear máquinas virtuales, descargar e instalar Optix Pro, configurar el troyano, infectar una máquina virtual objetivo y controlarla remotamente desde el servidor.

Instalación y uso de cCleaner para el mantenimiento y optimización de un orde...

Instalación y uso de cCleaner para el mantenimiento y optimización de un orde...Centro Guadalinfo de Sierra de Yeguas

Este documento proporciona instrucciones para instalar y usar el programa CCLeaner para limpiar y optimizar un ordenador. Explica cómo descargar e instalar CCLeaner, limpiar archivos y el registro del sistema, desinstalar programas, evitar que programas se ejecuten automáticamente al inicio, y acceder al Administrador de tareas.Instrucciones para utilizar el keygen

Instale un antivirus falso, regístrese con un correo electrónico inventado y desactive las protecciones para poder usar un crack ilegal que lo dejará vulnerable a amenazas.

Quitar Nefartanulo Ransomware

Nefartanulo Ransomware es una infección de computadora y cripto-malware muy dañina que pertenece a la familia Ransomware. Ejecuta el módulo de cifrado en la computadora y comienza a bloquear todos los archivos almacenados en su máquina. Le pide que compre sus claves / herramientas de descifrado para el descifrado. De lo contrario, perderá todos los datos personales de forma permanente. Por lo tanto, es necesario eliminar este tipo de infección de las PC lo antes posible. https://malware-remove.com/es/quitar-nefartanulo-ransomware-descifrar-archivos-cifrados

Quitar OutCrypt Ransomware

OutCrypt Ransomware es un cripto-malware muy dañino y una infección de computadora que pertenece a la familia Ransomware. Ejecuta el módulo de cifrado en la computadora y comienza a bloquear todos los archivos almacenados en su máquina. Le pide que compre sus claves / herramientas de descifrado para el descifrado. De lo contrario, perderá todos los datos personales de forma permanente. Por lo tanto, es necesario eliminar este tipo de infección de las PC lo antes posible. https://www.malware-security.com/es/como-quitar-outcrypt-ransomware

Manual de instalacion jclic colegio

El documento proporciona instrucciones en 4 pasos para instalar Java y Jclic. Primero se debe seleccionar el enlace de instalador Java o Jclic, guardar el archivo de instalación y hacer clic en instalar. Luego se debe esperar a que se complete la descarga e instalación antes de hacer clic en cerrar.

Presentación Ccleaner

El documento describe la instalación y uso de la herramienta CCleaner, la cual permite limpiar residuos del sistema operativo y programas, eliminar claves inválidas del registro para mejorar el rendimiento, desinstalar programas y extensiones, y personalizar opciones de la herramienta. La instalación involucra descargar el archivo, seleccionar idioma, y agregar accesos directos. Una vez instalado, CCleaner ofrece cuatro opciones: limpiador, registro, herramientas y opciones.

Ubuntu 15.04 pdf

El documento proporciona instrucciones para instalar Ubuntu 15.04, incluyendo los requisitos técnicos, cómo crear un dispositivo de arranque USB, los pasos de instalación como seleccionar el idioma y zona horaria, y configurar la cuenta de usuario y red wifi. Explica que después de completar la instalación es necesario reiniciar la computadora y remover el dispositivo USB.

Instalación de Spy bot search & destroy

El documento proporciona instrucciones para instalar el programa SpyBot Search & Destroy, el cual brinda protección contra spyware y malware para varios navegadores. Incluye pasos como descargar el programa, aceptar los términos, seleccionar una carpeta de instalación, completar la instalación, configurar las opciones de protección, y realizar una actualización y escaneo iniciales.

Limpiar usb

Este documento proporciona instrucciones en 5 pasos para desinfectar un USB y eliminar archivos y carpetas ocultas. Primero, se escanea el USB con un antivirus. Luego, se ingresa al símbolo del sistema y se accede a la unidad USB. A continuación, se ejecuta el comando "Attrib /d /s -h -s -r *.*" para quitar los atributos ocultos y de solo lectura. Finalmente, se verifican los archivos desocultados y se eliminan aquellos sospechosos antes de vol

Wifislax

Este documento proporciona instrucciones para crackear redes WiFi usando Wifislax 3.1. Primero se debe descargar e instalar Wifislax en un CD, luego configurar la tarjeta de red inalámbrica en modo monitor para capturar paquetes de datos. Finalmente, se usa Airoscript para escanear redes, seleccionar un objetivo, lanzar un ataque y crackear la red para revelar la contraseña.

Contraseñaw7

Este documento proporciona instrucciones para resetear las contraseñas de cuentas de usuario en sistemas Windows 7, Vista y XP utilizando comandos de línea de comandos de Windows. Explica cómo acceder a la consola de comandos de Windows y usar el comando "net user" para eliminar las contraseñas existentes y establecer nuevas contraseñas en blanco. También advierte al lector que el contenido se proporciona solo con fines educativos y que es responsable de su propio uso.

Antivirus

El documento proporciona instrucciones en 3 pasos para desinstalar el antivirus existente, instalar Avast Internet Security 5.0.677, aplicar un parche y activar el período de prueba hasta 2025. Primero se debe desinstalar el antivirus anterior o actual. Luego se descarga e instala Avast siguiendo los pasos provistos. Finalmente, se aplica un parche, se reinicia la computadora y se activa el período de prueba de Avast.

Manual basico wifislax3

Este documento presenta un manual sobre las herramientas inalámbricas de Wifislax. Explica cómo crear versiones live de Wifislax en CD o USB, instalar Wifislax en un disco duro, y agregar módulos a Wifislax ya sea en versiones live o instalado. También proporciona una introducción a comandos Linux básicos como iwconfig e ifconfig utilizados con Wifislax.

Diapositivas grupo 233009_22

CREACIÓN DE VIRUS TROYANO PASO A PASO

Teniendo en cuenta la teoría de hackeo ético y sabiendo que los estudios aquí realizados son con fines educativos, me permito presentar el siguiente ejemplo.

Vamos a mostrar un virus troyano que abre paginas apenas se ejecute, para el caso puede haber más paginas pero solo utilizaremos 3.

Instrucciones

El documento proporciona instrucciones para instalar y activar Eset Nod 32 Antivirus en 3 pasos: 1) instalar Eset y desmarcar opciones durante la instalación, 2) desactivar temporalmente la protección para descomprimir e instalar un activador, 3) agregar la carpeta del activador como exclusión, volver a activar la protección y completar la instalación.

Infeccion por troyano optix pro

Este documento describe un troyano llamado Optix Pro que permite tomar el control remoto de una PC infectada. Explica cómo preparar máquinas virtuales, descargar e instalar Optix Pro para crear un archivo servidor, y luego usar el cliente para infectar la PC objetivo y controlarla de forma remota. También ofrece consejos sobre cómo desinfectar un sistema, como usar antivirus actualizados u eliminar manualmente las claves de registro añadidas.

screenfecth

Screenfetch es una aplicación que muestra información sobre el sistema operativo y distribución de Linux. Para instalarlo, se deben ejecutar los comandos wget, chmod y ./screenfetch-dev para descargar el archivo de instalación y otorgarle permisos de ejecución.

SELinux - Seguridad más allá de lo que imaginabas

Este documento proporciona una introducción a SELinux (Security-Enhanced Linux), una característica de Linux que ofrece políticas de seguridad adicionales a través del uso de módulos en el núcleo. Explica que SELinux implementa un modelo de control de acceso obligatorio que permite un control más estricto sobre las interacciones entre software, usuarios y procesos que el modelo discrecional utilizado comúnmente en Linux. También describe cómo SELinux agrega información de contexto a archivos y procesos y cómo las políticas de SEL

Linux Kernel Hardening - BugCON 2013

Este documento presenta una discusión sobre el hardening del kernel de Linux. Explica que el kernel de Linux no tiene protecciones contra muchos tipos de ataques y deja que los usuarios hagan lo que quieran en la memoria. Luego discute la necesidad de protegerse contra vulnerabilidades como desbordamientos de búfer y carreras de archivos temporales mediante el uso de controles de acceso más estrictos como DAC vs MAC, protección de memoria como ASLR y DEP, y enfoques como GRSecurity & PAX y SELinux.

Seguridad en linux

El documento describe conceptos clave de seguridad en Linux, incluyendo asegurar el acceso físico a los servidores, configurar la BIOS y LILO para limitar el arranque, y aplicar el principio de menor privilegio para usuarios y servicios. También enfatiza la importancia de realizar copias de seguridad y escanear regularmente los sistemas en busca de cambios.

Más contenido relacionado

La actualidad más candente

Manual optix pro v3

El documento describe cómo configurar y usar el troyano Optix Pro v1.33 para infectar una máquina Windows remota y controlarla de forma remota. Explica cómo descargar el programa, configurar el servidor y cliente, infectar una máquina, y luego usar el cliente para controlar procesos, enviar mensajes y capturar teclas de la máquina infectada de forma remota.

Ataque Troyano Optix Pro

Este documento describe los pasos para realizar un ataque troyano usando la herramienta Optix Pro. Optix Pro es un troyano configurable que puede evadir cortafuegos y antivirus. El documento explica cómo instalar VirtualBox, crear máquinas virtuales, descargar e instalar Optix Pro, configurar el troyano, infectar una máquina virtual objetivo y controlarla remotamente desde el servidor.

Instalación y uso de cCleaner para el mantenimiento y optimización de un orde...

Instalación y uso de cCleaner para el mantenimiento y optimización de un orde...Centro Guadalinfo de Sierra de Yeguas

Este documento proporciona instrucciones para instalar y usar el programa CCLeaner para limpiar y optimizar un ordenador. Explica cómo descargar e instalar CCLeaner, limpiar archivos y el registro del sistema, desinstalar programas, evitar que programas se ejecuten automáticamente al inicio, y acceder al Administrador de tareas.Instrucciones para utilizar el keygen

Instale un antivirus falso, regístrese con un correo electrónico inventado y desactive las protecciones para poder usar un crack ilegal que lo dejará vulnerable a amenazas.

Quitar Nefartanulo Ransomware

Nefartanulo Ransomware es una infección de computadora y cripto-malware muy dañina que pertenece a la familia Ransomware. Ejecuta el módulo de cifrado en la computadora y comienza a bloquear todos los archivos almacenados en su máquina. Le pide que compre sus claves / herramientas de descifrado para el descifrado. De lo contrario, perderá todos los datos personales de forma permanente. Por lo tanto, es necesario eliminar este tipo de infección de las PC lo antes posible. https://malware-remove.com/es/quitar-nefartanulo-ransomware-descifrar-archivos-cifrados

Quitar OutCrypt Ransomware

OutCrypt Ransomware es un cripto-malware muy dañino y una infección de computadora que pertenece a la familia Ransomware. Ejecuta el módulo de cifrado en la computadora y comienza a bloquear todos los archivos almacenados en su máquina. Le pide que compre sus claves / herramientas de descifrado para el descifrado. De lo contrario, perderá todos los datos personales de forma permanente. Por lo tanto, es necesario eliminar este tipo de infección de las PC lo antes posible. https://www.malware-security.com/es/como-quitar-outcrypt-ransomware

Manual de instalacion jclic colegio

El documento proporciona instrucciones en 4 pasos para instalar Java y Jclic. Primero se debe seleccionar el enlace de instalador Java o Jclic, guardar el archivo de instalación y hacer clic en instalar. Luego se debe esperar a que se complete la descarga e instalación antes de hacer clic en cerrar.

Presentación Ccleaner

El documento describe la instalación y uso de la herramienta CCleaner, la cual permite limpiar residuos del sistema operativo y programas, eliminar claves inválidas del registro para mejorar el rendimiento, desinstalar programas y extensiones, y personalizar opciones de la herramienta. La instalación involucra descargar el archivo, seleccionar idioma, y agregar accesos directos. Una vez instalado, CCleaner ofrece cuatro opciones: limpiador, registro, herramientas y opciones.

Ubuntu 15.04 pdf

El documento proporciona instrucciones para instalar Ubuntu 15.04, incluyendo los requisitos técnicos, cómo crear un dispositivo de arranque USB, los pasos de instalación como seleccionar el idioma y zona horaria, y configurar la cuenta de usuario y red wifi. Explica que después de completar la instalación es necesario reiniciar la computadora y remover el dispositivo USB.

Instalación de Spy bot search & destroy

El documento proporciona instrucciones para instalar el programa SpyBot Search & Destroy, el cual brinda protección contra spyware y malware para varios navegadores. Incluye pasos como descargar el programa, aceptar los términos, seleccionar una carpeta de instalación, completar la instalación, configurar las opciones de protección, y realizar una actualización y escaneo iniciales.

Limpiar usb

Este documento proporciona instrucciones en 5 pasos para desinfectar un USB y eliminar archivos y carpetas ocultas. Primero, se escanea el USB con un antivirus. Luego, se ingresa al símbolo del sistema y se accede a la unidad USB. A continuación, se ejecuta el comando "Attrib /d /s -h -s -r *.*" para quitar los atributos ocultos y de solo lectura. Finalmente, se verifican los archivos desocultados y se eliminan aquellos sospechosos antes de vol

Wifislax

Este documento proporciona instrucciones para crackear redes WiFi usando Wifislax 3.1. Primero se debe descargar e instalar Wifislax en un CD, luego configurar la tarjeta de red inalámbrica en modo monitor para capturar paquetes de datos. Finalmente, se usa Airoscript para escanear redes, seleccionar un objetivo, lanzar un ataque y crackear la red para revelar la contraseña.

Contraseñaw7

Este documento proporciona instrucciones para resetear las contraseñas de cuentas de usuario en sistemas Windows 7, Vista y XP utilizando comandos de línea de comandos de Windows. Explica cómo acceder a la consola de comandos de Windows y usar el comando "net user" para eliminar las contraseñas existentes y establecer nuevas contraseñas en blanco. También advierte al lector que el contenido se proporciona solo con fines educativos y que es responsable de su propio uso.

Antivirus

El documento proporciona instrucciones en 3 pasos para desinstalar el antivirus existente, instalar Avast Internet Security 5.0.677, aplicar un parche y activar el período de prueba hasta 2025. Primero se debe desinstalar el antivirus anterior o actual. Luego se descarga e instala Avast siguiendo los pasos provistos. Finalmente, se aplica un parche, se reinicia la computadora y se activa el período de prueba de Avast.

Manual basico wifislax3

Este documento presenta un manual sobre las herramientas inalámbricas de Wifislax. Explica cómo crear versiones live de Wifislax en CD o USB, instalar Wifislax en un disco duro, y agregar módulos a Wifislax ya sea en versiones live o instalado. También proporciona una introducción a comandos Linux básicos como iwconfig e ifconfig utilizados con Wifislax.

Diapositivas grupo 233009_22

CREACIÓN DE VIRUS TROYANO PASO A PASO

Teniendo en cuenta la teoría de hackeo ético y sabiendo que los estudios aquí realizados son con fines educativos, me permito presentar el siguiente ejemplo.

Vamos a mostrar un virus troyano que abre paginas apenas se ejecute, para el caso puede haber más paginas pero solo utilizaremos 3.

Instrucciones

El documento proporciona instrucciones para instalar y activar Eset Nod 32 Antivirus en 3 pasos: 1) instalar Eset y desmarcar opciones durante la instalación, 2) desactivar temporalmente la protección para descomprimir e instalar un activador, 3) agregar la carpeta del activador como exclusión, volver a activar la protección y completar la instalación.

Infeccion por troyano optix pro

Este documento describe un troyano llamado Optix Pro que permite tomar el control remoto de una PC infectada. Explica cómo preparar máquinas virtuales, descargar e instalar Optix Pro para crear un archivo servidor, y luego usar el cliente para infectar la PC objetivo y controlarla de forma remota. También ofrece consejos sobre cómo desinfectar un sistema, como usar antivirus actualizados u eliminar manualmente las claves de registro añadidas.

screenfecth

Screenfetch es una aplicación que muestra información sobre el sistema operativo y distribución de Linux. Para instalarlo, se deben ejecutar los comandos wget, chmod y ./screenfetch-dev para descargar el archivo de instalación y otorgarle permisos de ejecución.

La actualidad más candente (19)

Instalación y uso de cCleaner para el mantenimiento y optimización de un orde...

Instalación y uso de cCleaner para el mantenimiento y optimización de un orde...

Destacado

SELinux - Seguridad más allá de lo que imaginabas

Este documento proporciona una introducción a SELinux (Security-Enhanced Linux), una característica de Linux que ofrece políticas de seguridad adicionales a través del uso de módulos en el núcleo. Explica que SELinux implementa un modelo de control de acceso obligatorio que permite un control más estricto sobre las interacciones entre software, usuarios y procesos que el modelo discrecional utilizado comúnmente en Linux. También describe cómo SELinux agrega información de contexto a archivos y procesos y cómo las políticas de SEL

Linux Kernel Hardening - BugCON 2013

Este documento presenta una discusión sobre el hardening del kernel de Linux. Explica que el kernel de Linux no tiene protecciones contra muchos tipos de ataques y deja que los usuarios hagan lo que quieran en la memoria. Luego discute la necesidad de protegerse contra vulnerabilidades como desbordamientos de búfer y carreras de archivos temporales mediante el uso de controles de acceso más estrictos como DAC vs MAC, protección de memoria como ASLR y DEP, y enfoques como GRSecurity & PAX y SELinux.

Seguridad en linux

El documento describe conceptos clave de seguridad en Linux, incluyendo asegurar el acceso físico a los servidores, configurar la BIOS y LILO para limitar el arranque, y aplicar el principio de menor privilegio para usuarios y servicios. También enfatiza la importancia de realizar copias de seguridad y escanear regularmente los sistemas en busca de cambios.

Seguridad en sistemas operativos

Este documento trata sobre la seguridad en sistemas operativos. Se clasifican los mecanismos de seguridad, se discute la vigilancia y supervisión de amenazas, la tolerancia a fallos, la autenticidad y la criptografía. También se mencionan las contraseñas y la criptografía como métodos para proteger la información.

Seguridad linux 2011

Este documento presenta los principios de seguridad en Linux. Cubre temas como sistemas de archivos, control de acceso de red, autenticación, cortafuegos, detección de intrusos y SELinux. Explica conceptos como permisos de archivos, cifrado, bitácoras de sistema y el demonio inetd para controlar el acceso a servicios de red.

Seguridad de windows xp

Windows XP ofrece varias características de seguridad como cuentas de usuario separadas, firewall integrado, encriptación de archivos y carpetas, y la capacidad de restringir el software ejecutable para proteger los sistemas de intrusos y asegurar la privacidad de los usuarios. También incluye herramientas como Internet Connection Sharing y políticas de software para compartir conexiones de Internet de manera segura y controlar el uso de programas en una red.

Introduction To SELinux

This document provides an overview of SELinux, including its introduction, access control mechanisms, policy, administration, and benefits. SELinux is a Linux security module that implements mandatory access controls to confine processes and restrict their access. It defines types for objects like files and directories, domains for processes, and roles to determine what access users and processes have. SELinux policy enforces these controls and can be configured through booleans and modified policy modules. It helps strengthen security by auditing access and confining services like web servers even if they are compromised by an attack.

SELinux basics

The document introduces SELinux, which uses mandatory access control (MAC) in addition to traditional UNIX discretionary access control (DAC). SELinux labels processes and files with security contexts that define access permissions in the security policy. The policy controls access between labeled processes and files through type enforcement rules. System administrators can manage labels and policy using tools like semanage and restorecon.

Seguridad de los Sistemas Operativos

El documento habla sobre los requisitos de seguridad de un sistema informático, incluyendo confidencialidad, integridad y disponibilidad. También describe varios métodos para lograr la seguridad operacional de un sistema como selección de personal, vigilancia, verificación de amenazas, protección por contraseña y auditoría. Finalmente, discute conceptos como controles de acceso, núcleos de seguridad, seguridad por hardware y sistemas supervivientes.

Amenazas en redes GNU/Linux. Herramientas de seguridad para redes.

Este documento presenta una introducción a las amenazas a la seguridad en redes GNU/Linux y herramientas para la seguridad de redes. Explica conceptos clave como los tipos de amenazas, los fundamentos de redes TCP/IP incluyendo los diferentes niveles del modelo OSI, y cómo las herramientas de seguridad pueden utilizarse para recopilar información de tráfico de red y detectar intrusos.

Linux seguridad proteccion

Este documento discute varios temas relacionados con la seguridad en sistemas operativos Linux, incluyendo mecanismos de protección como listas de control de acceso, autenticación de usuarios mediante contraseñas, y técnicas para mejorar la seguridad externa e interna como firewalls y permisos de archivos. También analiza desafíos para proveer protección como el escaneo de archivos infectados y la variedad de kernels Linux.

SEGURIDAD EN LINUX vs SEGURIDAD EN WINDOWS

Este documento compara la seguridad en Linux y Windows. Explica que la seguridad en Linux se basa en reducir los permisos de acceso a recursos mediante el uso de grupos de usuarios y permisos de lectura, escritura y ejecución sobre archivos. También describe que Windows usa firewalls, antivirus y actualizaciones automáticas para protegerse, pero es más vulnerable a virus debido a su popularidad y configuración predeterminada menos segura.

Se linux

Este documento describe SELinux, un sistema de control de acceso obligatorio integrado en el kernel Linux. SELinux proporciona seguridad mejorada mediante el uso de contextos de seguridad, controles de acceso obligatorios y de roles para controlar con mayor precisión el acceso a recursos. Funciona como un módulo en el kernel para lograr un mayor nivel de abstracción para los usuarios sin reemplazar los controles de acceso discrecionales tradicionales.

seguridad de los sistemas operativos

El documento describe los diferentes aspectos de la seguridad en los sistemas operativos. Explica que la seguridad física, administrativa y funcional son nucleos clave, y que el sistema operativo juega un papel importante en la administración de recursos y seguridad aunque debe complementarse con medidas externas. También cubre temas como protección por contraseña, auditoría, control de acceso, requisitos de seguridad y seguridad externa y operacional.

Seguridad en los sistemas operativos.

Este documento presenta una introducción a la seguridad de los sistemas operativos. Define términos clave como seguridad y protección. Explica que los sistemas operativos cumplen un rol importante en la implementación de medidas de seguridad para garantizar la consistencia, servicio, protección, control de acceso y autenticación de los sistemas. También describe requisitos básicos de seguridad, excepciones a estos requisitos, y diferentes aspectos de la seguridad como la seguridad externa, operacional, protección por contrase

Seguridad En Sistemas Operativos

Este documento presenta un test de seguridad para sistemas operativos y luego explica conceptos clave como vulnerabilidad, exploit y escaneo de vulnerabilidades. También describe formas de obtener contraseñas como ingeniería social y fuerza bruta. Finalmente, anuncia que la próxima sesión cubrirá ejemplos de intrusiones y explicará penetration tests.

Seguridad en los sistemas operativos

Este documento trata sobre la seguridad en sistemas operativos. Explica los mecanismos de seguridad que ofrece el sistema operativo y la necesidad de complementarlos con otros externos. Describe los modelos de control de acceso orientados al usuario y los datos, así como los modelos de protección y dominios de protección. Finalmente, presenta amenazas comunes como la interrupción, interceptación, modificación e invención, y ataques genéricos a sistemas operativos.

Proteccion y Seguridad en los Sistemas Operativos

Proteccion y Seguridad en los Sistemas Operativos.

Presentación utilizada para exposición en la asignatura de Fundamentos Operativos

Destacado (18)

Amenazas en redes GNU/Linux. Herramientas de seguridad para redes.

Amenazas en redes GNU/Linux. Herramientas de seguridad para redes.

Similar a Ejemplos en seguridad en linux

IntroduccióN Al Software Libre5

El documento introduce el software libre GNU/Linux, discutiendo sus ventajas sobre el software privativo como la libertad de los usuarios, la ausencia de dependencia de proveedores, y su impacto positivo. Explica que GNU/Linux es un sistema operativo compuesto por el núcleo Linux y aplicaciones GNU, y que existen múltiples distribuciones que agrupan software libre. También resume brevemente la historia del software libre y GNU/Linux.

Sistema operativo ubuntu

Este documento proporciona una introducción al sistema operativo Ubuntu, describiendo sus características principales como su escritorio personalizable con paneles superior y lateral, y áreas para aplicaciones, archivos y configuración del sistema. También cubre cómo acceder a archivos de Windows desde Ubuntu y requisitos mínimos para ejecutarlo.

Utilizacion del SO Linux

El documento describe el sistema operativo GNU/Linux y su uso en netbooks. Explica que Linux es un sistema operativo alternativo a Windows con programas equivalentes como OpenOffice. Detalla cómo gestionar archivos y carpetas en Linux, así como instalar software mediante gestores como el Centro de Software de Ubuntu o Synaptic, que descargan e instalan paquetes de software de repositorios en línea.

Intalacion abel

1) El documento habla sobre la instalación y clasificación de software. 2) Explica cómo instalar sistemas operativos como Windows y Office, y clasifica los sistemas operativos en monotarea, multitarea, monousuario y multiusuario. 3) También cubre temas como antivirus, utilerías, software libre y cómo crear una memoria booteable.

Synaptic

Synaptic es un gestor de paquetes gráfico para Ubuntu que permite instalar, desinstalar y actualizar paquetes de una manera más completa que el Centro de software. Synaptic muestra información detallada sobre los paquetes disponibles y controla las dependencias de manera que el usuario puede instalar varios paquetes a la vez. Para usar Synaptic, los usuarios deben seleccionar los paquetes deseados y luego aplicar los cambios.

Tarea de software

El documento proporciona una introducción a varios temas relacionados con el software, incluyendo clasificaciones de software, antivirus, instalación de sistemas operativos y office. Luego explica las clasificaciones de sistemas operativos como de multitarea, mono tarea, multiusuario, por lotes, tiempo real, tiempo compartido y distribuidos. También cubre utilerías, software libre e instalación de office.

SISTEMAS OPERATIVOS INFORME 5

Este documento presenta una introducción al sistema operativo Linux Ubuntu mediante la consola, explicando comandos básicos y su uso. Se describen comandos como id, whoami, hostname, uname, cat, ls, pwd y root, además de explicar conceptos como el escritorio, menús y centro de software de Ubuntu. El objetivo es enseñar comandos básicos de consola para su uso en Linux.

Capitulos 1 y 2

El documento habla sobre el software libre y diferentes distribuciones de Linux como Ubuntu, Mandriva, SuSE y Debian. Explica que el software libre permite usar, modificar y distribuir el código libremente. Luego describe algunas características clave de las distribuciones mencionadas como su facilidad de instalación y uso.

Descarga activ inspire_prodel (2)

El documento proporciona instrucciones en 10 pasos para descargar e instalar el software ActivInspire de Promethean. Incluye cómo registrarse en la página web de PrometheanPlanet, descargar los recursos e instalador, obtener un código de activación utilizando el número de serie de la pizarra o software anterior, e instalar los recursos descargados.

Exposicion de formacion critica 2

El documento describe los pasos para encender una computadora de escritorio. Estos incluyen 1) comprobar que la computadora esté conectada a un tomacorriente, 2) oprimir el botón de encendido en la parte frontal del CPU, y 3) encender el monitor oprimiendo su botón de encendido.

Anexo 28 actividad 7 adminsitracion de sistemas operativos en red de distrib...

Este documento describe los métodos de acceso al sistema operativo GNU/Linux, incluyendo métodos locales y remotos, y resume los pasos para instalar GNU/Linux. También explica la estructura de directorios de Linux y define la función de la shell de Linux.

Guia de redireccionamiento en ubuntu

Este documento proporciona una guía sobre cómo configurar el redireccionamiento de puertos en Ubuntu para proteger servidores de ataques como syn flood. Explica cómo usar iptables para redireccionar solicitudes de un host a otro host puente y limitar el número de conexiones TCP entrantes para prevenir ataques. También cubre herramientas como hping3 que pueden usarse para realizar un ataque syn flood y pruebas de seguridad de red.

Guia para borrar spam

Este documento proporciona instrucciones en varios pasos para eliminar un posible ADWARE de un sistema, incluyendo ejecutar escaneos completos con Malwarebytes y Eset Nod32, limpiar archivos temporales y de registro con CCleaner, y usar AT-Destroyer para buscar y destruir adwares y barras de herramientas. El usuario debe proveer los reportes de los escaneos de Malwarebytes, Eset Nod32 y AT-Destroyer, y comentar cómo funciona el sistema después de seguir estos pasos.

Guia de Instalación, Configuracion y uso de Malwarebytes

Guia de Instalación, Configuracion y uso de Malwarebytes para analisar y detectar todo tipo de software maligno en un ordenador con S.O. Windows.

panel de control

El documento proporciona instrucciones sobre cómo actualizar el sistema operativo, desinstalar programas, configurar la barra de tareas y crear cuentas de usuario en Windows XP. También incluye consejos sobre cómo invertir los botones del ratón para usuarios zurdos e información sobre el firewall y el programa dxdiag de Windows.

Ubuntu

El documento habla sobre actualizaciones de Ubuntu. Explica que actualizar Ubuntu es sencillo y gratuito, y que hay dos tipos de actualizaciones: de calidad y seguridad, y de versión principal. También cubre cómo configurar y aplicar actualizaciones desde la interfaz gráfica o la terminal, incluyendo cómo instalar nuevas versiones de Ubuntu sin reinstalar el sistema.

Informatica Presentacion Del Instalador

Este documento describe las características y funcionalidades del programa TuneUp. Explica que es fácil de instalar y cuenta con cinco categorías principales: adaptar e informar, ordenar y reparar, optimizar y mejorar, administrar y controlar, y recuperar y destruir datos. Cada categoría contiene diversos módulos para mejorar el rendimiento, seguridad y apariencia del sistema operativo Windows. En general, TuneUp es un programa sencillo de usar que ayuda a mantener el computador y darle una mejor presentación.

Tutorial ubuntu

El documento proporciona instrucciones para instalar Ubuntu 10.10, explicando cómo obtener el programa a través de una unidad USB o CD, el proceso de instalación que incluye particionar el disco, configurar la zona horaria, teclado y usuario, y cómo acceder a la terminal y cambiar permisos. También explica cómo añadir repositorios para obtener actualizaciones y software adicional.

Debian

Debian es un sistema operativo libre basado en Linux. Se caracteriza por ofrecer software libre para múltiples arquitecturas, contar con miles de paquetes disponibles y herramientas como APT para facilitar la instalación y actualización. El proceso de instalación implica bootear desde el CD, seleccionar el idioma y teclado, particionar el disco, instalar el núcleo, configurar la red y otros componentes, e instalar Lilo para hacer el sistema arrancable.

Informe ataque troyano OPTIX PRO

Este documento describe los pasos para configurar y ejecutar el virus troyano Optix Pro en dos máquinas virtuales, una como víctima y otra como servidor. Explica cómo descargar el virus, configurarlo para evadir antivirus y firewalls, crear el ejecutable infectado, enviarlo a la víctima y luego controlar la máquina infectada desde el servidor. Finalmente, ofrece recomendaciones para prevenir ataques con troyanos como mantener antivirus actualizados y no ejecutar archivos desconocidos.

Similar a Ejemplos en seguridad en linux (20)

Anexo 28 actividad 7 adminsitracion de sistemas operativos en red de distrib...

Anexo 28 actividad 7 adminsitracion de sistemas operativos en red de distrib...

Guia de Instalación, Configuracion y uso de Malwarebytes

Guia de Instalación, Configuracion y uso de Malwarebytes

Último

Soluciones Examen de Selectividad. Geografía junio 2024 (Convocatoria Ordinar...

Criterios de corrección y soluciones al examen de Geografía de Selectividad (EvAU) Junio de 2024 en Castilla La Mancha.

Soluciones al examen.

Convocatoria Ordinaria.

Examen resuelto de Geografía

conocer el examen de geografía de julio 2024 en:

https://blogdegeografiadejuan.blogspot.com/2024/06/soluciones-examen-de-selectividad.html

http://blogdegeografiadejuan.blogspot.com/

Presentación simple corporativa degradado en violeta blanco.pdf

Presentación proyecto solución aforo carnaval

Business Plan -rAIces - Agro Business Tech

Innovación y transparencia se unen en un nuevo modelo de negocio para transformar la economia popular agraria en una agroindustria. Facilitamos el acceso a recursos crediticios, mejoramos la calidad de los productos y cultivamos un futuro agrícola eficiente y sostenible con tecnología inteligente.

Presentación de la historia de PowerPoint y sus características más relevantes.

Aquí se evidencia datos importantes sobre PowerPoint.

Lecciones 10 Esc. Sabática. El espiritismo desenmascarado docx

El espiritismo, se puede usar para engañar.

Hablemos de ESI para estudiantes Cuadernillo

Cuadernillo Hablemos de ESI para estudiantes del nivel secundario

Este documento contiene, el programa completo de un acto para realizar la pro...

acto promesa de lealtad a la bandera

Último (20)

Soluciones Examen de Selectividad. Geografía junio 2024 (Convocatoria Ordinar...

Soluciones Examen de Selectividad. Geografía junio 2024 (Convocatoria Ordinar...

Presentación de proyecto en acuarela moderna verde.pdf

Presentación de proyecto en acuarela moderna verde.pdf

Presentación simple corporativa degradado en violeta blanco.pdf

Presentación simple corporativa degradado en violeta blanco.pdf

CONTENIDOS Y PDA DE LA FASE 3,4 Y 5 EN NIVEL PRIMARIA

CONTENIDOS Y PDA DE LA FASE 3,4 Y 5 EN NIVEL PRIMARIA

Presentación de la historia de PowerPoint y sus características más relevantes.

Presentación de la historia de PowerPoint y sus características más relevantes.

pueblos originarios de chile presentacion twinkl.pptx

pueblos originarios de chile presentacion twinkl.pptx

Lecciones 10 Esc. Sabática. El espiritismo desenmascarado docx

Lecciones 10 Esc. Sabática. El espiritismo desenmascarado docx

Este documento contiene, el programa completo de un acto para realizar la pro...

Este documento contiene, el programa completo de un acto para realizar la pro...

La vida de Martin Miguel de Güemes para niños de primaria

La vida de Martin Miguel de Güemes para niños de primaria

Inteligencia Artificial y Aprendizaje Activo FLACSO Ccesa007.pdf

Inteligencia Artificial y Aprendizaje Activo FLACSO Ccesa007.pdf

3° SES COMU LUN10 CUENTO DIA DEL PADRE 933623393 PROF YESSENIA (1).docx

3° SES COMU LUN10 CUENTO DIA DEL PADRE 933623393 PROF YESSENIA (1).docx

Ejemplos en seguridad en linux

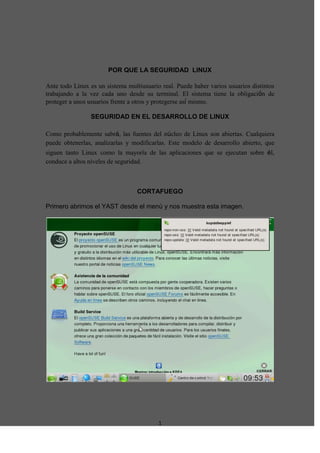

- 1. POR QUE LA SEGURIDAD LINUX<br />Ante todo Linux es un sistema multiusuario real. Puede haber varios usuarios distintos trabajando a la vez cada uno desde su terminal. El sistema tiene la obligación de proteger a unos usuarios frente a otros y protegerse así mismo.<br />SEGURIDAD EN EL DESARROLLO DE LINUX<br />Como probablemente sabrá, las fuentes del núcleo de Linux son abiertas. Cualquiera puede obtenerlas, analizarlas y modificarlas. Este modelo de desarrollo abierto, que siguen tanto Linux como la mayoría de las aplicaciones que se ejecutan sobre él, conduce a altos niveles de seguridad.<br />CORTAFUEGO<br />Primero abrimos el YAST desde el menú y nos muestra esta imagen.<br />Luego vamos al apartado de seguridad y usuarios. <br />Aparecerá el botón para acceder al configurador del cortafuego<br />Después de abrir el configurador nos vamos al apartado de Difusión. <br />Una vez estamos en el apartado tenemos que tener los protocolos quot; netbios-nsquot; quot; netbios-dgmquot; en las cajas de texto de la zona desmilitarizada y la zona externa y luego le damos siguiente. <br />Damos clic en el botón donde muestra añadir y añadiremos las respuestas de difusión quot; Exploración de SAMBAquot; .<br />Verificamos que los cambios sean correctos y damos clic en siguiente. <br />Aquí ya quedo configurado el cortafuego. <br />FIREWALL<br />Entramos desde el menú a yast y allí ingresamos editar para el editor los archivos /etc/sysconfig. <br />Aquí nos muestra el editor para los archivos. <br />Aquí nos muestra un resultado de la búsqueda. <br />Nos sale las diferentes opciones de aplicaciones y damos clic en la opción firewall. <br />Aquí buscamos la frase FW_SERVICES_EXT_TCPyFW_SERVICES_EXT_UDP y escribimos una dirección diferente para cada servicio y damos terminar. <br />FILTRADO DE PAQUETES <br />Damos clic desde el menú inicial para filtrar paquetes <br />14605788035Nos muestra la opción de 3 grandes filtros, los cuales se seleccionan con los botones situados en la parte de arriba: Disponible, Actualizaciones, Instalado, como se muestra en la figura. <br />-620395756285Aquí damos clic en la opcion disponible y nos da la opcion de selección de paquetes. <br />Después de haber dado clic en todo, con el botón derecho le damos clic sobre el paquete que aparece en el listado y se puede realizar tres acciones como <br /> <br /> * Instalar: elige el paquete para que después ser instalado.<br /> * Bloquear: Bloquea el paquete para unas futuras acciones.<br /> * Seleccionar todo: Se seleccionan todos los paquetes que hay listados y luego si volvemos a dar clic en el botón derecho del mouse, nos muestran unas opciones y se realizarán sobre todos los paquetes seleccionados.<br />Una vez marcados los paquetes que queremos instalar, desinstalar o actualizar, seleccionando el botón quot; Aplicarquot; , en la parte inferior derecha de la ventana de Yast se procederán a realizar todos los cambios. <br />