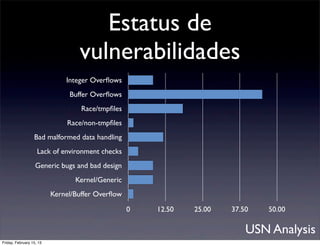

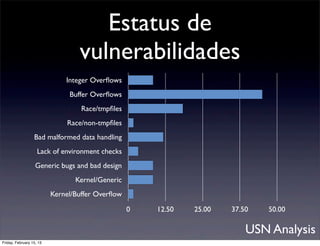

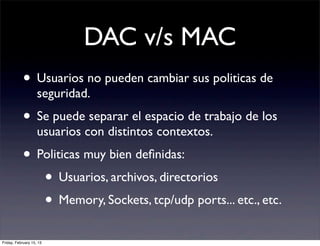

Este documento presenta una discusión sobre el hardening del kernel de Linux. Explica que el kernel de Linux no tiene protecciones contra muchos tipos de ataques y deja que los usuarios hagan lo que quieran en la memoria. Luego discute la necesidad de protegerse contra vulnerabilidades como desbordamientos de búfer y carreras de archivos temporales mediante el uso de controles de acceso más estrictos como DAC vs MAC, protección de memoria como ASLR y DEP, y enfoques como GRSecurity & PAX y SELinux.