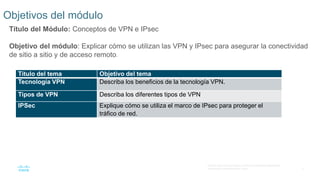

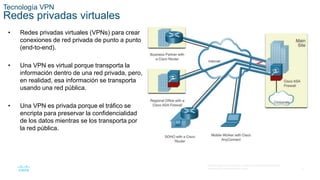

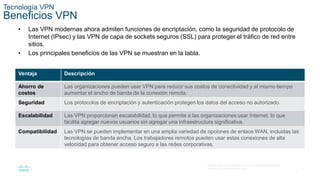

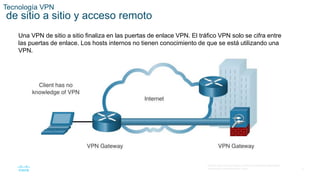

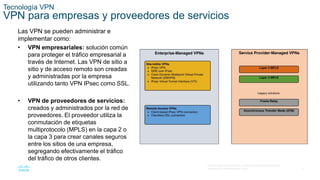

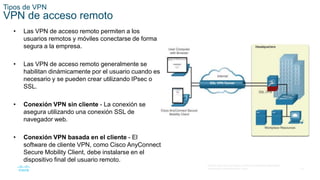

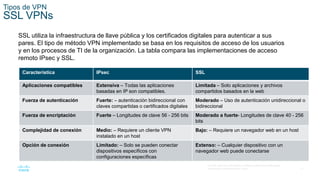

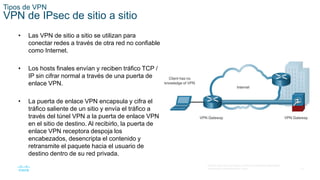

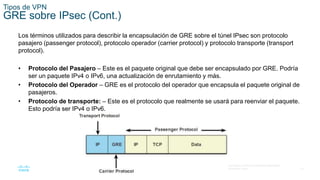

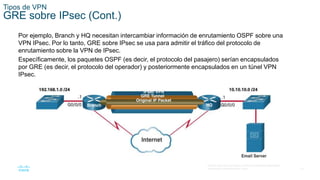

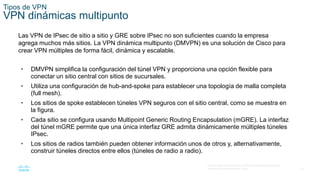

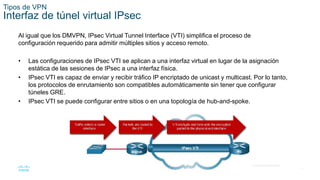

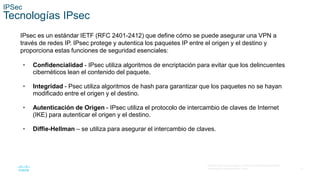

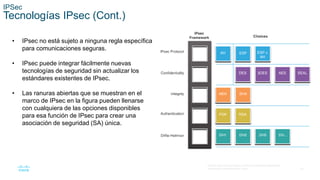

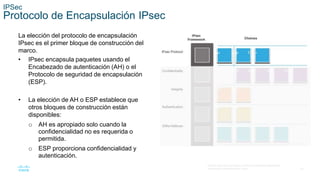

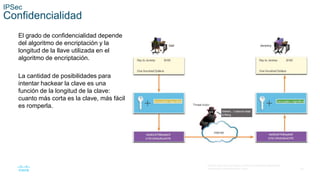

Este documento describe los conceptos de VPN e IPsec. Explica los diferentes tipos de VPN como VPN de acceso remoto, VPN de sitio a sitio, VPN dinámicas multipunto e IPsec Virtual Tunnel Interface. También describe cómo IPsec proporciona seguridad al encapsular paquetes usando el Protocolo de Encapsulación IPsec y proporcionando confidencialidad, integridad y autenticación.