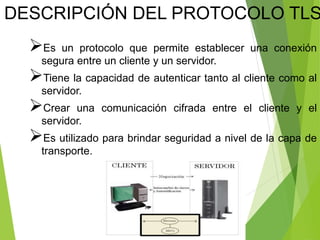

El protocolo TLS es la evolución del protocolo SSL y permite establecer una conexión segura entre un cliente y un servidor a través de la autenticación, cifrado y transmisión segura de datos. TLS se basa en tres fases: negociación, autenticación y claves, y transmisión segura.