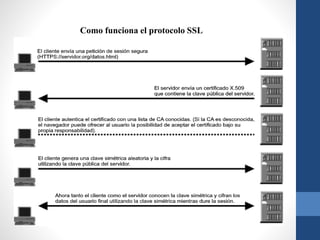

El documento describe el protocolo SSL y sus características principales. SSL permite comunicaciones seguras en Internet mediante cifrado y autenticación. Ofrece confidencialidad mediante cifrado simétrico de paquetes, autenticación de mensajes con códigos MAC, y extensibilidad al negociar algoritmos criptográficos. Algunas aplicaciones que usan SSL son HTTPS y NNTPS. SSL se basa en tres fases: negociación de algoritmos, autenticación con certificados e intercambio de claves, y transmisión segura de información