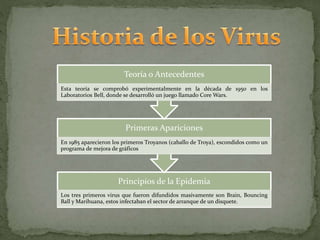

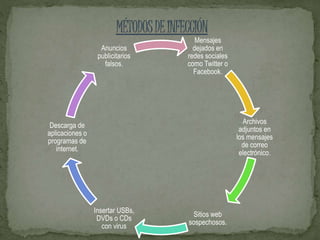

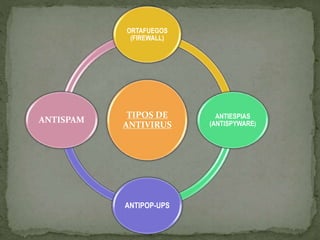

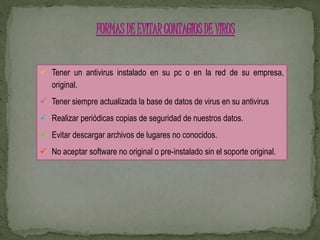

Este documento habla sobre la historia y tipos de virus informáticos. Brevemente describe que un virus informático es un programa diseñado para infectar archivos sin el consentimiento del usuario y puede causar efectos molestos o destructivos. Luego resume que los primeros virus aparecieron en la década de 1980 e incluye algunos de los virus más tempranos y sus características de infección. Finalmente, menciona algunas acciones comunes de los virus y formas de prevenir infecciones.