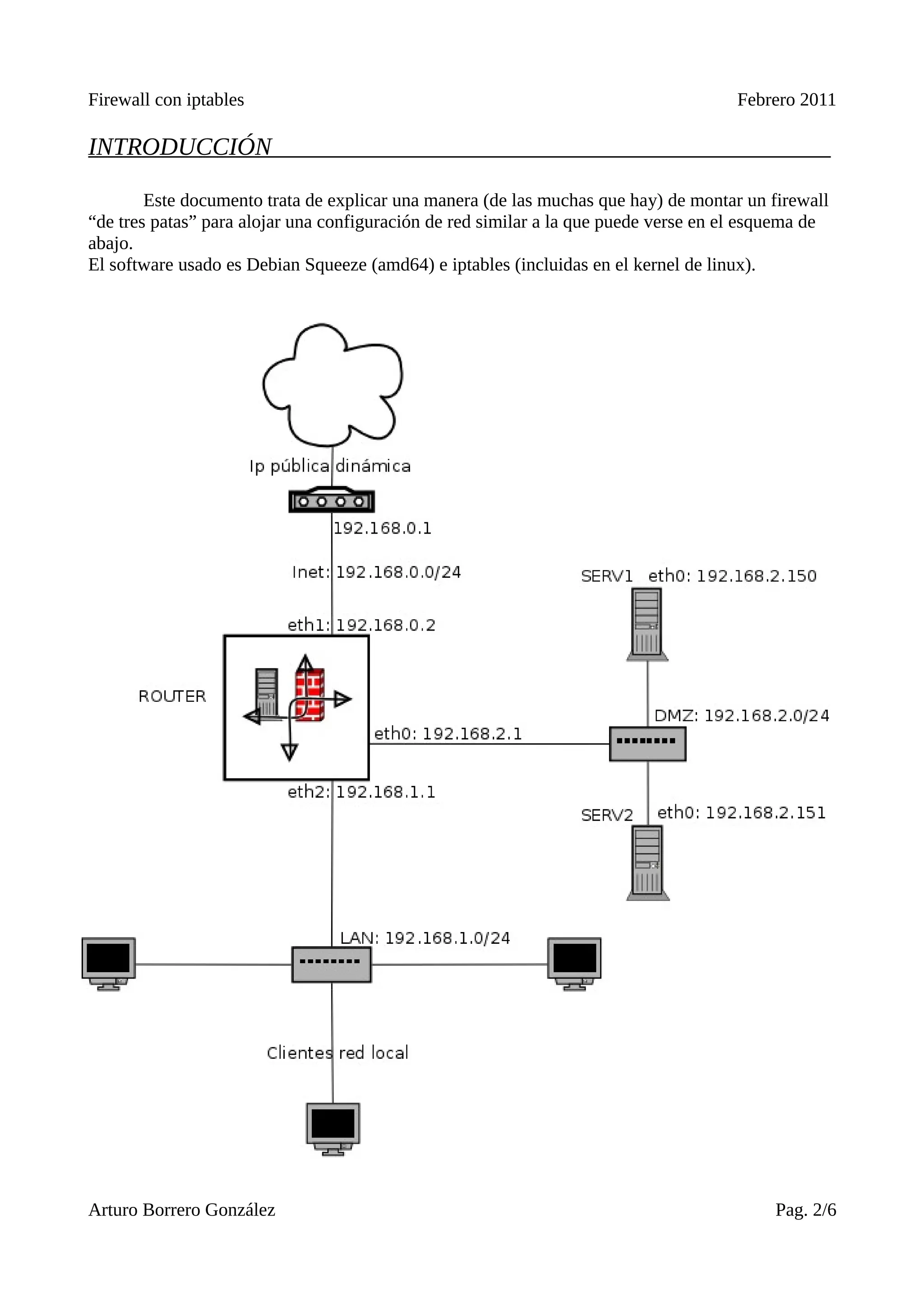

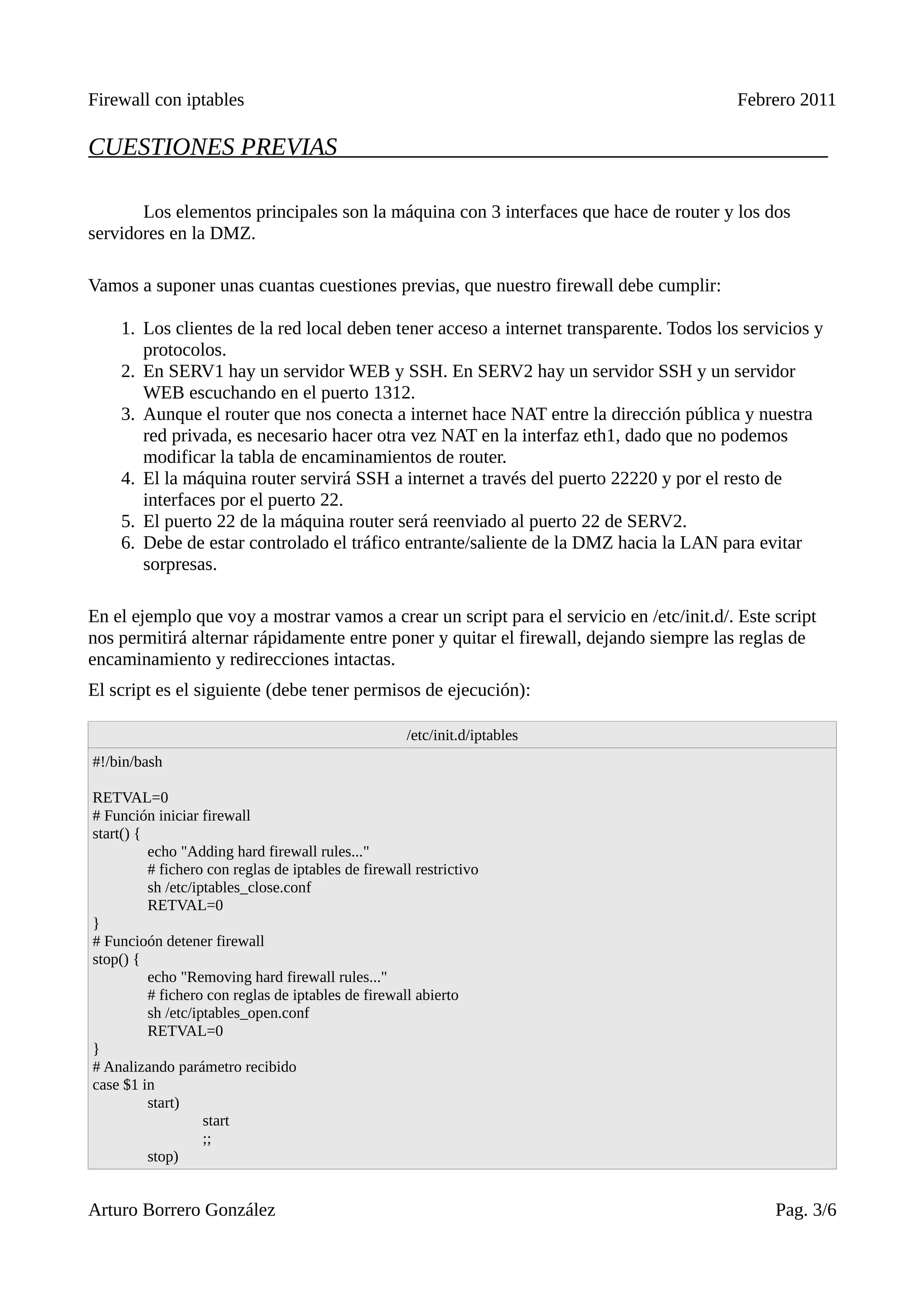

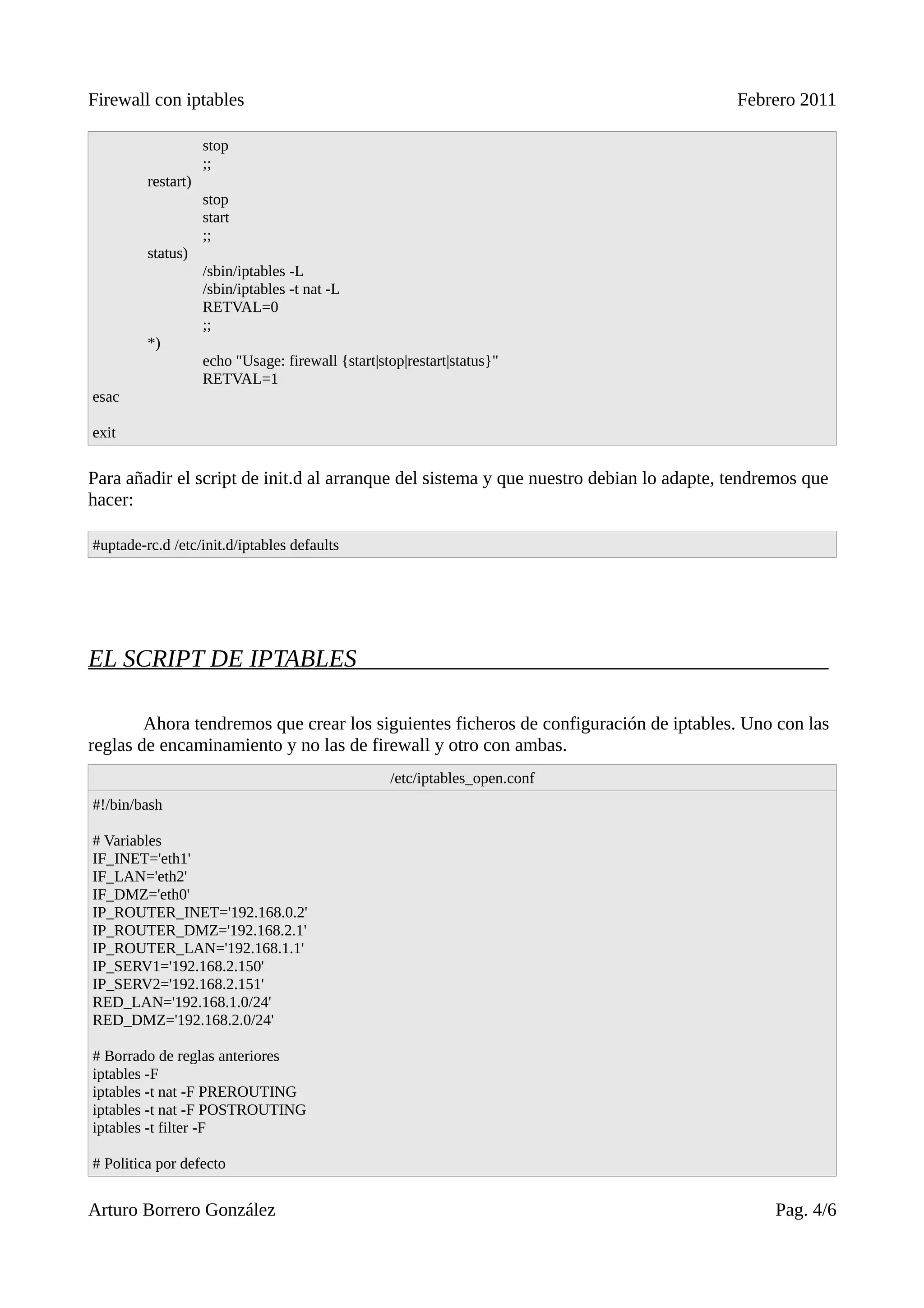

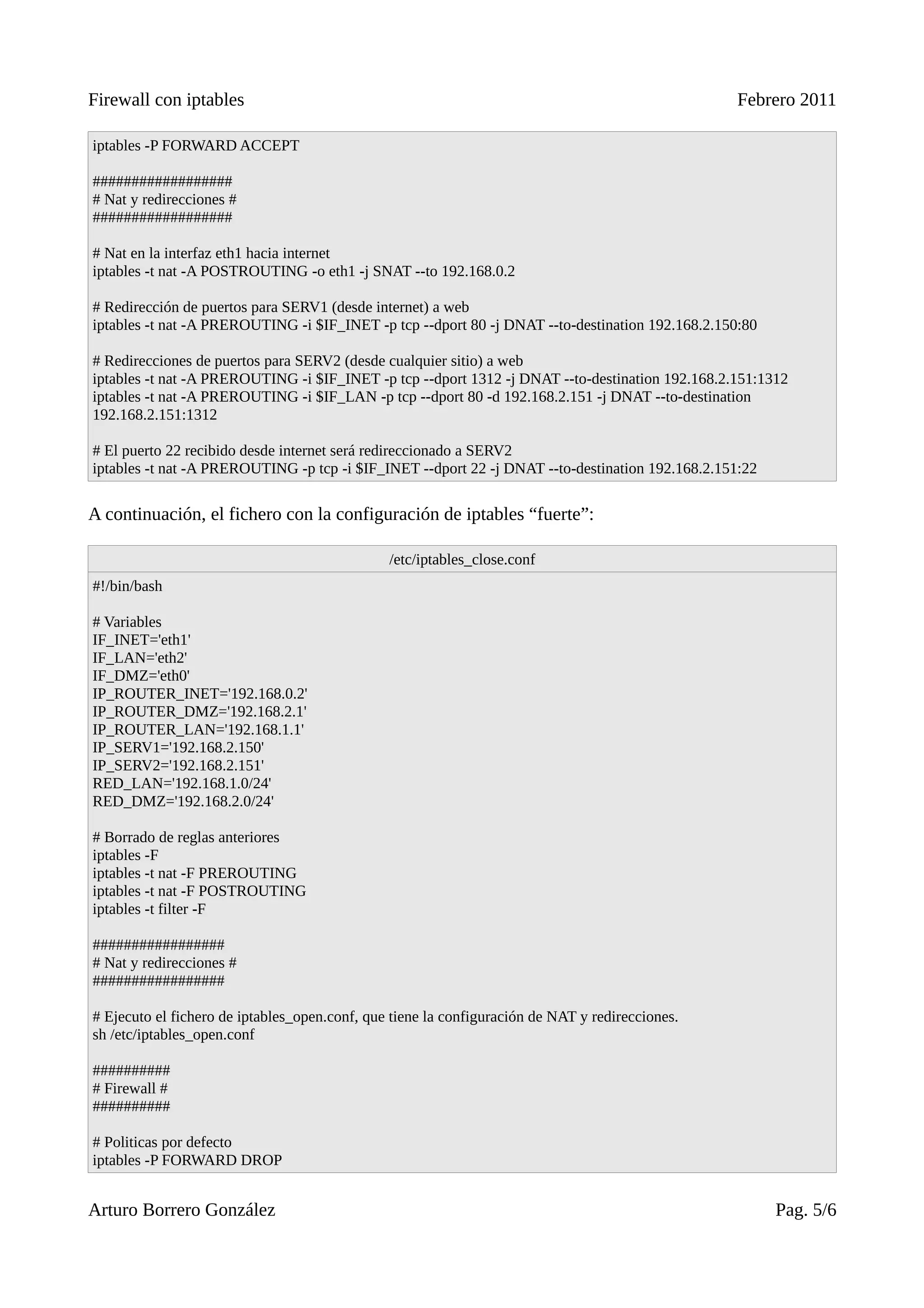

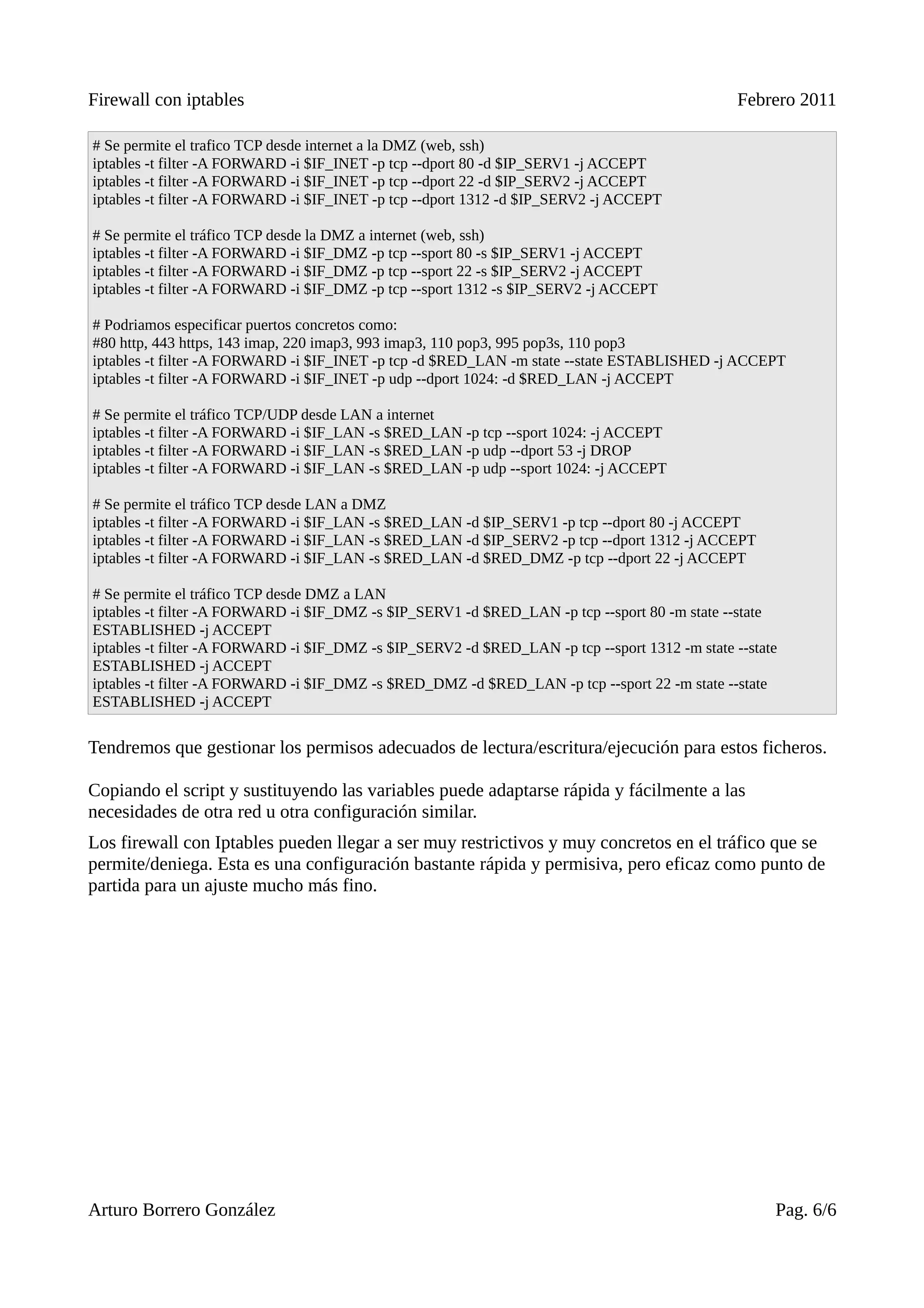

Este documento explica cómo configurar un firewall de tres interfaces con iptables en Linux para proteger una red interna, una DMZ y la conexión a Internet. Se proporcionan dos scripts iptables, uno para reglas básicas y otro para reglas de firewall restrictivas, que permiten alternar entre modos abierto y cerrado. El script define reglas NAT, redirecciones de puertos y filtros de paquetes para permitir solo el tráfico necesario entre las redes.