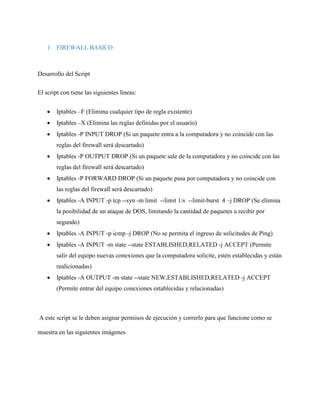

El documento describe cómo configurar un firewall básico y NAT con iptables en Linux. Para el firewall básico, el script elimina reglas existentes, establece políticas de entrada, salida y enrutamiento como DROP, y agrega reglas para permitir conexiones establecidas y relacionadas mientras bloquea ping y ataques DoS. Para NAT, el script habilita enrutamiento, elimina reglas, establece políticas de entrada, salida y NAT como ACCEPT, y agrega reglas para aceptar tráfico de loopback, la LAN, y masquerade para la