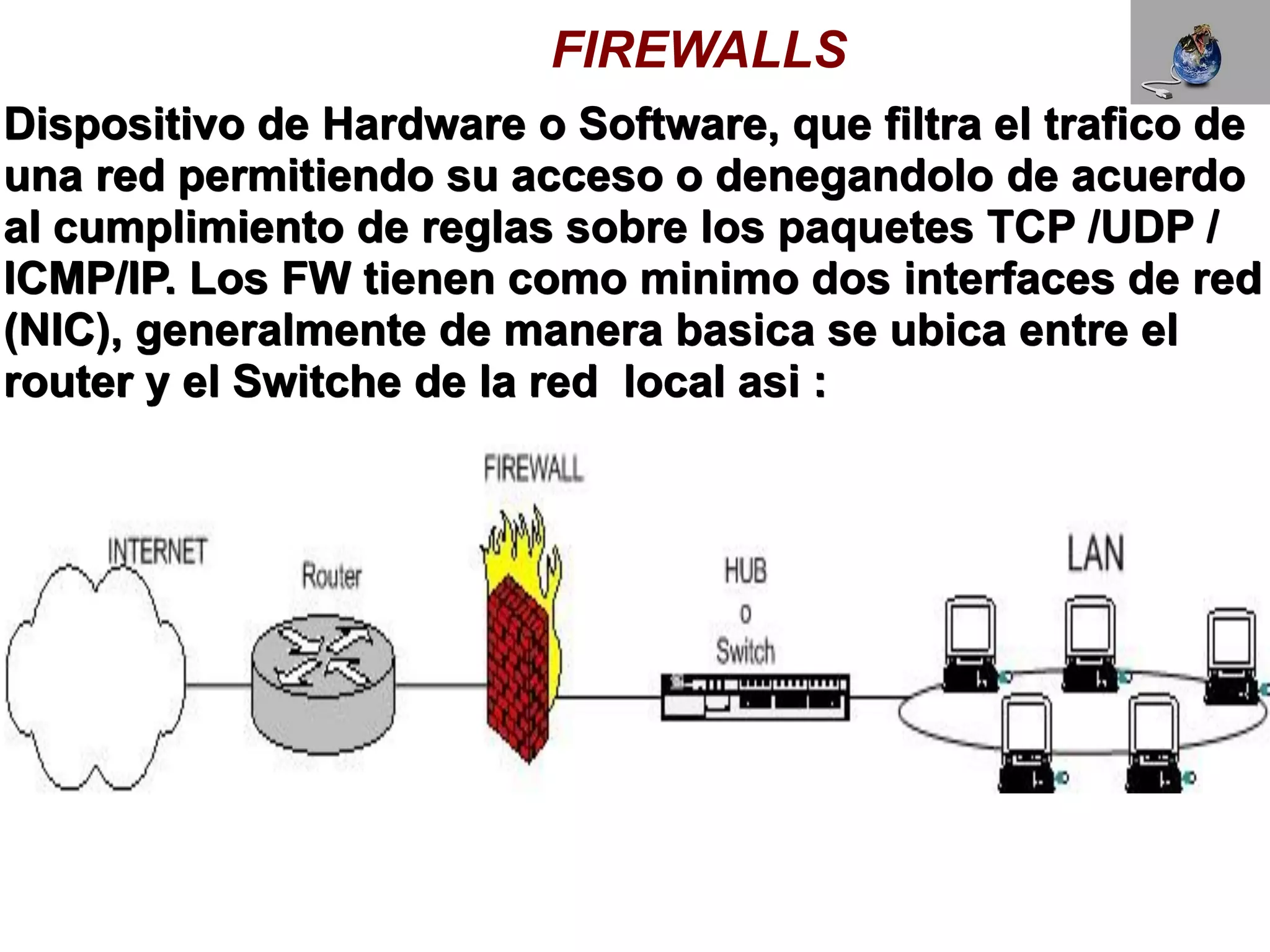

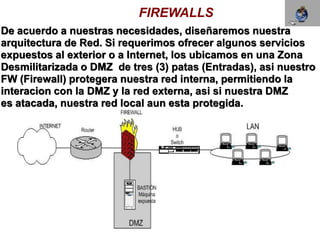

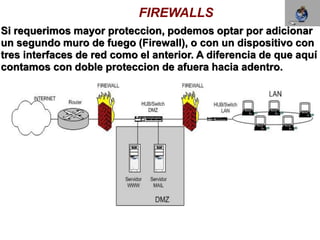

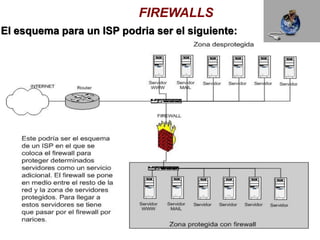

Un firewall es un dispositivo de hardware o software que filtra el tráfico de red entrante y saliente de acuerdo a reglas predefinidas. Los firewalls tienen por lo menos dos interfaces de red y se ubican entre el router y los switches de una red para proteger la red interna. Existen dos políticas principales para los firewalls: aceptar todo excepto lo específicamente bloqueado, o bloquear todo excepto lo específicamente permitido, siendo esta última la más recomendada. Iptables es un firewall integrado en el kernel de Linux que permite configurar reg