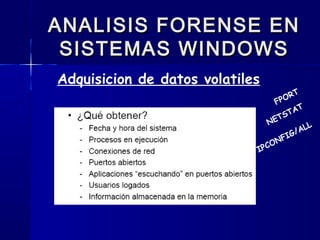

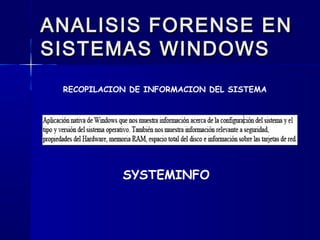

Este documento ofrece información sobre análisis forense digital. Explica conceptos clave como cadena de custodia y hashes para garantizar la integridad de la evidencia digital. También describe procedimientos forenses como la adquisición de datos volátiles, análisis de logs, memoria y registro en sistemas Windows. El objetivo final es llevar a cabo un análisis forense completo siguiendo los principios de la informática forense para identificar evidencia digital de incidentes.