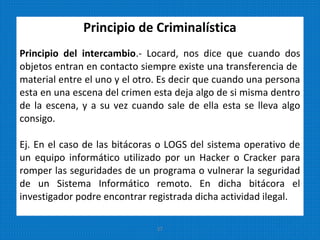

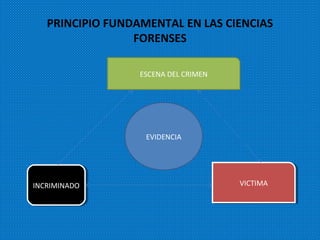

Este documento describe los principios fundamentales de la informática forense. Explica que la informática forense es un método de análisis científico, tecnológico y técnico de evidencia digital con fines periciales o legales. También define conceptos clave como evidencia digital, clasificación de evidencia digital, y los roles involucrados en una investigación forense digital como técnicos en escena del crimen, examinadores de evidencia digital e investigadores de delitos informáticos. Además, establece principios como objetividad, autenticidad,