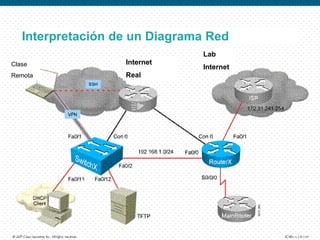

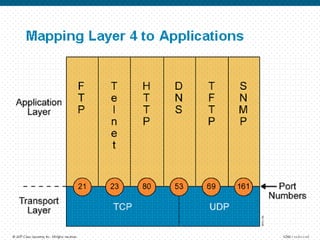

Este documento proporciona una guía sobre redes de computadoras. Explica conceptos básicos como tipos de topologías de red, componentes de red, y aplicaciones de usuario comunes. También describe amenazas de seguridad y el modelo de comunicación entre hosts utilizando los protocolos TCP/IP. El documento cubre temas como construcción de redes, funciones y beneficios del compartir recursos, e impacto de aplicaciones de usuario en la red.