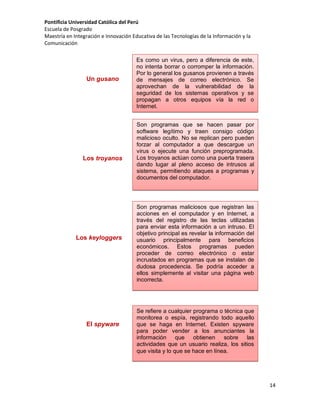

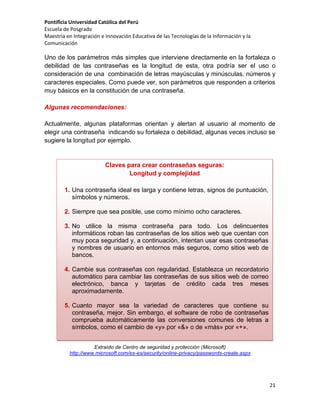

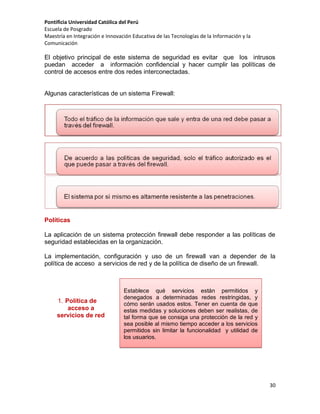

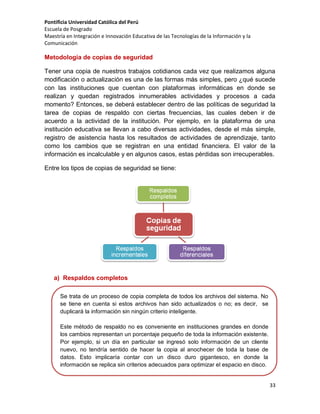

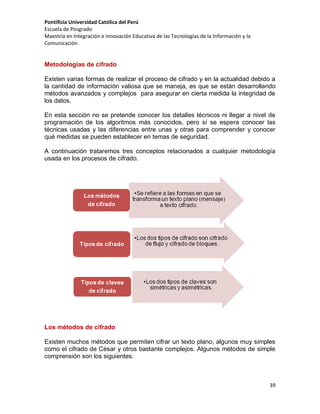

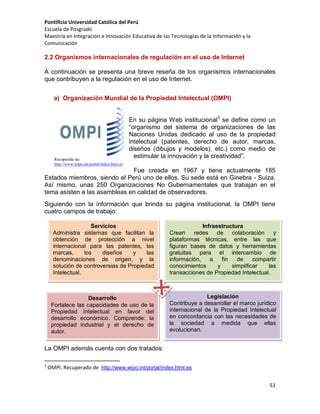

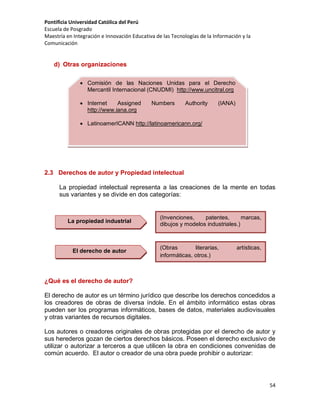

Este documento presenta una guía didáctica para el curso "Seguridad, ética y tecnología" que forma parte del módulo I "Marco Contextual de las TIC" de la maestría en Integración e Innovación Educativa de las Tecnologías de la Información y la Comunicación de la Pontificia Universidad Católica del Perú. La guía incluye información sobre conceptos de seguridad informática, peligros comunes en Internet como virus y phishing, y temas de ética y regulación relacionados a las tecn