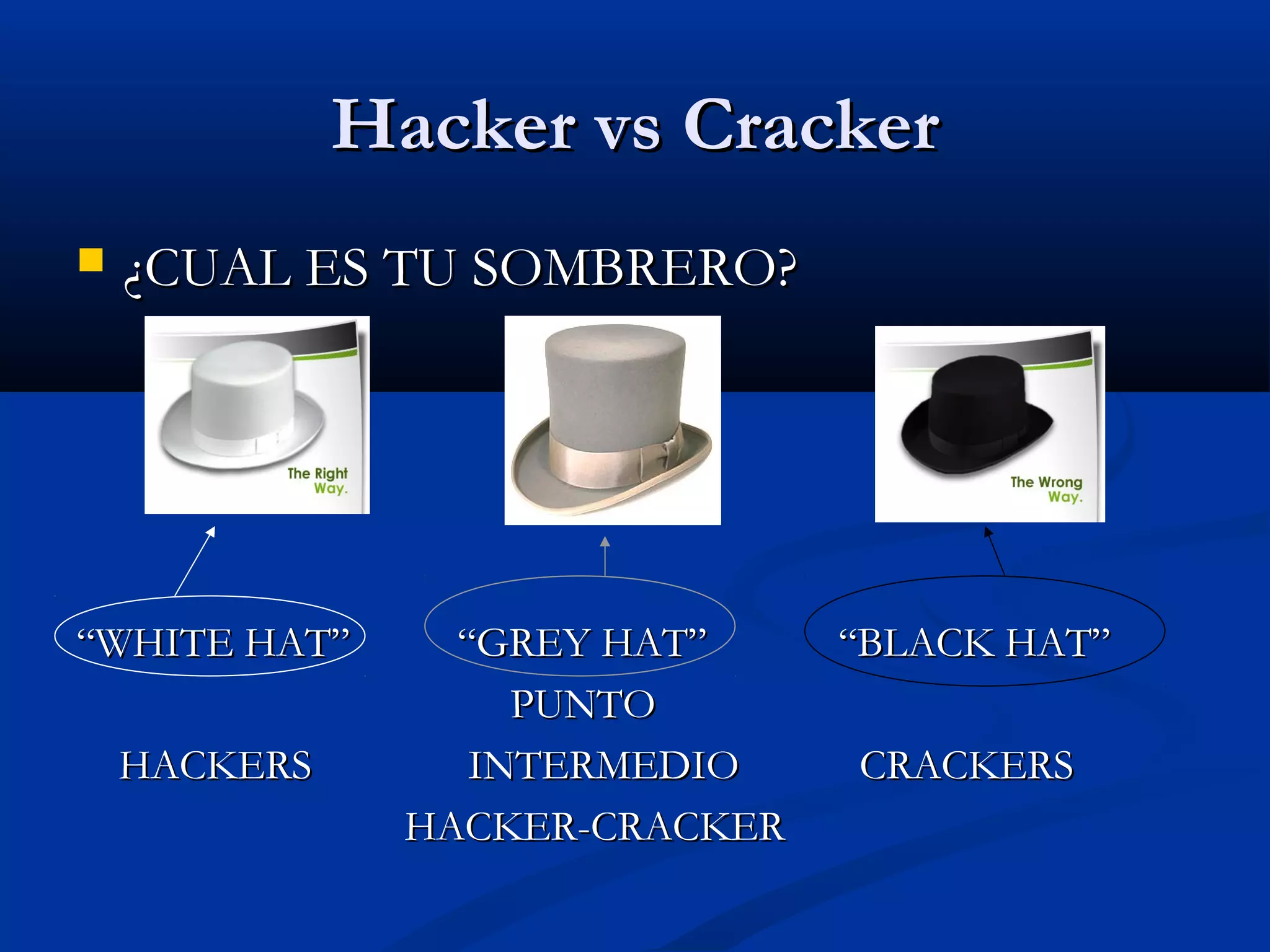

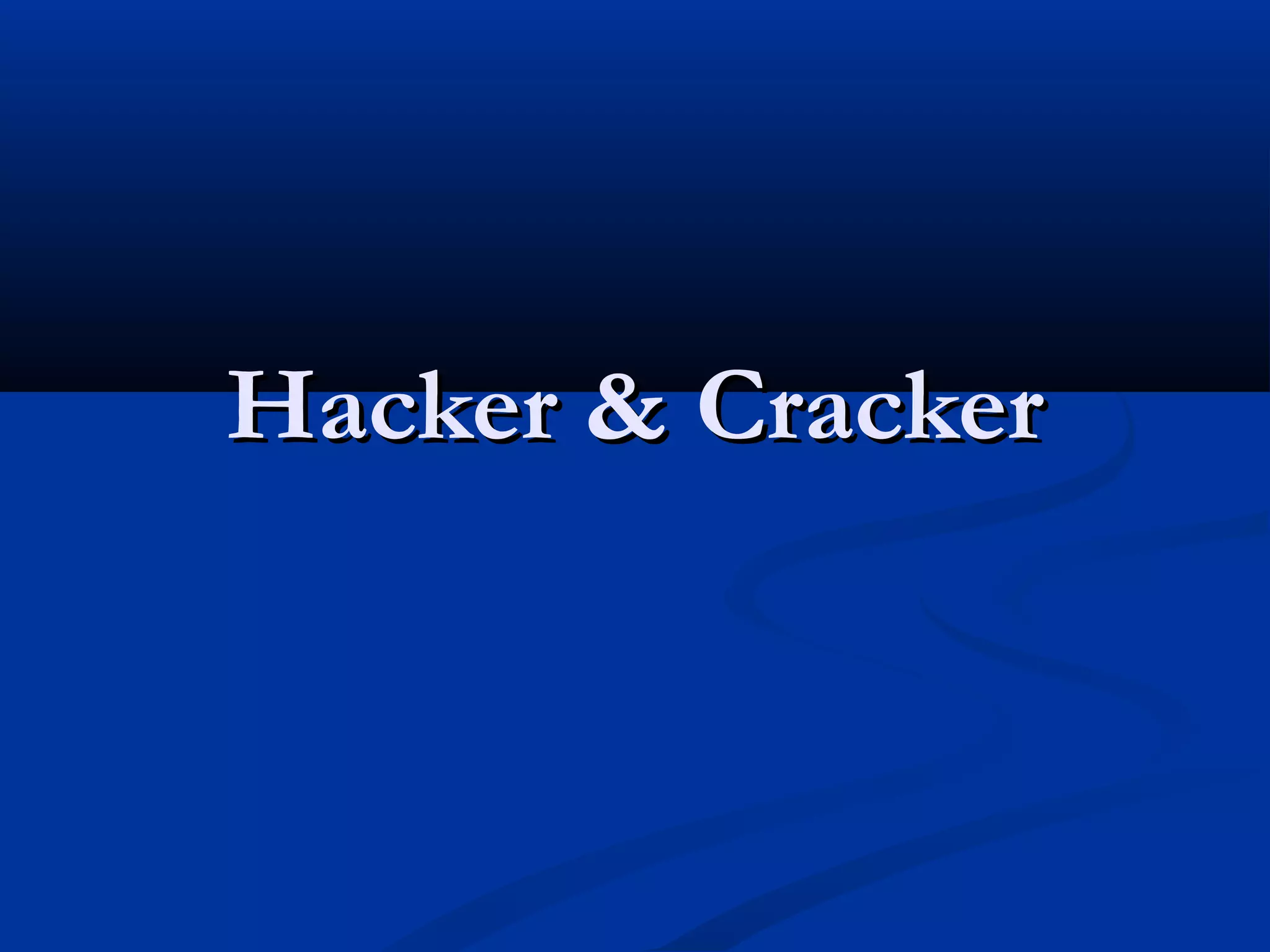

El documento describe la diferencia entre hackers y crackers. Los hackers son expertos en tecnología que buscan desafíos técnicos y comparten conocimiento de forma ética, mientras que los crackers usan sus habilidades para violar sistemas con fines dañinos o personales. También proporciona ejemplos históricos de figuras prominentes en ambos grupos.

![HackerHacker

DEFINICIONDEFINICION

Experto en varias ramas relacionadas con las tecnologías deExperto en varias ramas relacionadas con las tecnologías de

informacion y las telecomunicaciones.informacion y las telecomunicaciones.

““Hacker, usando la palabra inglesa, quiere decirHacker, usando la palabra inglesa, quiere decir

divertirse con el ingenio [cleverness], usar la inteligenciadivertirse con el ingenio [cleverness], usar la inteligencia

para hacer algo difícil.para hacer algo difícil.” (RICHARD STALLMAN)” (RICHARD STALLMAN)](https://image.slidesharecdn.com/hackercracker-150308154257-conversion-gate01/75/Hacker-cracker-3-2048.jpg)