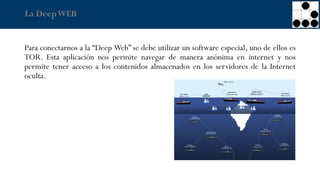

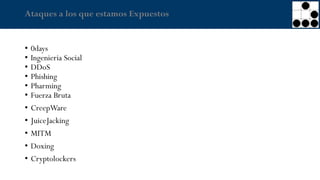

La seguridad informática involucra proteger la infraestructura computacional y la información contenida o circulante mediante medidas preventivas y reactivas. La ingeniería social se utiliza para obtener información confidencial manipulando usuarios legítimos. La darknet permite compartir información de forma anónima a través de redes como Tor o I2P. La deep web alberga gran cantidad de contenido accesible solo a través de software especial como Tor. Las soluciones digitales como los certificados y la PKI ayudan a identificar entidades de forma segura en Internet.