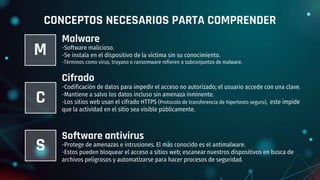

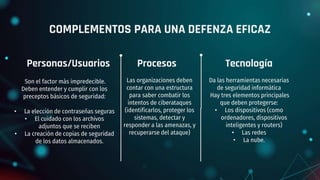

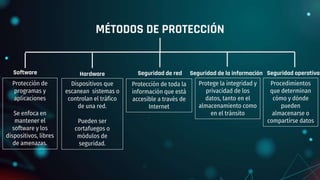

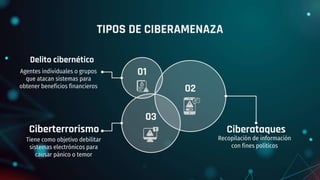

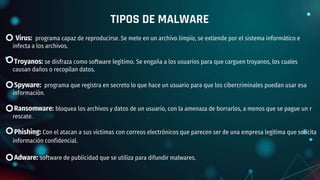

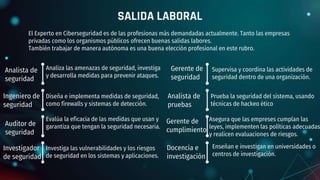

El documento habla sobre ciberseguridad, definiendo el término, explicando los tipos de ciberamenazas, la importancia de la ciberseguridad, una breve historia del tema y las carreras y salidas laborales relacionadas. Aborda conceptos como cifrado, malware, protección de datos, métodos de protección, tipos de ataques cibernéticos, y detalle sobre la situación de la ciberseguridad en Argentina.