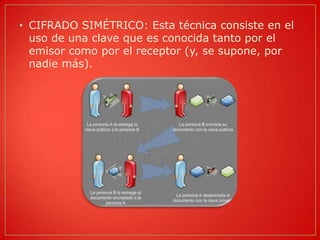

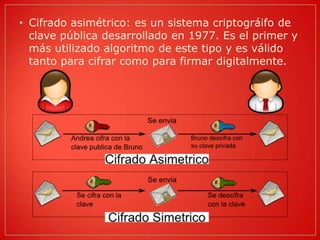

El documento habla sobre medidas de seguridad para proteger la información como contraseñas, cifrados y protocolos de acceso. Explica diferentes tipos de cifrado como simétrico y asimétrico, y conceptos como certificados, malware, proxy, esteganografía e integridad de datos.