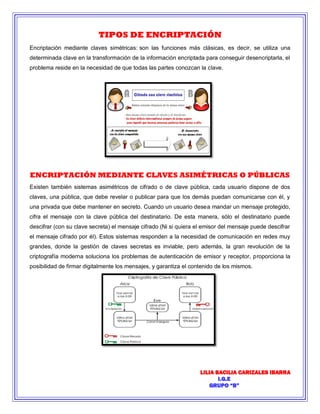

El documento trata sobre varios temas relacionados con la seguridad informática, incluyendo la seguridad privada, la encriptación de datos, los tipos de encriptación, los hackers y las consecuencias de los hackers y los virus. Explica que la encriptación es una forma de codificar la información para protegerla y solo puede ser descifrada con el software adecuado. También describe los diferentes tipos de encriptación como la encriptación simétrica y asimétrica.