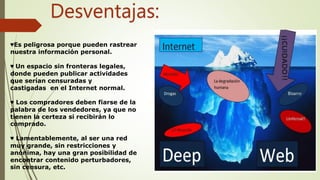

La internet profunda, inaccesible para los motores de búsqueda convencionales, alberga información que va desde investigaciones científicas hasta actividades ilegales, y su existencia persiste a pesar de la incapacidad de indexación de los buscadores. Aunque ofrece anonimato, también representa riesgos significativos, como la exposición a contenidos perturbadores y estafas. Es crucial navegar con precaución y estar consciente de las potenciales implicaciones legales y de seguridad al acceder a esta red.