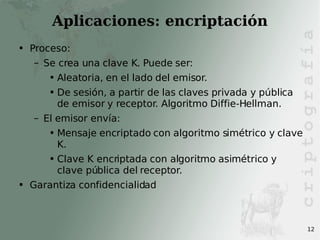

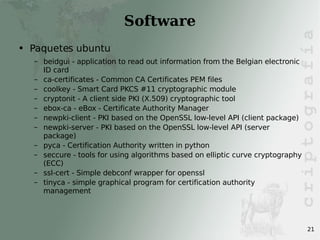

Este documento introduce conceptos básicos de criptografía como funciones hash, cifrados simétricos y asimétricos, aplicaciones como encriptación, firma digital y protocolos, y estándares como PKCS y ASN.1. También menciona valores aleatorios como "nonce" y "salt" usados en autenticación, y software libre para criptografía como OpenSSL y GnuPG.

![Dani Gutiérrez Porset [email_address] Introducción a la Criptografía](https://image.slidesharecdn.com/introduccin-a-la-criptografia-1204101880281979-5/85/Introduccion-a-la-Criptografia-1-320.jpg)