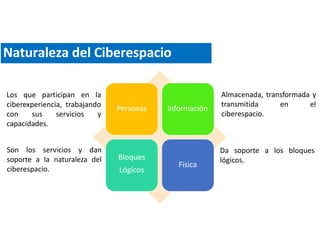

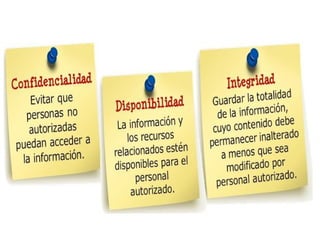

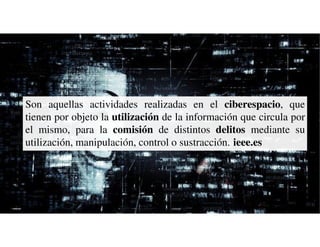

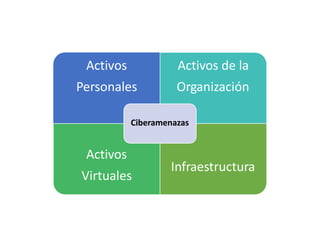

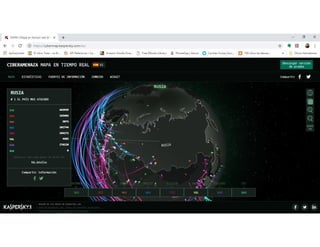

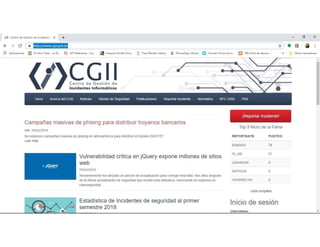

Este documento introduce los conceptos fundamentales de la ciberseguridad, incluyendo: el ciberespacio, la ciberseguridad, las principales ciberamenazas como los ataques de denegación de servicio y ransomware, el cibercrimen como el ciberespionaje, y las organizaciones de respuesta a incidentes como CERT. Explica que la ciberseguridad protege los activos de información en el ciberespacio a través del tratamiento de amenazas que ponen en riesgo la información almacenada y transmitida por sistemas intercone