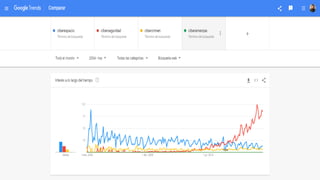

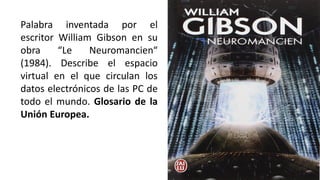

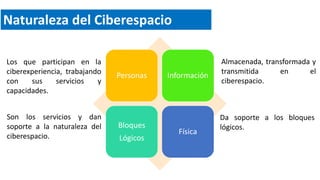

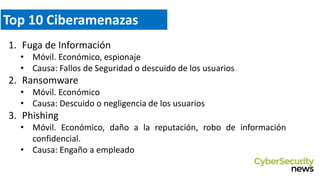

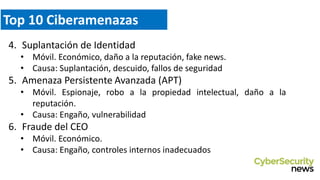

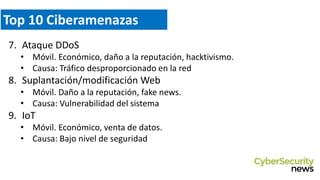

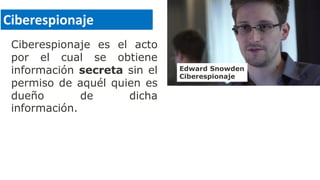

El documento proporciona una introducción a la ciberseguridad, definiendo el ciberespacio, ciberamenazas y cibercrimen, así como su impacto en la seguridad de la información. Se enumeran las principales ciberamenazas y se discuten las implicaciones del ciberespionaje, ciberguerra y ciberterrorismo. También se menciona la importancia de los equipos de respuesta ante incidentes de seguridad informática.