Inventario software

•

0 recomendaciones•5,199 vistas

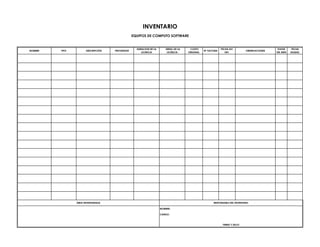

Este documento es un inventario de equipos de computo y software que incluye la descripción del equipo, proveedor, duración de la licencia, número de serie, costo original, fecha de última actualización del inventario, estado actual y fecha de adquisición. El área inventariada y los datos del responsable del inventario también son provistos.

Denunciar

Compartir

Denunciar

Compartir

Descargar para leer sin conexión

Recomendados

Resumen de Controles ISO 27002 - CNSD.pdf

El documento describe los 14 dominios y 114 controles de seguridad contenidos en la norma ISO/IEC 27002:2013 para la gestión de la seguridad de la información. Entre los dominios se incluyen políticas de seguridad, organización de la seguridad, seguridad de los recursos humanos, gestión de activos, control de accesos, cifrado, seguridad física y ambiental, seguridad en las operaciones, seguridad en las comunicaciones, y adquisición y desarrollo de sistemas. La norma proporciona objetivos y cont

Cronograma de actividades tecnología e informatica

Este cronograma de actividades para el segundo semestre de 2012 en el área de tecnología e informática de la institución IETISD-Marinilla incluye 56 actividades programadas para las semanas de julio a diciembre. Las actividades incluyen talleres sobre investigación, razonamiento abstracto, trabajo en equipo y presentaciones en línea. También se realizarán trabajos de campo, análisis de sistemas tecnológicos, diseños de proyectos y la fabricación y exposición de un artefacto tecnológico.

Nist

1. NIST es un organismo federal estadounidense que establece estándares y normas de medición para mejorar la productividad, comercio y calidad de vida. 2. Evalúa áreas como seguridad cibernética, datos biométricos, seguridad de sistemas de información y cumplimiento de leyes como FISMA. 3. Sus normas y directrices promueven la seguridad de sistemas certificados en organizaciones.

Seguridad fisica y logica

Este documento trata sobre la seguridad física y lógica. Explica que la seguridad física implica proteger el equipo de amenazas externas como acceso no autorizado, desastres naturales o alteraciones ambientales. La seguridad lógica se refiere a la configuración del sistema para evitar el acceso no autorizado a recursos y datos. Luego, detalla medidas como control de acceso, copias de seguridad y cifrado para proteger la información a nivel físico y lógico.

Evaluación y selección de tecnologías de información

Este documento describe el proceso de evaluación y selección de tecnologías de información. Explica que este proceso implica confirmar el alcance del proyecto, elegir la tecnología apropiada considerando los requisitos y la capacidad de los solicitantes, y asegurar la disponibilidad de mantenimiento y reparación. También presenta criterios como el impacto social, uso de recursos locales e inversión requerida para seleccionar la tecnología.

Inteligencia Artificial Y Computacional

El documento describe brevemente la historia y desarrollo de la inteligencia artificial, desde Alan Turing y su máquina de Turing en los años 1930 y 1940, hasta los avances recientes en aprendizaje automático y redes neuronales artificiales. También menciona varios campos clave de la IA como lógica bayesiana, sistemas basados en reglas, redes neuronales y aprendizaje automático.

Administración de Recursos Informáticos / Software y Políticas

Administración de Recursos Informáticos / Software y Políticas

MI CANAL DE YOUTUBE...

https://www.youtube.com/channel/UC2iEqwY7G41bRMaW1XXZ0Sw?view_as=subscriber

8.realizacion de pruebas

El documento describe el proceso de realización de pruebas de software. Explica que las pruebas son cruciales para garantizar la calidad del software y que pueden representar hasta el 40% del esfuerzo de un proyecto. También describe diferentes tipos de pruebas como las de unidad, integración, sistema y aceptación del usuario.

Recomendados

Resumen de Controles ISO 27002 - CNSD.pdf

El documento describe los 14 dominios y 114 controles de seguridad contenidos en la norma ISO/IEC 27002:2013 para la gestión de la seguridad de la información. Entre los dominios se incluyen políticas de seguridad, organización de la seguridad, seguridad de los recursos humanos, gestión de activos, control de accesos, cifrado, seguridad física y ambiental, seguridad en las operaciones, seguridad en las comunicaciones, y adquisición y desarrollo de sistemas. La norma proporciona objetivos y cont

Cronograma de actividades tecnología e informatica

Este cronograma de actividades para el segundo semestre de 2012 en el área de tecnología e informática de la institución IETISD-Marinilla incluye 56 actividades programadas para las semanas de julio a diciembre. Las actividades incluyen talleres sobre investigación, razonamiento abstracto, trabajo en equipo y presentaciones en línea. También se realizarán trabajos de campo, análisis de sistemas tecnológicos, diseños de proyectos y la fabricación y exposición de un artefacto tecnológico.

Nist

1. NIST es un organismo federal estadounidense que establece estándares y normas de medición para mejorar la productividad, comercio y calidad de vida. 2. Evalúa áreas como seguridad cibernética, datos biométricos, seguridad de sistemas de información y cumplimiento de leyes como FISMA. 3. Sus normas y directrices promueven la seguridad de sistemas certificados en organizaciones.

Seguridad fisica y logica

Este documento trata sobre la seguridad física y lógica. Explica que la seguridad física implica proteger el equipo de amenazas externas como acceso no autorizado, desastres naturales o alteraciones ambientales. La seguridad lógica se refiere a la configuración del sistema para evitar el acceso no autorizado a recursos y datos. Luego, detalla medidas como control de acceso, copias de seguridad y cifrado para proteger la información a nivel físico y lógico.

Evaluación y selección de tecnologías de información

Este documento describe el proceso de evaluación y selección de tecnologías de información. Explica que este proceso implica confirmar el alcance del proyecto, elegir la tecnología apropiada considerando los requisitos y la capacidad de los solicitantes, y asegurar la disponibilidad de mantenimiento y reparación. También presenta criterios como el impacto social, uso de recursos locales e inversión requerida para seleccionar la tecnología.

Inteligencia Artificial Y Computacional

El documento describe brevemente la historia y desarrollo de la inteligencia artificial, desde Alan Turing y su máquina de Turing en los años 1930 y 1940, hasta los avances recientes en aprendizaje automático y redes neuronales artificiales. También menciona varios campos clave de la IA como lógica bayesiana, sistemas basados en reglas, redes neuronales y aprendizaje automático.

Administración de Recursos Informáticos / Software y Políticas

Administración de Recursos Informáticos / Software y Políticas

MI CANAL DE YOUTUBE...

https://www.youtube.com/channel/UC2iEqwY7G41bRMaW1XXZ0Sw?view_as=subscriber

8.realizacion de pruebas

El documento describe el proceso de realización de pruebas de software. Explica que las pruebas son cruciales para garantizar la calidad del software y que pueden representar hasta el 40% del esfuerzo de un proyecto. También describe diferentes tipos de pruebas como las de unidad, integración, sistema y aceptación del usuario.

Seguridad Lógica

SEGURIDAD LÓGICA

Controles de acceso

Identificación y autentificación

Roles

Transacciones

Limitaciones a los servicios

Modalidad de acceso

Ubicación

Palabras claves (passwords)

Encriptación

Listas de control de accesos

Limites sobre la interface de usuario

Etiquetas de seguridad

Control de acceso externo

Dispositivos de control de puertos

Firewalls o puertas de seguridad

Acceso de personal contratado o consultores

Accesos públicos

NIVELES DE SEGURIDAD INFORMÁTICA

Nivel D

Nivel C1: protección discrecional

Nivel C2: protección de acceso controlado

Nivel B1: seguridad etiquetada

Nivel B2: protección estructurada

Nivel B3: dominios de seguridad

Nivel A: protección verificada

Informatica forense

Este documento define la informática forense como la ciencia de adquirir, preservar y presentar datos electrónicos para su uso legal. Explica que la informática forense involucra la investigación de sistemas de información para detectar evidencia de delitos cibernéticos y violaciones de seguridad. Su objetivo principal es recolectar evidencia digital de delitos informáticos para compensar daños, perseguir criminales y prevenir futuros delitos.

Auditoría de redes

La auditoría de redes evalúa el desempeño y seguridad de una red mediante la identificación de su estructura física y lógica. Incluye un análisis de vulnerabilidades, un plan de saneamiento, un plan de contención y un seguimiento continuo. La criptografía oculta la información de intrusos no autorizados mediante técnicas como la transposición o DES, aunque estos métodos tienen desventajas como la necesidad de cambiar frecuentemente las llaves privadas.

Norma tecnica peruana - iso 12207

Este documento presenta la Norma Técnica Peruana NTP-ISO/IEC 12207:2006 sobre los procesos del ciclo de vida del software. La norma establece un marco de referencia común para los procesos de adquisición, suministro, desarrollo, operación y mantenimiento de software. Incluye procesos, actividades y tareas aplicables a productos y servicios de software, tanto para uso interno como externo de una organización. La norma cubre el ciclo de vida completo del software desde su conceptualización hasta su retiro.

Legislacion en honduras en base ala informatica

El documento describe la legislación de Honduras relacionada con la economía, el comercio internacional y la implementación del Tratado de Libre Comercio entre Centroamérica y República Dominicana (DR-CAFTA). Se han realizado varias reformas a las leyes hondureñas para apoyar el DR-CAFTA, incluyendo leyes sobre propiedad intelectual, medio ambiente, minería, comercio y firma electrónica. El objetivo es atraer inversiones extranjeras creando un marco legal que facilite el comercio b

Seguridad De la Informacion

Este documento presenta información sobre seguridad de la información. Define conceptos clave como confidencialidad, integridad y disponibilidad. Explica los tipos de seguridad como física, técnica y de sistemas. También describe estándares y marcos como ISO, COBIT, ISACA. Finalmente, analiza tendencias tecnológicas emergentes y amenazas a la seguridad de la información.

Seguridad Informática - Ensayo

La seguridad informática se encarga de proteger los activos digitales de una organización, incluyendo la infraestructura tecnológica, los usuarios y la información. Establece normas y protocolos para minimizar riesgos como virus, intrusos, errores o desastres. Las amenazas pueden provenir de dentro o fuera de la red y deben combatirse mediante medidas de seguridad, actualizaciones y monitoreo constante.

Seguridad física y lógica

Este documento describe los diferentes aspectos de la seguridad física y lógica en un centro de datos. Explica los mecanismos de seguridad básicos como sistemas biométricos, cámaras y sistemas de detección de incendios. También cubre temas como la importancia de la ubicación, los criterios de acceso al centro de datos, y los métodos para aumentar la confiabilidad combinando diferentes niveles de seguridad. Finalmente, analiza conceptos como la seguridad lógica, los controles de acceso

8. tipos de auditoria en informatica

La auditoria de sistemas es una herramienta muy importante para proteger la información contenido en los programas de los sistemas operativos!!

Técnicas de hackers

Este documento describe diferentes tipos de hackers y sus motivaciones, incluyendo hackers de sombrero negro, blanco y gris. También discute técnicas de hacking como el anonimato, spoofing, phishing, keyloggers y criptografía. Finalmente, define el concepto de "hacking ético" como usar conocimientos de seguridad para encontrar vulnerabilidades en sistemas y ayudar a corregirlas antes de que se produzca un robo de información.

NOCIONES BASICAS DE CIBERSEGURIDAD - MINISTERIO SEGURIDAD

BREVE INTRODUCCION A LA CIBERSEGURIDAD Y NOCIONES LEGALES PARA EL MINISTERIO DE SEGURIDAD DE SANTA FE 2020

Seguridad en Base de Datos

El documento habla sobre la seguridad en bases de datos. Explica que es un mecanismo fundamental para proteger los datos de amenazas. También describe algunas amenazas comunes como inyección SQL y cómo se pueden obtener datos de una base mediante esta técnica. Finalmente, resume varias contramedidas clave para la seguridad como controles de acceso, vistas, copias de seguridad y cifrado.

Mapa mental seguridad informatica

Este documento describe los principios de seguridad informática de confidencialidad, integridad y disponibilidad y los factores de riesgo tecnológicos y humanos que pueden comprometerlos, así como los mecanismos preventivos, detectivos y correctivos para fortalecer la seguridad informática y evitar el uso no ético de la información.

12 amenazas a la seguridad de la información

El documento habla sobre las amenazas a la seguridad informática. Define amenazas como cualquier elemento o acción capaz de atentar contra la seguridad de la información. Las amenazas surgen de vulnerabilidades y pueden ser intencionales o no intencionales. Las amenazas intencionales han aumentado debido a técnicas de ingeniería social y falta de capacitación a usuarios. Las amenazas pueden clasificarse como internas o externas dependiendo de su origen, y por su efecto, medio utilizado u otros factores.

Normas (estándares) ISO relativas a TICs

Este documento presenta el modelo de Normas ISO para las Tecnologías de la Información y Comunicación (TICs). Describe cómo las normas ISO proveen marcos para la gestión y gobierno de las TICs, incluyendo ISO/IEC 38500 para el gobierno de TI, ISO 20000 para la gestión de servicios de TI e ISO 27001 para la seguridad de la información. También presenta el modelo PDCA y cómo las normas ISO pueden usarse como parte de un motor de conocimiento y mejora continua para las TICs en una organización.

Big Data: Arquitectura y mejores prácticas en AWS

El documento describe las mejores prácticas y arquitecturas de Big Data en AWS. Explica que AWS ofrece una amplia gama de herramientas para recolectar, almacenar, procesar y analizar grandes volúmenes y variedades de datos. También presenta principios básicos de arquitectura como el desacoplamiento de datos, el uso de la herramienta adecuada para cada fase y el enfoque en servicios serverless y gerenciados. Finalmente, revisa las diferentes opciones para cada fase del proceso de Big Data.

Auditoria De Redes

Explicación sobre los componentes de una auditoria de redes para un mejor desarrollo de procesos en una departamento de redes

CSIRT - Equipo de Respuesta a Incidentes de Seguridad Informática

El documento describe los conceptos clave de un Equipo de Respuesta a Incidentes de Seguridad Informática (CSIRT), incluyendo sus funciones, tipos (académico, comercial, público, etc.), herramientas utilizadas, y etapas para la creación de un CSIRT. Además, proporciona contactos de CSIRT alrededor del mundo para colaboración.

Riesgo de ti

Este documento presenta una introducción a la gestión de riesgos de TI. Define los términos clave como riesgo, gestión de riesgos y stakeholders. Explica que el riesgo de TI se refiere a los riesgos comerciales asociados con el uso y adopción de la tecnología dentro de una organización. Además, clasifica los riesgos de TI y discute marcos como ISO 31000 para la gestión de riesgos. Finalmente, destaca que la TI puede jugar un papel en permitir o inhibir oportunidades y que las organiz

Analisis de riesgo informatico

El documento describe el análisis de riesgos informáticos como un proceso para identificar activos, vulnerabilidades, amenazas y su probabilidad de ocurrencia e impacto para determinar los controles necesarios. Incluye identificar activos, requisitos legales y de negocio relevantes, valorar activos considerando pérdida de confidencialidad, integridad y disponibilidad, e identificar amenazas y vulnerabilidades importantes.

Formato de Inventario Hardware && Software

El documento enumera el hardware y software de una oficina, incluyendo códigos, números de serie, nombres, marcas, capacidades, tipos, velocidades, licencias, plataformas, números de máquinas y estados.

Formatos inventarios

Este documento contiene formatos para realizar inventarios de hardware, software, detectar fallas de equipos, incorporar y desincorporar activos fijos, identificar necesidades de formación, y describir actividades de seguridad lógica en una organización. Los formatos incluyen campos para registrar información como nombres de usuarios, marcas y modelos de equipos, detalles de software, descripciones de fallas, y más.

Más contenido relacionado

La actualidad más candente

Seguridad Lógica

SEGURIDAD LÓGICA

Controles de acceso

Identificación y autentificación

Roles

Transacciones

Limitaciones a los servicios

Modalidad de acceso

Ubicación

Palabras claves (passwords)

Encriptación

Listas de control de accesos

Limites sobre la interface de usuario

Etiquetas de seguridad

Control de acceso externo

Dispositivos de control de puertos

Firewalls o puertas de seguridad

Acceso de personal contratado o consultores

Accesos públicos

NIVELES DE SEGURIDAD INFORMÁTICA

Nivel D

Nivel C1: protección discrecional

Nivel C2: protección de acceso controlado

Nivel B1: seguridad etiquetada

Nivel B2: protección estructurada

Nivel B3: dominios de seguridad

Nivel A: protección verificada

Informatica forense

Este documento define la informática forense como la ciencia de adquirir, preservar y presentar datos electrónicos para su uso legal. Explica que la informática forense involucra la investigación de sistemas de información para detectar evidencia de delitos cibernéticos y violaciones de seguridad. Su objetivo principal es recolectar evidencia digital de delitos informáticos para compensar daños, perseguir criminales y prevenir futuros delitos.

Auditoría de redes

La auditoría de redes evalúa el desempeño y seguridad de una red mediante la identificación de su estructura física y lógica. Incluye un análisis de vulnerabilidades, un plan de saneamiento, un plan de contención y un seguimiento continuo. La criptografía oculta la información de intrusos no autorizados mediante técnicas como la transposición o DES, aunque estos métodos tienen desventajas como la necesidad de cambiar frecuentemente las llaves privadas.

Norma tecnica peruana - iso 12207

Este documento presenta la Norma Técnica Peruana NTP-ISO/IEC 12207:2006 sobre los procesos del ciclo de vida del software. La norma establece un marco de referencia común para los procesos de adquisición, suministro, desarrollo, operación y mantenimiento de software. Incluye procesos, actividades y tareas aplicables a productos y servicios de software, tanto para uso interno como externo de una organización. La norma cubre el ciclo de vida completo del software desde su conceptualización hasta su retiro.

Legislacion en honduras en base ala informatica

El documento describe la legislación de Honduras relacionada con la economía, el comercio internacional y la implementación del Tratado de Libre Comercio entre Centroamérica y República Dominicana (DR-CAFTA). Se han realizado varias reformas a las leyes hondureñas para apoyar el DR-CAFTA, incluyendo leyes sobre propiedad intelectual, medio ambiente, minería, comercio y firma electrónica. El objetivo es atraer inversiones extranjeras creando un marco legal que facilite el comercio b

Seguridad De la Informacion

Este documento presenta información sobre seguridad de la información. Define conceptos clave como confidencialidad, integridad y disponibilidad. Explica los tipos de seguridad como física, técnica y de sistemas. También describe estándares y marcos como ISO, COBIT, ISACA. Finalmente, analiza tendencias tecnológicas emergentes y amenazas a la seguridad de la información.

Seguridad Informática - Ensayo

La seguridad informática se encarga de proteger los activos digitales de una organización, incluyendo la infraestructura tecnológica, los usuarios y la información. Establece normas y protocolos para minimizar riesgos como virus, intrusos, errores o desastres. Las amenazas pueden provenir de dentro o fuera de la red y deben combatirse mediante medidas de seguridad, actualizaciones y monitoreo constante.

Seguridad física y lógica

Este documento describe los diferentes aspectos de la seguridad física y lógica en un centro de datos. Explica los mecanismos de seguridad básicos como sistemas biométricos, cámaras y sistemas de detección de incendios. También cubre temas como la importancia de la ubicación, los criterios de acceso al centro de datos, y los métodos para aumentar la confiabilidad combinando diferentes niveles de seguridad. Finalmente, analiza conceptos como la seguridad lógica, los controles de acceso

8. tipos de auditoria en informatica

La auditoria de sistemas es una herramienta muy importante para proteger la información contenido en los programas de los sistemas operativos!!

Técnicas de hackers

Este documento describe diferentes tipos de hackers y sus motivaciones, incluyendo hackers de sombrero negro, blanco y gris. También discute técnicas de hacking como el anonimato, spoofing, phishing, keyloggers y criptografía. Finalmente, define el concepto de "hacking ético" como usar conocimientos de seguridad para encontrar vulnerabilidades en sistemas y ayudar a corregirlas antes de que se produzca un robo de información.

NOCIONES BASICAS DE CIBERSEGURIDAD - MINISTERIO SEGURIDAD

BREVE INTRODUCCION A LA CIBERSEGURIDAD Y NOCIONES LEGALES PARA EL MINISTERIO DE SEGURIDAD DE SANTA FE 2020

Seguridad en Base de Datos

El documento habla sobre la seguridad en bases de datos. Explica que es un mecanismo fundamental para proteger los datos de amenazas. También describe algunas amenazas comunes como inyección SQL y cómo se pueden obtener datos de una base mediante esta técnica. Finalmente, resume varias contramedidas clave para la seguridad como controles de acceso, vistas, copias de seguridad y cifrado.

Mapa mental seguridad informatica

Este documento describe los principios de seguridad informática de confidencialidad, integridad y disponibilidad y los factores de riesgo tecnológicos y humanos que pueden comprometerlos, así como los mecanismos preventivos, detectivos y correctivos para fortalecer la seguridad informática y evitar el uso no ético de la información.

12 amenazas a la seguridad de la información

El documento habla sobre las amenazas a la seguridad informática. Define amenazas como cualquier elemento o acción capaz de atentar contra la seguridad de la información. Las amenazas surgen de vulnerabilidades y pueden ser intencionales o no intencionales. Las amenazas intencionales han aumentado debido a técnicas de ingeniería social y falta de capacitación a usuarios. Las amenazas pueden clasificarse como internas o externas dependiendo de su origen, y por su efecto, medio utilizado u otros factores.

Normas (estándares) ISO relativas a TICs

Este documento presenta el modelo de Normas ISO para las Tecnologías de la Información y Comunicación (TICs). Describe cómo las normas ISO proveen marcos para la gestión y gobierno de las TICs, incluyendo ISO/IEC 38500 para el gobierno de TI, ISO 20000 para la gestión de servicios de TI e ISO 27001 para la seguridad de la información. También presenta el modelo PDCA y cómo las normas ISO pueden usarse como parte de un motor de conocimiento y mejora continua para las TICs en una organización.

Big Data: Arquitectura y mejores prácticas en AWS

El documento describe las mejores prácticas y arquitecturas de Big Data en AWS. Explica que AWS ofrece una amplia gama de herramientas para recolectar, almacenar, procesar y analizar grandes volúmenes y variedades de datos. También presenta principios básicos de arquitectura como el desacoplamiento de datos, el uso de la herramienta adecuada para cada fase y el enfoque en servicios serverless y gerenciados. Finalmente, revisa las diferentes opciones para cada fase del proceso de Big Data.

Auditoria De Redes

Explicación sobre los componentes de una auditoria de redes para un mejor desarrollo de procesos en una departamento de redes

CSIRT - Equipo de Respuesta a Incidentes de Seguridad Informática

El documento describe los conceptos clave de un Equipo de Respuesta a Incidentes de Seguridad Informática (CSIRT), incluyendo sus funciones, tipos (académico, comercial, público, etc.), herramientas utilizadas, y etapas para la creación de un CSIRT. Además, proporciona contactos de CSIRT alrededor del mundo para colaboración.

Riesgo de ti

Este documento presenta una introducción a la gestión de riesgos de TI. Define los términos clave como riesgo, gestión de riesgos y stakeholders. Explica que el riesgo de TI se refiere a los riesgos comerciales asociados con el uso y adopción de la tecnología dentro de una organización. Además, clasifica los riesgos de TI y discute marcos como ISO 31000 para la gestión de riesgos. Finalmente, destaca que la TI puede jugar un papel en permitir o inhibir oportunidades y que las organiz

Analisis de riesgo informatico

El documento describe el análisis de riesgos informáticos como un proceso para identificar activos, vulnerabilidades, amenazas y su probabilidad de ocurrencia e impacto para determinar los controles necesarios. Incluye identificar activos, requisitos legales y de negocio relevantes, valorar activos considerando pérdida de confidencialidad, integridad y disponibilidad, e identificar amenazas y vulnerabilidades importantes.

La actualidad más candente (20)

NOCIONES BASICAS DE CIBERSEGURIDAD - MINISTERIO SEGURIDAD

NOCIONES BASICAS DE CIBERSEGURIDAD - MINISTERIO SEGURIDAD

CSIRT - Equipo de Respuesta a Incidentes de Seguridad Informática

CSIRT - Equipo de Respuesta a Incidentes de Seguridad Informática

Destacado

Formato de Inventario Hardware && Software

El documento enumera el hardware y software de una oficina, incluyendo códigos, números de serie, nombres, marcas, capacidades, tipos, velocidades, licencias, plataformas, números de máquinas y estados.

Formatos inventarios

Este documento contiene formatos para realizar inventarios de hardware, software, detectar fallas de equipos, incorporar y desincorporar activos fijos, identificar necesidades de formación, y describir actividades de seguridad lógica en una organización. Los formatos incluyen campos para registrar información como nombres de usuarios, marcas y modelos de equipos, detalles de software, descripciones de fallas, y más.

Inventario de la sala de informatica

Este documento es un inventario de una sala de informática de un colegio. Contiene la información de los componentes de 20 computadores, incluyendo procesadores, discos duros, RAM, tarjetas, puertos, monitores, teclados, ratones y bafles. También enumera los dispositivos externos, muebles, software instalado y herramientas eléctricas en la sala, junto con su cantidad, características y estado. El documento debe ser firmado por el responsable y quien realice la entrega.

Inventarios de Hardware y Software

Este documento proporciona información sobre inventarios de hardware y software. Explica que un inventario es un recuento detallado de los bienes de una entidad y las finalidades de realizar inventarios como saber la cantidad de equipos, hacer planes de mantenimiento y aumentar la eficiencia. También describe cómo elaborar un inventario incluyendo pasos como identificar los equipos, crear registros de control y auditarlos periódicamente. Finalmente, menciona algunos programas como AIDA64 y Total Network Inventory que pueden usarse para crear inventarios.

Inventario hardware

Este documento es un inventario de equipos de computo que incluye la descripción, marca, modelo, número de serie, ubicación, costo original, número de factura, fecha de la última actualización del inventario, estado, fecha del bien y fecha de adquisición de cada equipo. El área inventariada y el responsable del inventario son también parte del documento.

inventario de recursos informaticos

Un inventario es un registro documental de los bienes y objetos pertenecientes a una persona o comunidad. En una empresa, el inventario permite valuar las existencias de mercancía para fijar la producción y ventas. En un centro de computo, el inventario es importante para administrar el material que usan los alumnos, como las computadoras, teclados, sillas y otros elementos. No llevar un control del inventario puede resultar en que se desconozcan los equipos dañados y se pierda el control de los objetos.

Inventario de recursos informaticos

El inventario es la verificación periódica de los materiales, equipos e inmuebles de una entidad para comprobar la eficacia de los controles administrativos, el manejo de materiales, el almacenaje y el aprovechamiento del espacio. En los centros de computo, el inventario clasifica los materiales de trabajo de los alumnos como computadoras y cañones, y los muebles como sillas y mesas. No llevar un inventario puede resultar en la pérdida u olvido de pertenencias.

Formato Inventarios Ienss 2009

Este documento presenta un formato de tarjeta de registro y control de inventario para muebles, equipos y enseres de la Institución Educativa Normal Superior de Sincelejo. El formato incluye campos para registrar el código, nombre, cantidad, marca, modelo, número de serie, ubicación, fecha de adquisición, vida útil y estado actual de cada artículo. El formato está destinado a ser usado por las dependencias y oficinas de la institución para llevar un registro actualizado de sus bienes.

Formato hardware

El documento presenta tres formatos para llevar un inventario de equipos de computación en una organización. El primer formato es para registrar la información de los equipos existentes, incluyendo número de serie, tipo, marca, modelo y estado. El segundo formato es para incorporar nuevos equipos al inventario. El tercer formato es para desincorporar equipos del inventario y registrar la razón.

introducción al hardware de los equipos clientes y servidores

Este documento presenta información sobre el hardware de equipos clientes y servidores. Explica que los profesionales de TI deben tener amplios conocimientos sobre sistemas de computación. Luego describe las fichas técnicas de un equipo de cómputo, incluyendo sus especificaciones. También presenta los pasos para realizar un mantenimiento preventivo, el cual busca alargar la vida útil de los equipos y prevenir suspensiones de actividades.

Relevamiento Técnico Esc313 La Brava

La escuela E.E.M.M.M. de Güemes se encuentra en la localidad de Colonia, departamento de Güemes. La escuela tiene el código CUE 8203714 y su número es el 313. La directora es Amalia Boccolini y la supervisora técnica.

Gbss tin-f001 v1 hoja de vida equipos de cómputo

Este documento enumera los equipos de computo asignados a un funcionario, incluyendo detalles como marca, modelo, número de inventario, procesador, memoria RAM, discos duros, unidades de CD y DVD, software instalado y observaciones generales. La hoja de vida del equipo proporciona información sobre el área y funcionario responsable de cada elemento.

Formatos de Inventario, Fallas

El documento presenta un inventario del parque informático de un centro de computo, incluyendo detalles sobre el software, hardware y estado de las computadoras, así como una sección para reportar la necesidad de nuevo equipo, actividades del personal y daños en equipos existentes.

TèCnicas De Relevamiento

El documento describe diferentes técnicas para recolectar datos en la etapa de relevamiento de un sistema, incluyendo materiales escritos, formularios, entrevistas, cuestionarios, observación y muestreo. Detalla los beneficios y desafíos de cada técnica, así como consejos prácticos para su aplicación, como por ejemplo la importancia de definir objetivos claros al realizar entrevistas o probar un cuestionario antes de su distribución.

Formatos de inventarios

Este documento presenta varios formatos e informes relacionados con inventarios, ventas, solicitudes de compra, toma física, reservas, pedidos y flujogramas. Incluye definiciones de remisión, requisición, reporte de roturas y mercancías deterioradas, memorando de devolución, memorando de transferencia y entrada al almacén.

Formato unico de inventario documental 1

Este documento proporciona instrucciones para completar el Formato Único de Inventario Documental, el cual se usa para registrar información sobre documentos transferidos entre entidades. Incluye detalles sobre cómo diligenciar cada sección del formato, como la entidad remitente, fecha, unidad de conservación, número de folios y más.

Manejo y control de inventarios

Este documento trata sobre estrategias de inventarios para logística de producción y distribución. Explica conceptos básicos como qué es un inventario y variables que determinan su tamaño. Luego describe métodos para clasificar inventarios como ABC e identificar la demanda, incluyendo pronósticos. Finalmente, cubre temas como planificación de inventarios, determinación de cantidades pedidas y gestión eficiente.

Destacado (17)

introducción al hardware de los equipos clientes y servidores

introducción al hardware de los equipos clientes y servidores

Más de Javier Perez

Necesidades de formacion

Este documento es una solicitud de capacitación para trabajadores que incluye un listado de empleados con la prioridad del curso solicitado, su descripción y justificación. La solicitud requiere la revisión y aprobación de varios supervisores y la dirección de recursos humanos.

Incorporacion y desincorporacion

Este documento es un formato para solicitar la incorporación o desincorporación de equipos y software al centro de cómputo. Contiene campos para detallar la cantidad, nombre, marca, modelo, número de serie y detalles adicionales de los equipos, así como secciones para que el solicitante, aprobador y receptor firmen y feche la solicitud.

Formato de evaluacion

Este documento presenta un formato de evaluación de desempeño laboral para el personal que incluye 14 áreas de evaluación como la utilización de recursos, calidad, oportunidad, responsabilidad, cantidad, conocimiento del trabajo, compromiso institucional, relaciones interpersonales, iniciativa, confiabilidad, colaboración y atención al usuario. El formato permite calificar cada área en una escala de 1 a 5 y suma los puntajes para obtener un puntaje total, y es firmado por el evaluador correspondiente.

Deteccion de fallas

El documento es un formato para registrar fallas en equipos de computo. Contiene secciones para documentar la información del equipo, como marca, número de serie y sistema operativo, así como observaciones sobre fallas y mantenimientos preventivos o correctivos realizados.

Centro de computo mision

El documento presenta un plan para la creación de un centro de cómputo. Describe la misión, visión y políticas del departamento. También detalla los objetivos, requerimientos de recursos, planificación operativa y de personal. Se especifican los roles y responsabilidades de un jefe de sistemas, analista, técnico de soporte, administrador de base de datos y asistente administrativo. Finalmente, se incluye información sobre la planeación de instalación y ubicación física.

Administracion general

Este documento presenta los principios básicos de la administración y el proceso administrativo. Explica que la administración implica alcanzar metas organizacionales a través de personas y recursos. Luego describe las cuatro funciones básicas del proceso administrativo: planeación, organización, dirección y control. También enumera varios principios generales de la administración como la división del trabajo, autoridad, disciplina, unidad de mando, subordinación de intereses y remuneración. Finalmente, señala que el centro de cómputo de la organización

Administracion cc

Este documento describe los principios básicos de la administración de centros de cómputo. Explica que la administración es el proceso de alcanzar objetivos organizacionales a través de personas y recursos, y que involucra actividades como la planeación, organización, dirección y control. También describe los principios generales de la administración como la división del trabajo, autoridad, subordinación de intereses individuales al interés general y el uso óptimo de los recursos de una organización por parte de un centro de cómputo.

Centro de computo

Este documento describe el centro de computo de una organización, su función de procesar y almacenar datos e información para otros departamentos. Explica los objetivos del centro de computo como concentrar el procesamiento de datos de manera sistematizada y automatizada para prestar servicios a diferentes áreas. También clasifica los tipos de centros de computo y describe la importancia de la informática y las tecnologías de información en el mundo actual.

Más de Javier Perez (8)

Inventario software

- 1. INVENTARIO EQUIPOS DE COMPUTO SOFTWARE DURACION DE LA SERIAL DE LA COSTO FECHA ULT. STATUS FECHA NOMBRE TIPO DESCRIPCIÓN PROVEEDOR Nº FACTURA OBSERVACIONES LICENCIA LICENCIA ORIGINAL INV. DEL BIEN ADQUIS. ÁREA INVENTARIADA RESPONSABLE DEL INVENTARIO NOMBRE: CARGO: FIRMA Y SELLO