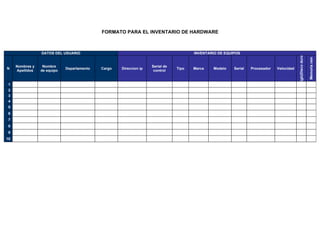

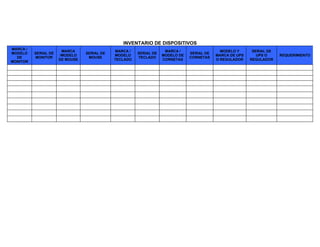

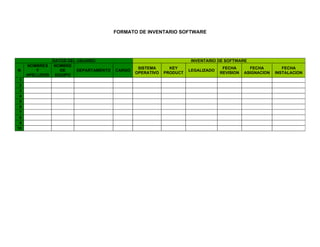

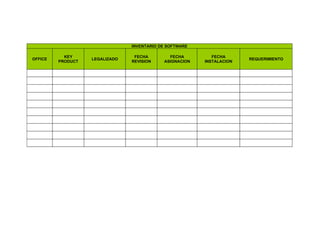

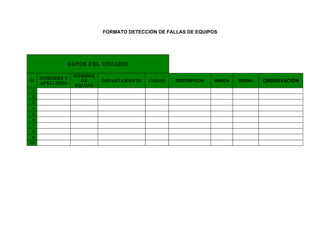

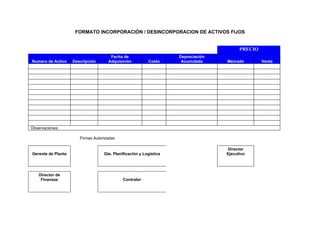

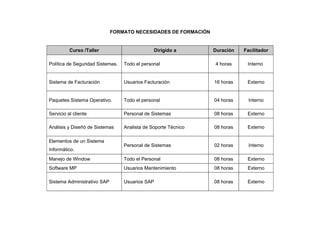

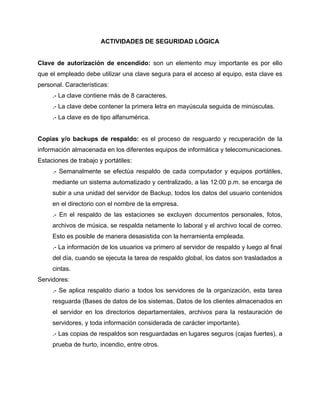

Este documento contiene formatos para realizar inventarios de hardware, software, detectar fallas de equipos, incorporar y desincorporar activos fijos, identificar necesidades de formación, y describir actividades de seguridad lógica en una organización. Los formatos incluyen campos para registrar información como nombres de usuarios, marcas y modelos de equipos, detalles de software, descripciones de fallas, y más.