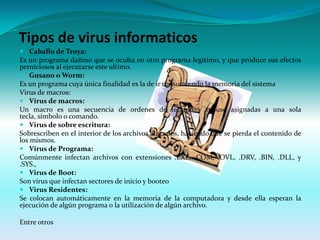

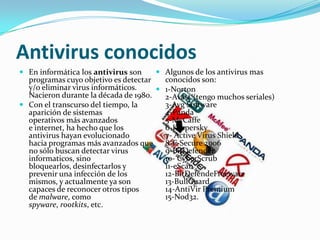

Este documento trata sobre varios temas relacionados con la seguridad informática. Explica qué son los virus informáticos y sus tipos principales. También describe algunos de los antivirus más conocidos y define qué es un cracker. Además, brinda detalles sobre hackers, licencias de software y concluye resaltando la importancia creciente de la seguridad informática.