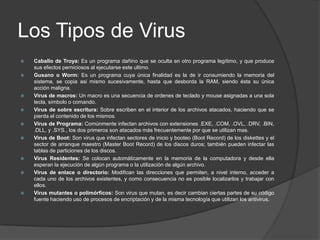

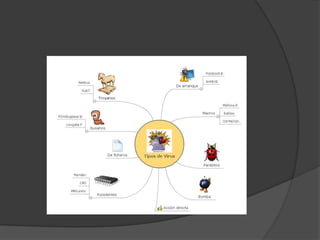

Un virus informático es un programa malicioso que se propaga a sí mismo sin el permiso del usuario y puede dañar la computadora. Existen diferentes tipos de virus como caballos de Troya, gusanos, virus de macros, etc. Es importante que las empresas tengan buenas medidas de seguridad informática para protegerse de amenazas y dar seguridad a los clientes.