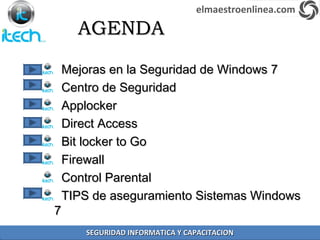

El documento describe varias mejoras de seguridad en Windows 7 como Applocker, que controla las aplicaciones que se ejecutan; Direct Access que permite acceso remoto automático a la red interna; y BitLocker to Go que protege datos en dispositivos extraíbles. También menciona el Centro de Seguridad, Firewall y consejos para asegurar sistemas Windows 7 como activar BitLocker y configurar un firewall.