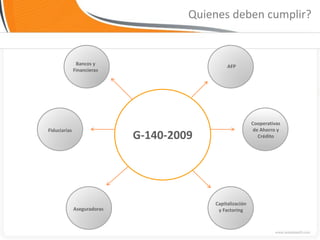

La Circular G-140-2009 establece las normas para la gestión de la seguridad de la información que deben seguir bancos, financieras, AFP, cooperativas de ahorro y crédito, aseguradoras, capitalización y factoring en Perú. Entre otras cosas, exige que estas empresas definan una política de seguridad de la información aprobada por el directorio, mantengan registros que permitan verificar el cumplimiento de normas, y establezcan controles como la implementación de encriptación y la detección de software malicioso.