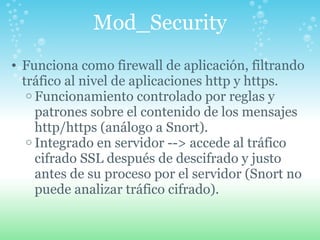

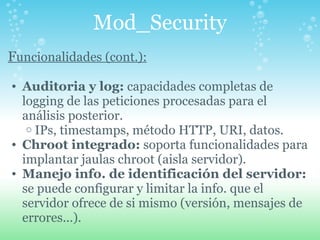

Mod_Security es un módulo de código abierto para el servidor web Apache que proporciona detección y prevención de intrusiones en aplicaciones web. Funciona como un firewall de aplicaciones que filtra el tráfico HTTP/HTTPS entrante mediante el uso de reglas y expresiones regulares antes de que llegue al servidor web, lo que añade una capa adicional de seguridad.

![Mod_Security Reglas mod_security : Definidas mediante expresiones regulares SecRule [variable/elementos peticion] [patrón] [acciones] -SecRule REQUEST_URI | QUERY_STRING ataque -SecRule ARGS "drop [ [ :space: ] ] table" deny,log](https://image.slidesharecdn.com/pechakucha-111116231030-phpapp02/85/Pecha-kucha-10-320.jpg)