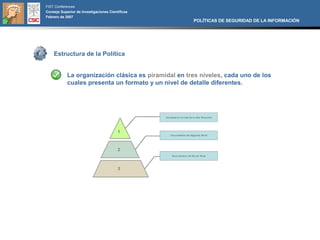

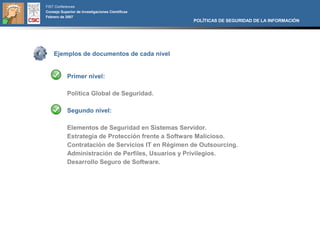

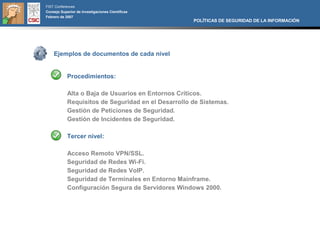

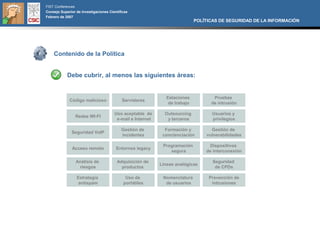

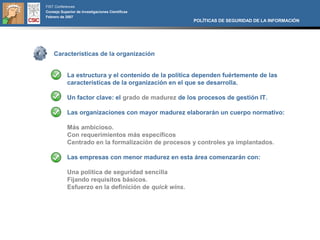

Este documento describe los aspectos fundamentales de las políticas de seguridad de la información. Explica la estructura piramidal típica de una política de seguridad, con tres niveles de documentos que van de lo más general a lo más específico. También cubre consideraciones clave como el contenido requerido, la participación de departamentos, el ciclo de vida de los documentos y la clasificación de activos.