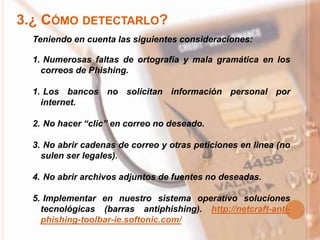

El documento habla sobre el phishing, una técnica delictiva mediante la cual los criminales envían correos electrónicos falsos para robar información personal y bancaria. Explica qué es el phishing, cómo detectarlo e identificar correos fraudulentos, y cómo protegerse jurídicamente. También incluye consejos para evitar ser víctima de phishing y una bibliografía al final.