Incrustar presentación

Descargado 179 veces

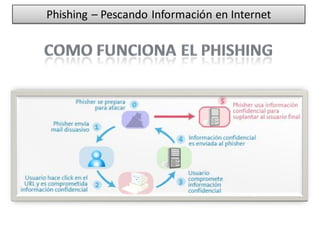

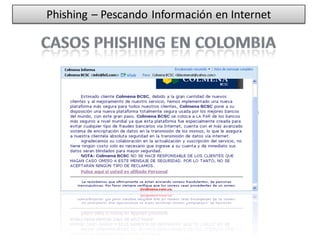

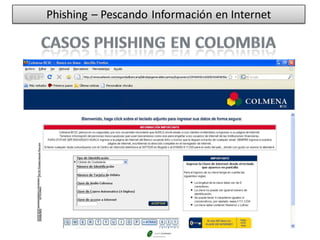

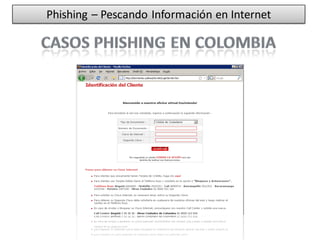

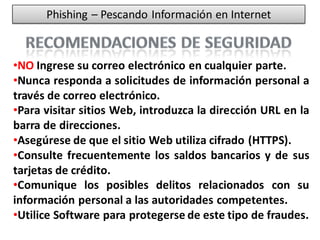

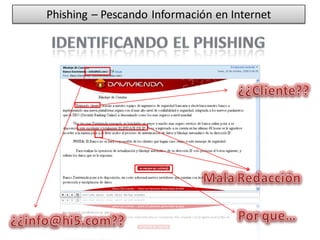

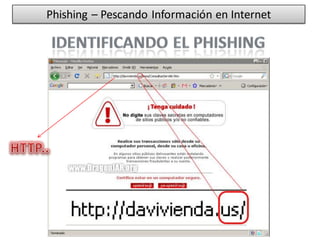

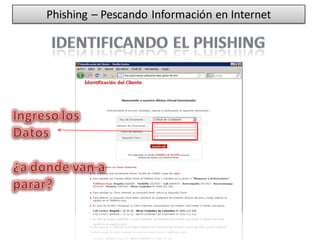

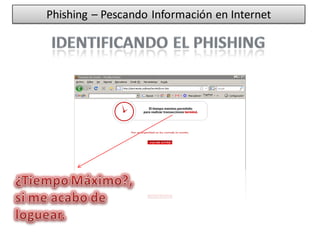

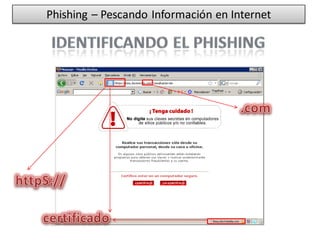

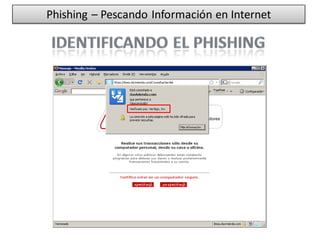

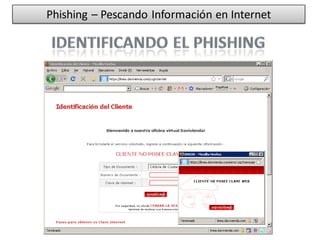

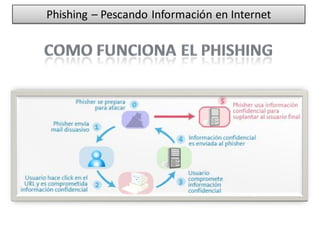

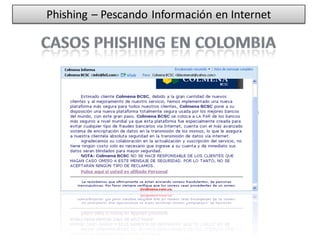

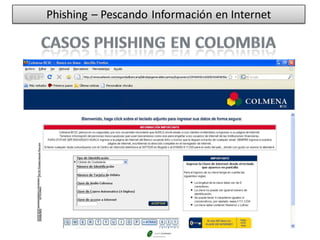

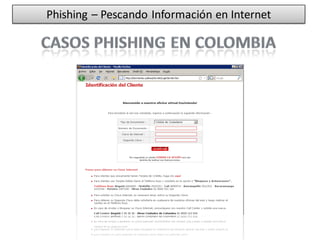

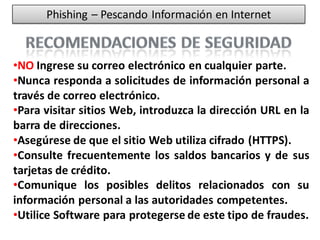

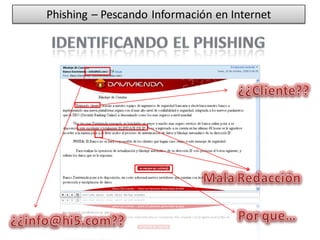

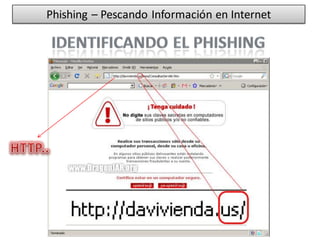

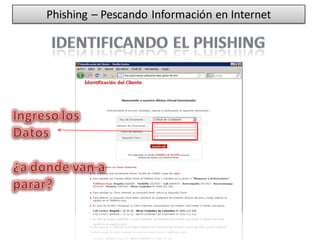

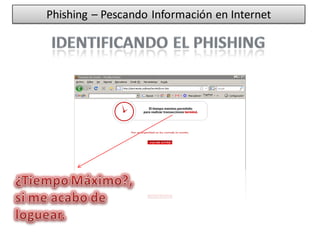

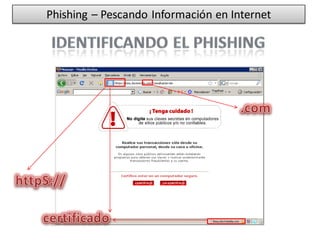

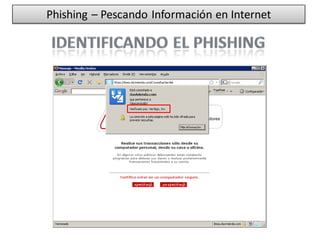

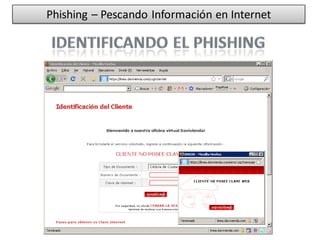

El documento describe el phishing, una modalidad de estafa en la que los criminales suplantan la identidad de instituciones para robar información confidencial de los usuarios. El término surgió en 1996 y se usaba para referirse a quienes intentaban obtener información de miembros de AOL. El documento también incluye ejemplos de phishing bancario y recomendaciones de seguridad para prevenir este tipo de fraudes.