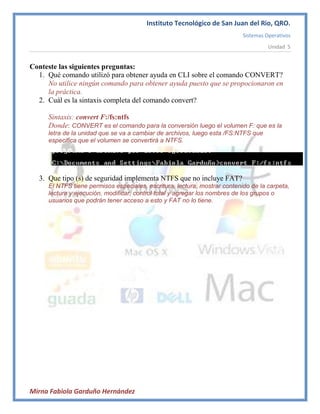

Este documento presenta los resultados de una práctica sobre sistemas de archivos donde una estudiante convirtió un sistema de archivos FAT a NTFS usando el comando CONVERT en el símbolo del sistema. La estudiante también aplicó conceptos de rutas absolutas y relativas al crear una estructura de directorios y moverse entre ellos. Por último, la estudiante verificó la integridad de archivos usando la herramienta fciv y observó cómo los hashes cambiaban cuando se modificaban los archivos.