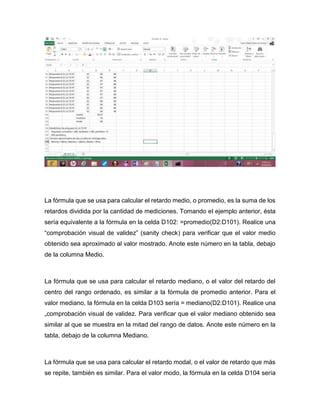

Este documento describe una práctica de laboratorio para medir y analizar la latencia de red utilizando el comando ping. La práctica incluye usar ping para verificar la conectividad, realizar pruebas de retardo en diferentes momentos del día durante varios días, calcular estadísticas como el retardo promedio, medio y modal, y medir los efectos del tamaño del datagrama en el retardo. Los resultados se registrarán en una hoja de cálculo de Excel y se generará un gráfico para comparar el tamaño del datagrama con el

![=modo(D2:D101). Realice una “comprobación visual de validez” para verificar que

el valor modo obtenido sea similar al valor que más se repite en el rango de datos.

Anote este número en la tabla, debajo de la columna Modo.

Se puede guardar o desechar el nuevo archivo de hoja de cálculo, pero el archivo

de datos de texto debe ser conservado.

medio 74,97

mediano 70

modo 68

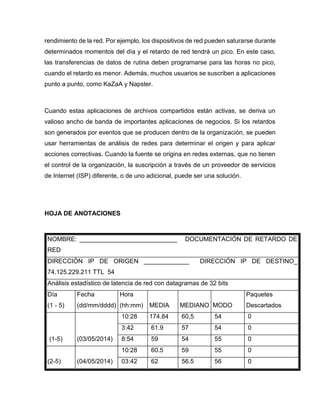

Tarea 3: Medición de los efectos de retardo en datagramas más grandes.

Para determinar si un datagrama más grande afecta el retardo, se enviarán al

destino solicitudes de ECO cada vez más grandes. En este análisis, se aumentarán

20 datagramas cada 100 bytes por petición de ping. Con los resultados de las

respuestas se creará una hoja de cálculo y se generará un gráfico que compara el

tamaño con el retardo.

Paso 1: Realizar una prueba de retardo de tamaño variable.

La forma más sencilla para realizar esta tarea es usar el comando incorporado de

Windows PARA loop.La sintaxis es:

FOR /L %variable IN (start,step,end) DO command [command-parameters]

El conjunto es una secuencia de números de principio a fin, por cantidad

escalonada. Así, (1,1,5) produciría la secuencia 1 2 3 4 5 y](https://image.slidesharecdn.com/practicaslaboratorio-140525015152-phpapp02/85/Practicas-laboratorio-12-320.jpg)

![Averigüe la dirección IP de una máquina de su misma subred que no sea el router

(por ejemplo, desde una ventana de “Símbolo del sistema”, realice un ”ping

[máquina]“ al nombre de la máquina elegida y anote la dirección IP que le

corresponde).

Escriba la dirección IP de la máquina a la que hace el ping:

• Desde una ventana de “Símbolo del sistema” observe el estado de la tabla ARP

de su PC. Para ello ejecute la orden “arp -a”. En caso de no estar vacía, borre

todas las entradas presentes ejecutando la orden “arp -d”. Tras hacerlo,

compruebe que efectivamente ahora la tabla está vacía (mediante “arp -a”).](https://image.slidesharecdn.com/practicaslaboratorio-140525015152-phpapp02/85/Practicas-laboratorio-40-320.jpg)