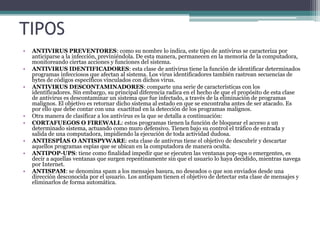

El documento presenta información sobre virus, antivirus, antispyware, hackers y pasos para establecer políticas de seguridad para redes. Explica los tipos de virus y sus consecuencias, los tipos de antivirus y sus ventajas, define antispyware, describe tipos de hackers y recomienda tres pasos para políticas de seguridad de red.