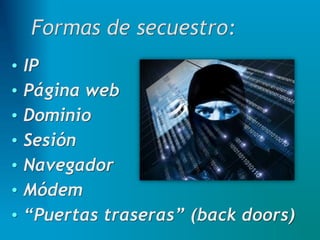

Este documento describe varias amenazas a la privacidad y seguridad en Internet, incluyendo pérdida de privacidad, fraude, virus, y ataques a sistemas. También ofrece consejos sobre cómo protegerse adoptando medidas de seguridad como usar antivirus, actualizaciones, cortafuegos, y navegar solo en sitios web seguros.