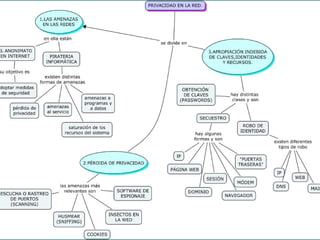

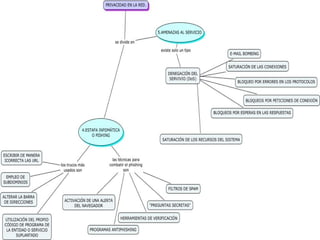

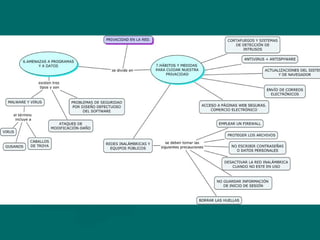

El documento habla sobre las amenazas a la privacidad en Internet, incluyendo la pérdida de privacidad debido a cookies, software espía e insectos en la web. También discute amenazas como el phishing, denegación de servicio, virus y malware. Finalmente, recomienda medidas como usar cortafuegos, antivirus actualizados y proteger contraseñas y redes wifi para proteger la privacidad online.