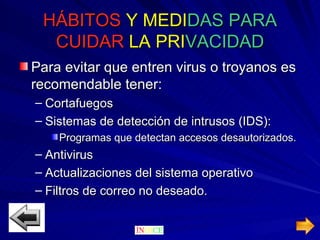

El documento habla sobre las principales amenazas a la privacidad y seguridad en Internet, incluyendo piratería, pérdida de privacidad, robo de identidad, phishing, y virus. Describe varios métodos utilizados por los piratas informáticos como sniffing, cookies, spyware, y secuestro de recursos de red, e identifica formas de protegerse como usar cortafuegos, antivirus actualizados y contraseñas seguras.