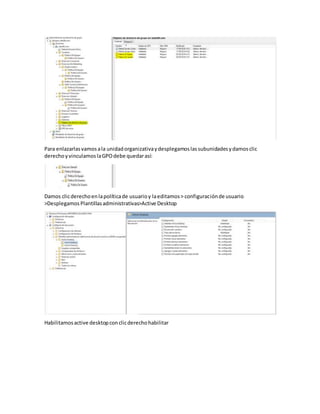

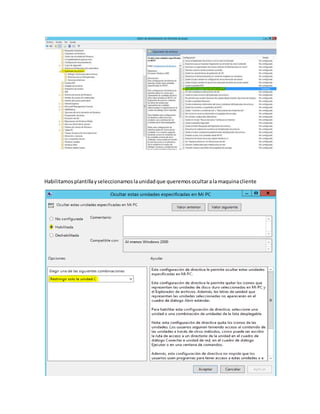

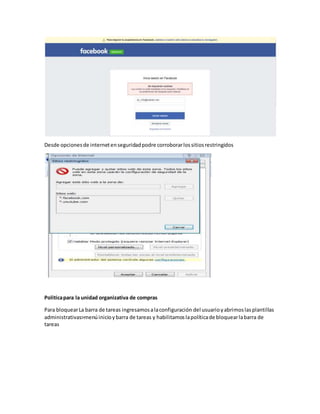

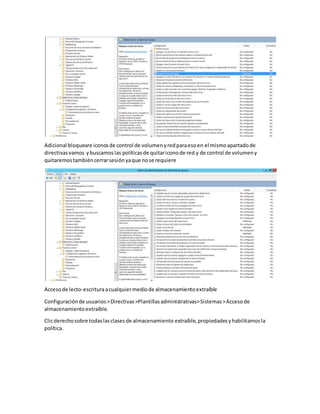

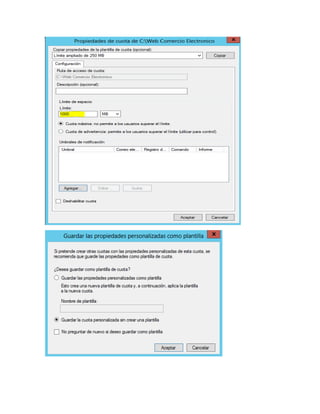

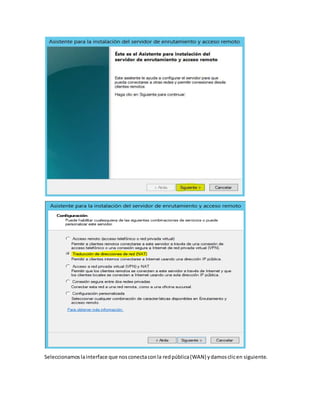

El documento describe la implementación de políticas de seguridad en la compañía, incluyendo la gestión de contraseñas y acceso a sistemas. Se detallan los procedimientos para configurar el DHCP, las políticas de usuarios y equipos, así como la creación de unidades organizativas. Además, se abordan restricciones de acceso a medios extraíbles y configuraciones de usuarios en la red corporativa.