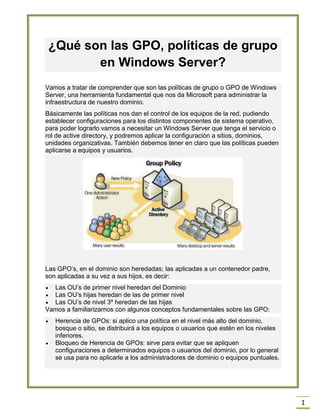

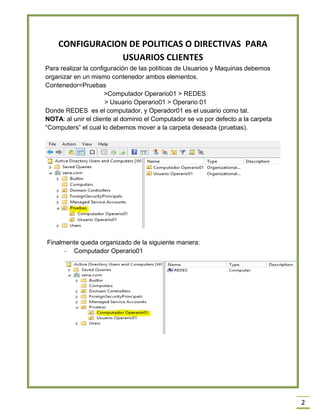

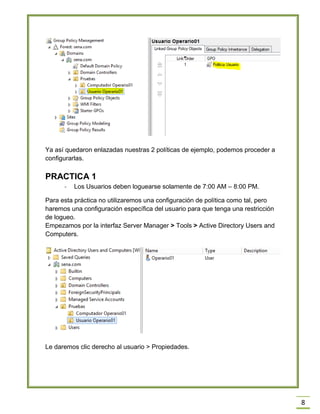

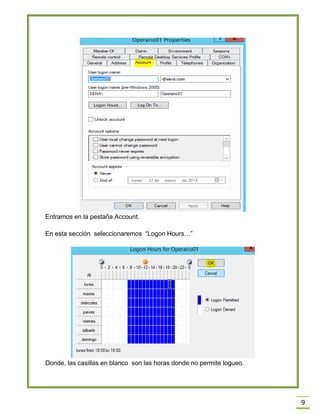

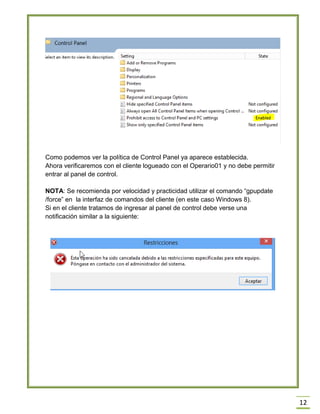

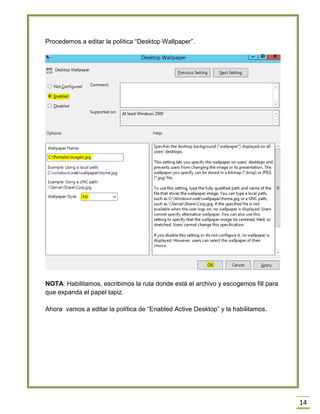

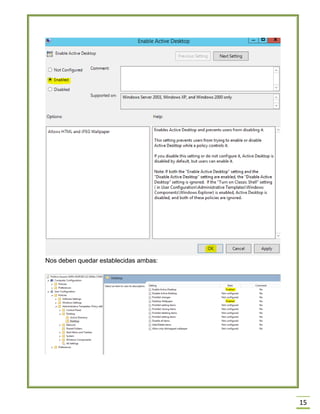

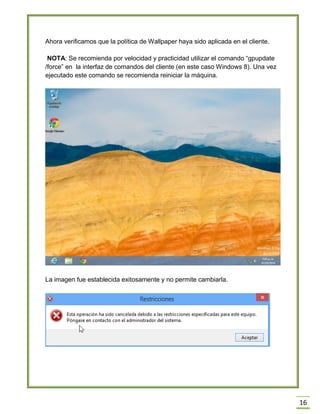

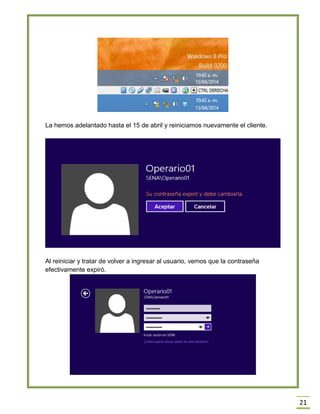

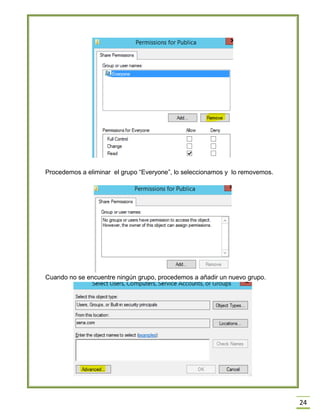

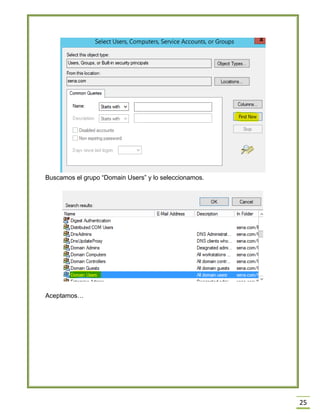

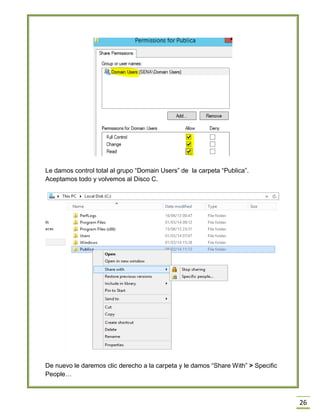

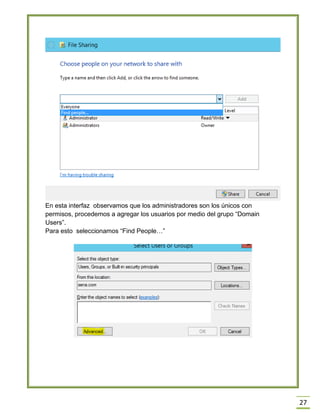

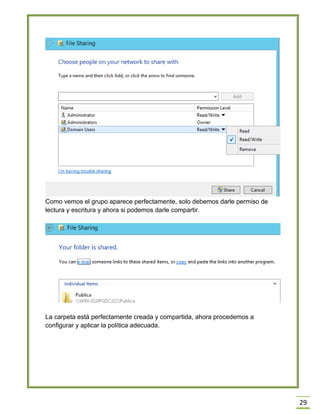

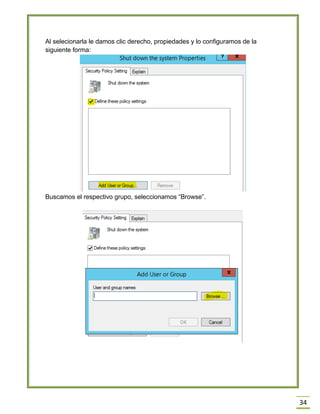

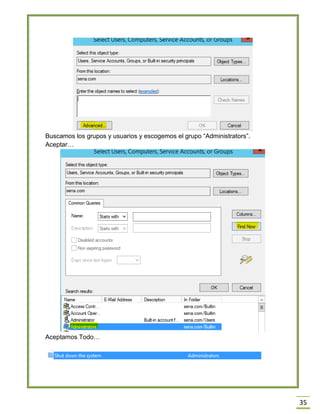

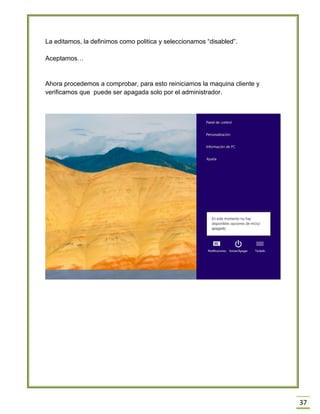

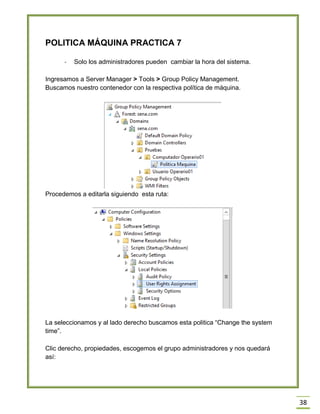

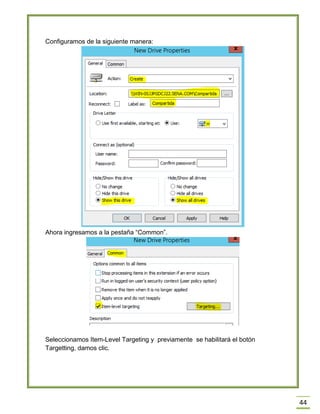

Este documento describe cómo configurar varias políticas de grupo en un dominio de Active Directory para administrar la configuración de usuarios y equipos de escritorio. Explica cómo crear nuevas políticas de grupo, vincularlas a unidades organizativas específicas y editar las configuraciones para controlar aspectos como los horarios de inicio de sesión, el acceso al panel de control, la imagen de escritorio predeterminada y la redirección de carpetas de documentos. También cubre cómo establecer políticas de contraseña, permisos de apagado y cambio de hora