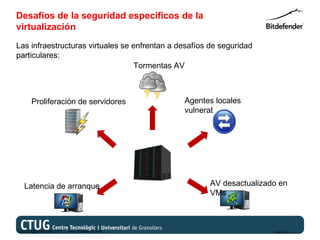

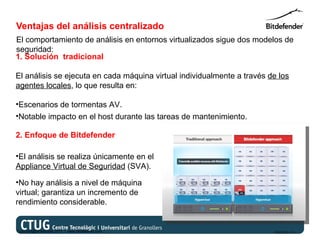

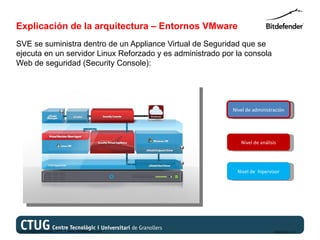

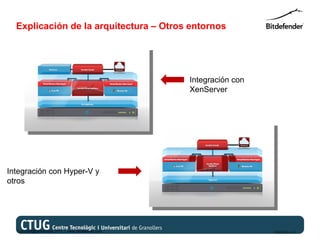

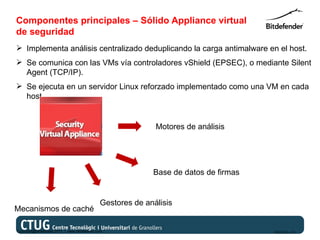

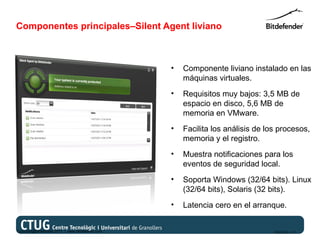

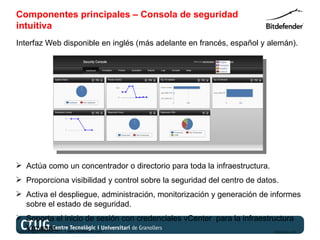

Este documento presenta la solución de seguridad para entornos virtualizados de Bitdefender. En primer lugar, describe los desafíos específicos de seguridad en entornos virtualizados y cómo la solución aborda estos desafíos a través de un análisis centralizado y un agente silencioso liviano. Luego, explica la tecnología innovadora pendiente de patente en la que se basa la solución y las ventajas del análisis centralizado. Por último, resume los principales componentes optimizados de la soluc