Seguridad De la Informacion

•Descargar como PPTX, PDF•

0 recomendaciones•157 vistas

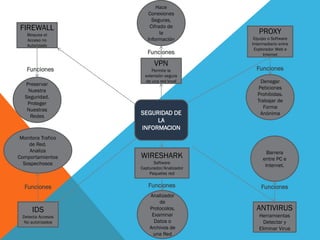

El documento describe diferentes herramientas de seguridad de la información como firewalls, VPN, proxy, antivirus, Wireshark, e IDS. Cada una tiene funciones específicas como bloquear el acceso no autorizado, preservar la seguridad, proteger las redes, permitir conexiones seguras y cifrado, denegar peticiones prohibidas, detectar y eliminar virus, analizar protocolos de red, y monitorear el tráfico de red para detectar accesos no autorizados y comportamientos sospechosos.

Denunciar

Compartir

Denunciar

Compartir

Más contenido relacionado

La actualidad más candente

La actualidad más candente (20)

No más Facebook en las empresas, Venta Servidor Proxy Linux

No más Facebook en las empresas, Venta Servidor Proxy Linux

Último

Último (9)

Institucion educativa la esperanza sede la magdalena

Institucion educativa la esperanza sede la magdalena

Buscadores, SEM SEO: el desafío de ser visto en la web

Buscadores, SEM SEO: el desafío de ser visto en la web

Seguridad De la Informacion

- 1. SEGURIDAD DE LA INFORMACION FIREWALL Bloquea el Acceso no Autorizado Funciones Preservar Nuestra Seguridad. Proteger Nuestras Redes VPN Permite la extensión segura de una red local Hace Conexiones Seguras, Cifrado de la Información Funciones PROXY Equipo o Software Intermediario entre Explorador Web e Internet Denegar Peticiones Prohibidas. Trabajar de Forma Anónima Funciones ANTIVIRUS Herramientas Detectar y Eliminar Virus Barrera entre PC e Internet. WIRESHARK Software Capturador/Analizador Paquetes red Analizador de Protocolos. Examinar Datos o Archivos de una Red Funciones Funciones IDS Detecta Accesos No autorizados Monitora Trafico de Red. Analiza Comportamientos Sospechosos Funciones