Seguridad privada, encriptamiento, hackers y virus

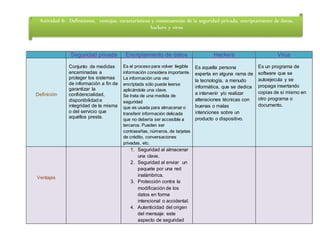

- 1. Actividad 6-. Definiciones, ventajas, características y consecuencias de la seguridad privada, encriptamiento de datos, hackers y virus Seguridad privada Encriptamiento de datos Hackers Virus Definición Conjunto de medidas encaminadas a proteger los sistemas de información a fin de garantizar la confidencialidad, disponibilidad e integridad de la misma o del servicio que aquéllos presta. Es el proceso para volver ilegible información considera importante. La información una vez encriptada sólo puede leerse aplicándole una clave. Se trata de una medida de seguridad que es usada para almacenar o transferir información delicada que no debería ser accesible a terceros. Pueden ser contraseñas, números, de tarjetas de crédito, conversaciones privadas, etc. Es aquella persona experta en alguna rama de la tecnología, a menudo informática, que se dedica a intervenir y/o realizar alteraciones técnicas con buenas o malas intenciones sobre un producto o dispositivo. Es un programa de software que se autoejecuta y se propaga insertando copias de sí mismo en otro programa o documento. Ventajas 1. Seguridad al almacenar una clave. 2. Seguridad al enviar un paquete por una red inalámbrica. 3. Protección contra la modificación de los datos en forma intencional o accidental. 4. Autenticidad del origen del mensaje: este aspecto de seguridad

- 2. protege al receptor del documento, garantizándole que dicho mensaje ha sido generado por la parte identificada en el documento como emisor del mismo, no pudiendo alguna otra entidad suplantar a un usuario del sistema. 5. No repudio del origen: el no repudio de origen protege al receptor del documento de la negación del emisor de haberlo enviado. Tipos Cifrado cimetrico. Cifrado ascimetrico. Cifrado de claves públicas. Características Investigan detalles de los sistemas informáticos. Cada penetración en la red se vuelve un reto intelectual. Los virus pueden infectar múltiples archivos de la computadora infectada. Pueden ser Polimórficos:

- 3. Programan de forma entusiasta y rápida. Apasionados de la seguridad informática. Algunos virus tienen la capacidad de modificar su código, lo que significa que un virus puede tener múltiples variantes similares, haciéndolos difíciles de detectar. Pueden ser residentes en la memoria o no: Como lo mencionamos antes, un virus es capaz de ser residente, es decir que primero se carga en la memoria y luego infecta la computadora. Pueden ser furtivos: Los virus furtivos (stealth) primero se adjuntarán ellos mismos a archivos de la computadora y luego atacarán el ordenador, esto

- 4. causa que el virus se esparza más rápidamente. Los virus pueden traer otros virus. Pueden hacer que el sistema nunca muestre signos de infección. Consecuencias 1. Penas privativas de la libertad Las penas de prisión por piratería informática pueden ser muy duras, sobre todo si la seguridad nacional se ha visto comprometida. 2. Perspectivas de empleo Contrariamente a la creencia popular, los hackers no suelen terminar en empleos lucrativos si han sido capturados por las 1) Auto- Reproducirse para poder obtener copia de ellos mismos sin que el usuario brinde su autorización 2) Poder para alojarse en algunos programas no necesariamente dentro del que lo portaba. 3) Dañar disquetes o discos pues

- 5. autoridades. 3. Seguridad superior El hacking causas que los gobiernos y las organizaciones poderosas puedan ser un objetivo para que los hackers aumenten su seguridad. 4. Menos libertad de información 5. Los hackers y distribuidores ilegales de datos personales tienen un impacto perjudicial sobre la forma en que son los gobiernos nacionales y cómo funciona la diplomacia internacional. tienden a sobrecalentarlos para que estos disminuyan su tiempo de vida. 4) Memoria RAM Baja 5) Lentitud en el equipo. 6) Impiden que se ejecuten ciertos archivos. 7) Perdida de archivos o bases de datos. 8) Pueden aparecer archivos extraños que no se encontraban antes del contagio.

- 6. Conclusión: El encriptamiento de datos es una acción que permite que los usuarios puedan resguardar la información por medio de algunos cifrados que protegen para que no sean alterados por terceras personas, es una modalidad que están utilizando muchos usuarios para poder tener privacidad en información que no desean que otros tengan acceso. Es una acción indispensable para propiciar seguridad en su información aunque no es cien por ciento confiable de que otros usuarios no puedan descifrarlo. Los hackers informáticos son personas que intervienen para utilizar informaciones en forma perjudicial o simplemente para tener el control de haber accedido a un dispositivo, tienen consecuencias negativas pues violentan la privacidad de las personas y en muchos casos utilizan para causar daño o beneficio propio.