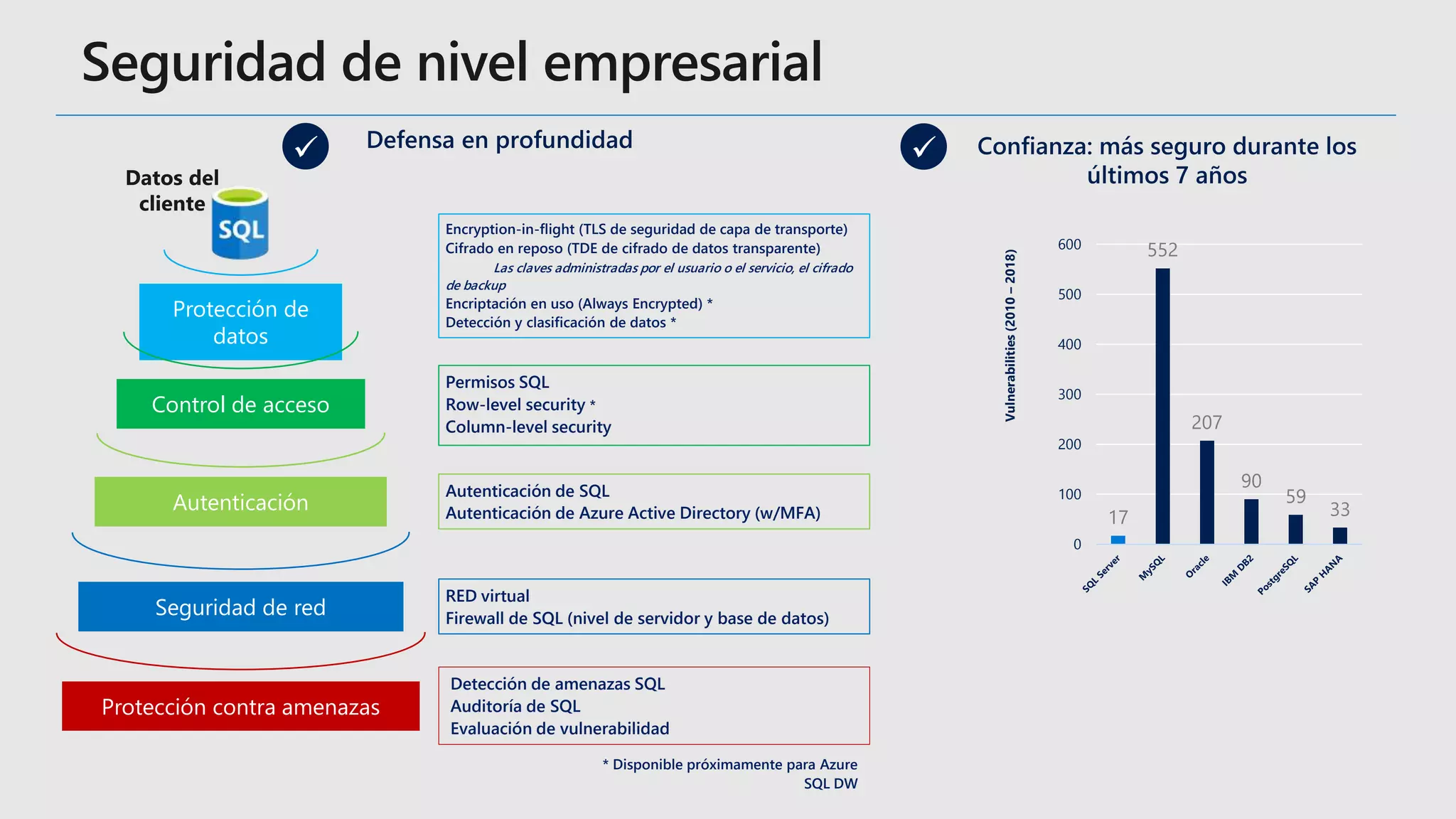

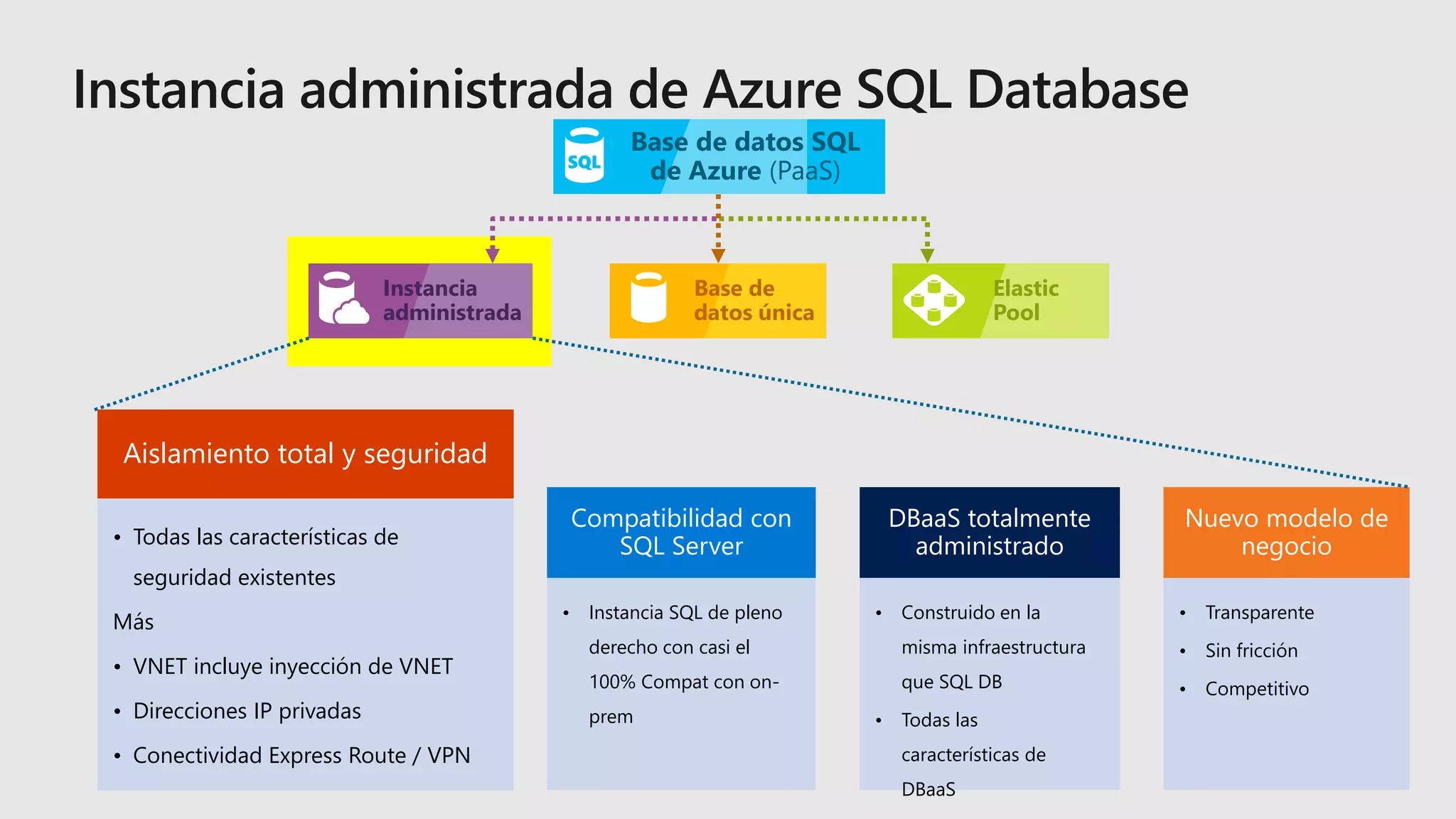

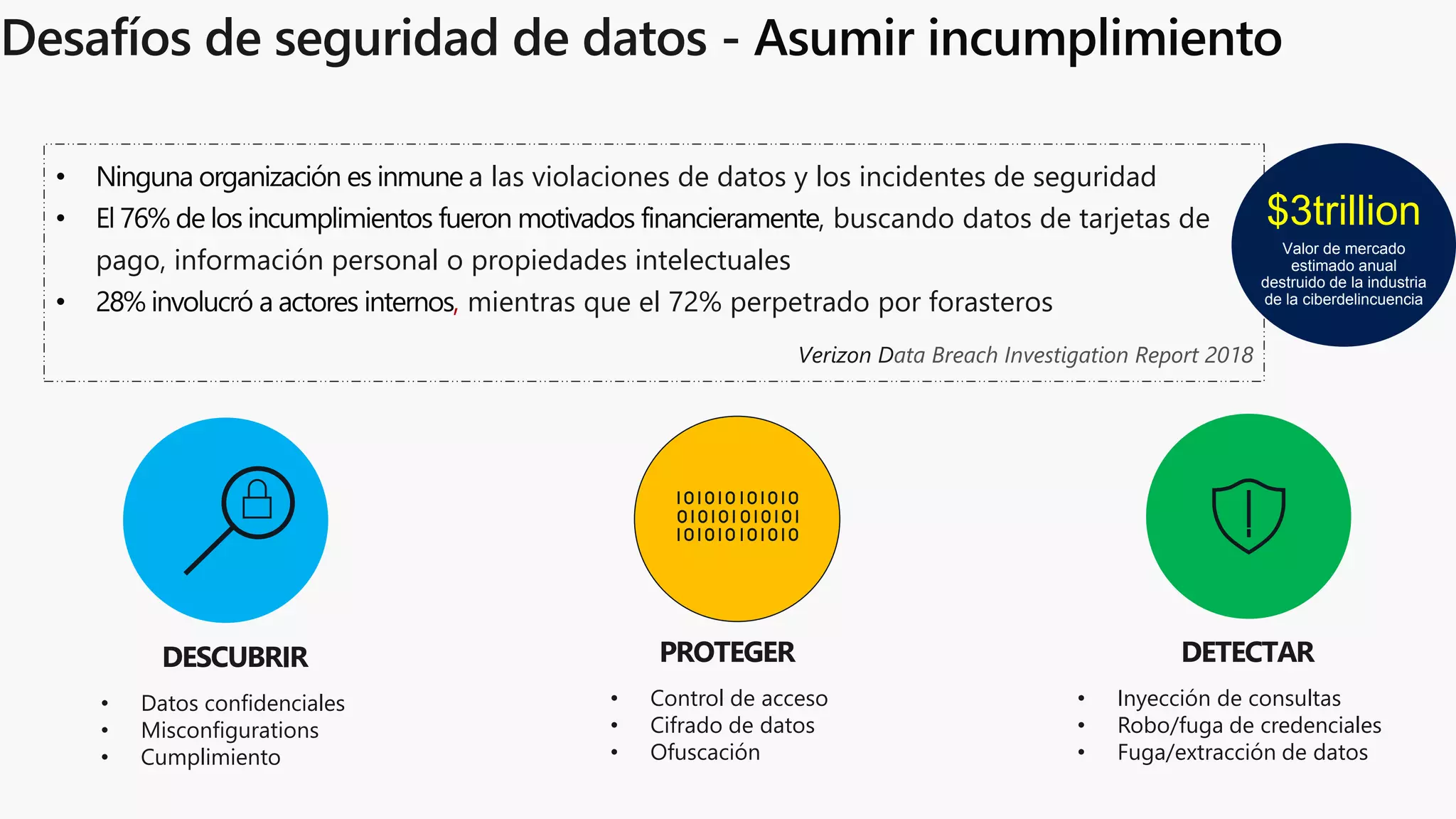

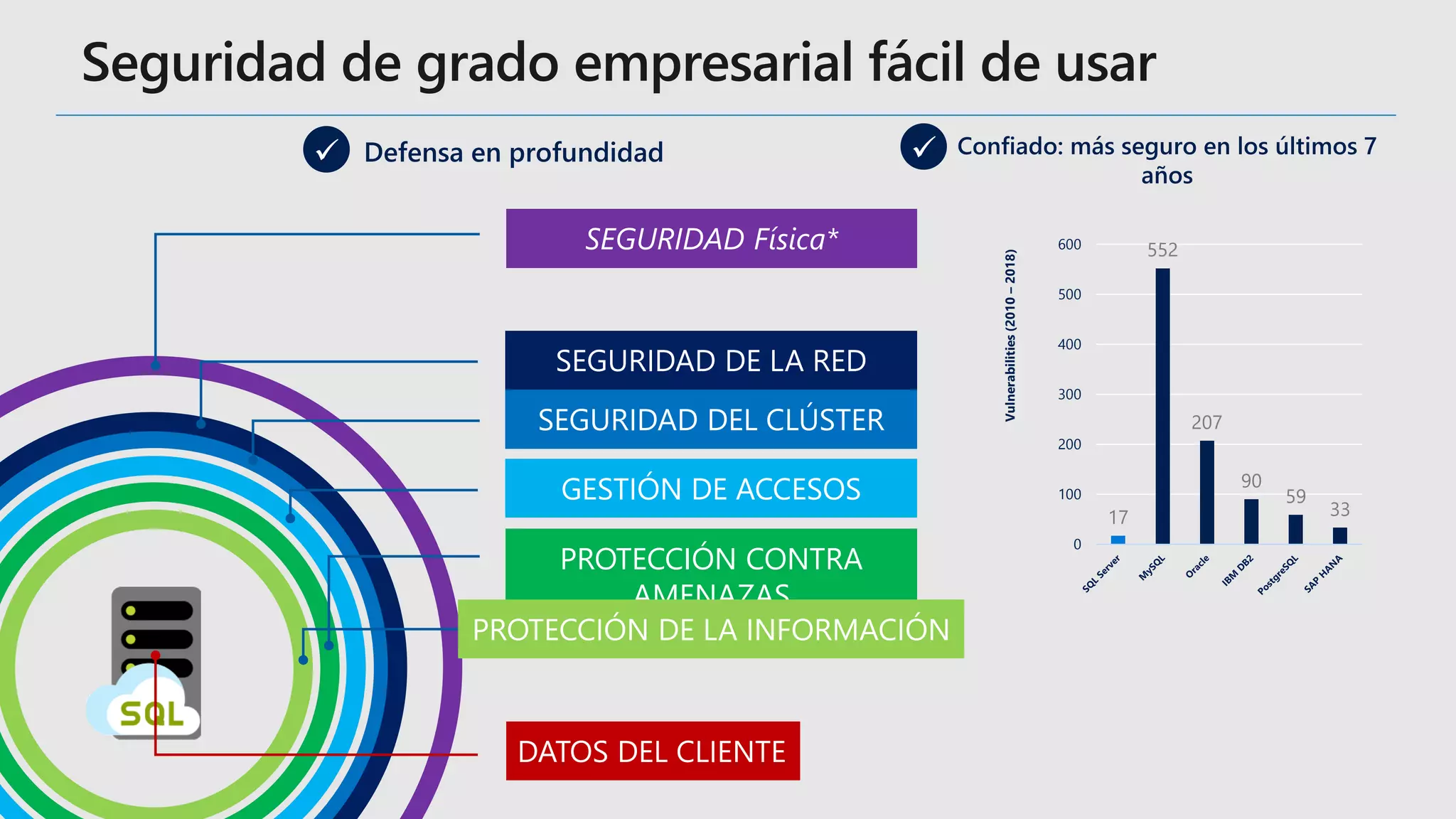

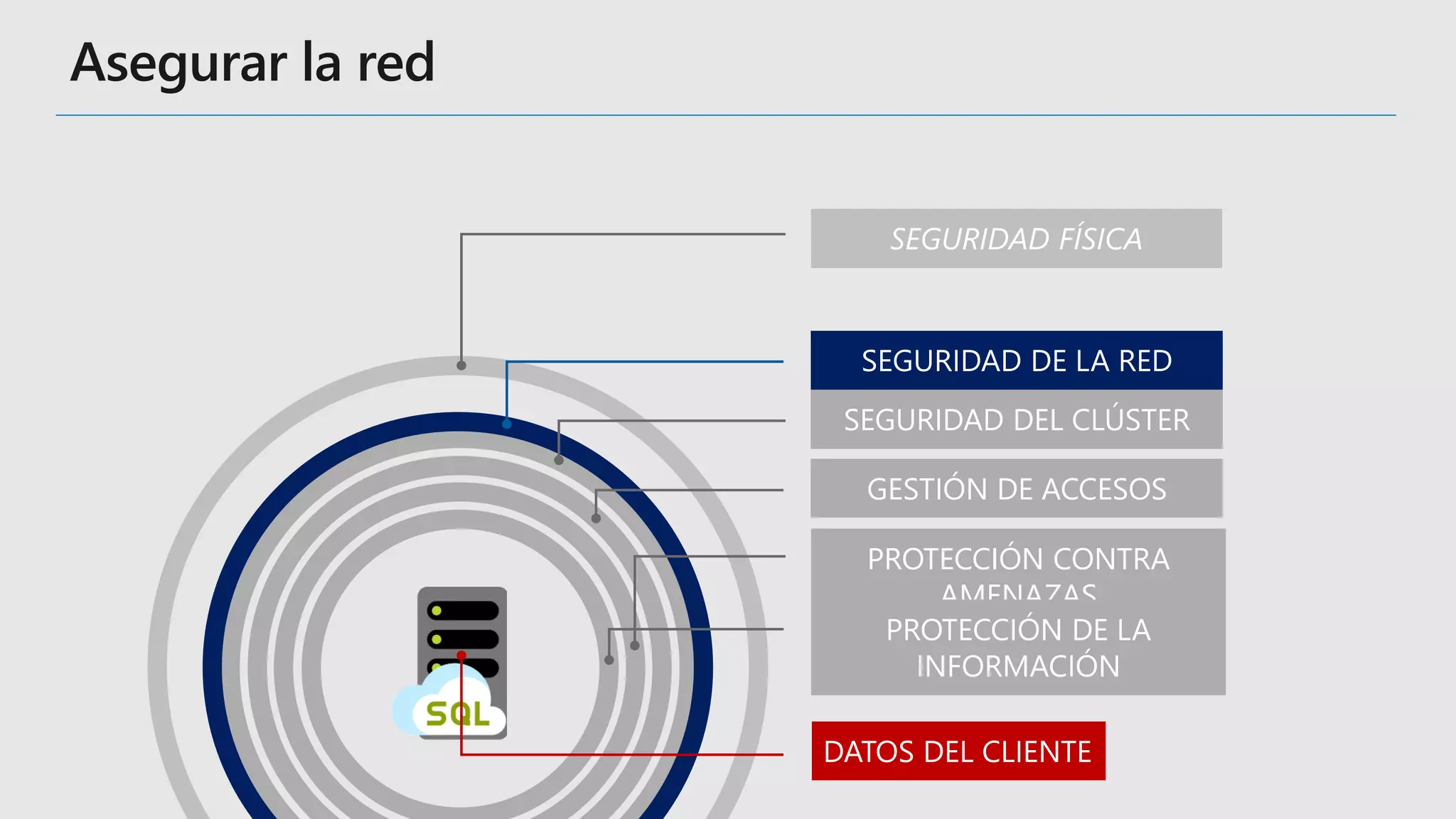

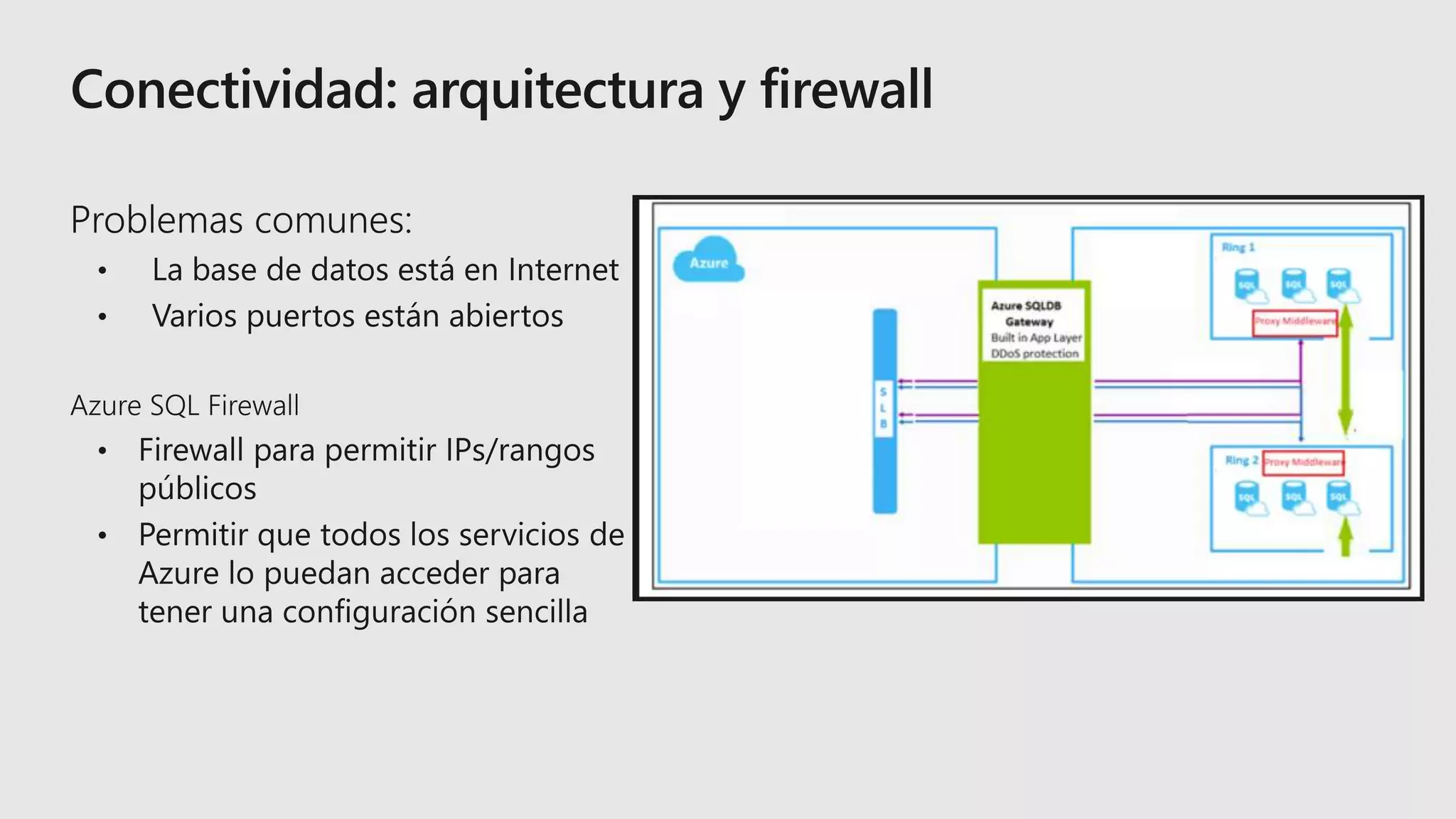

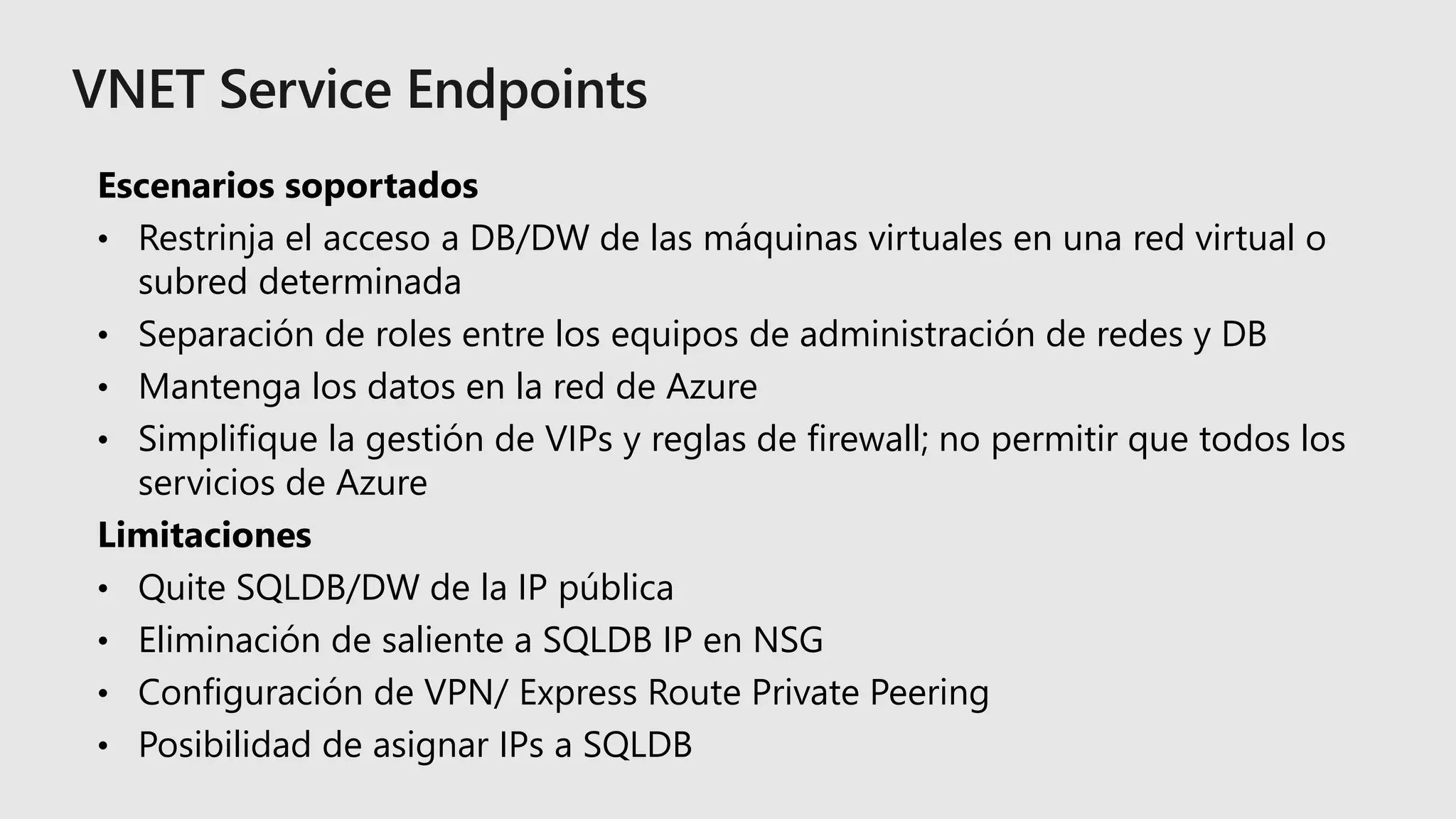

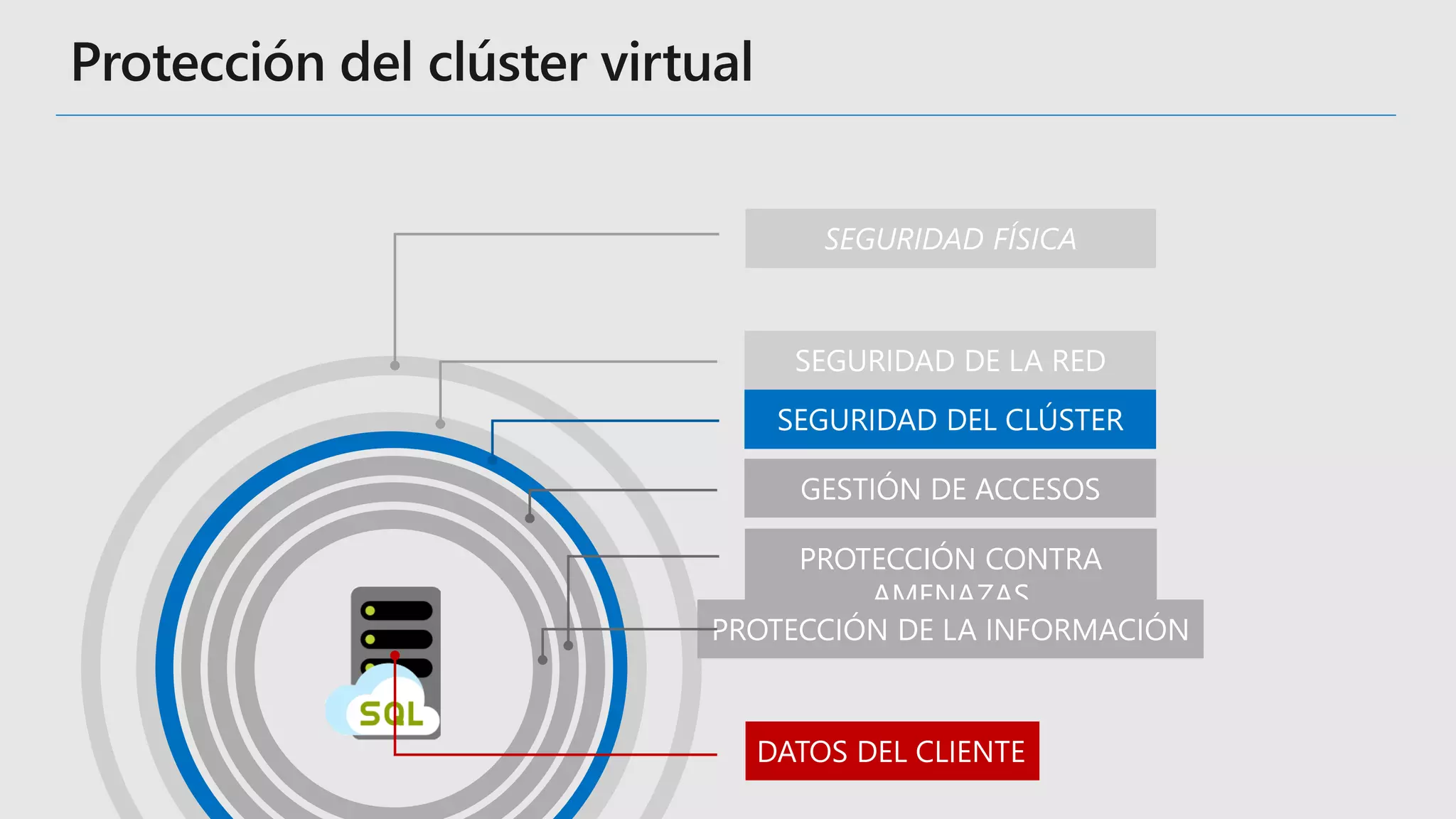

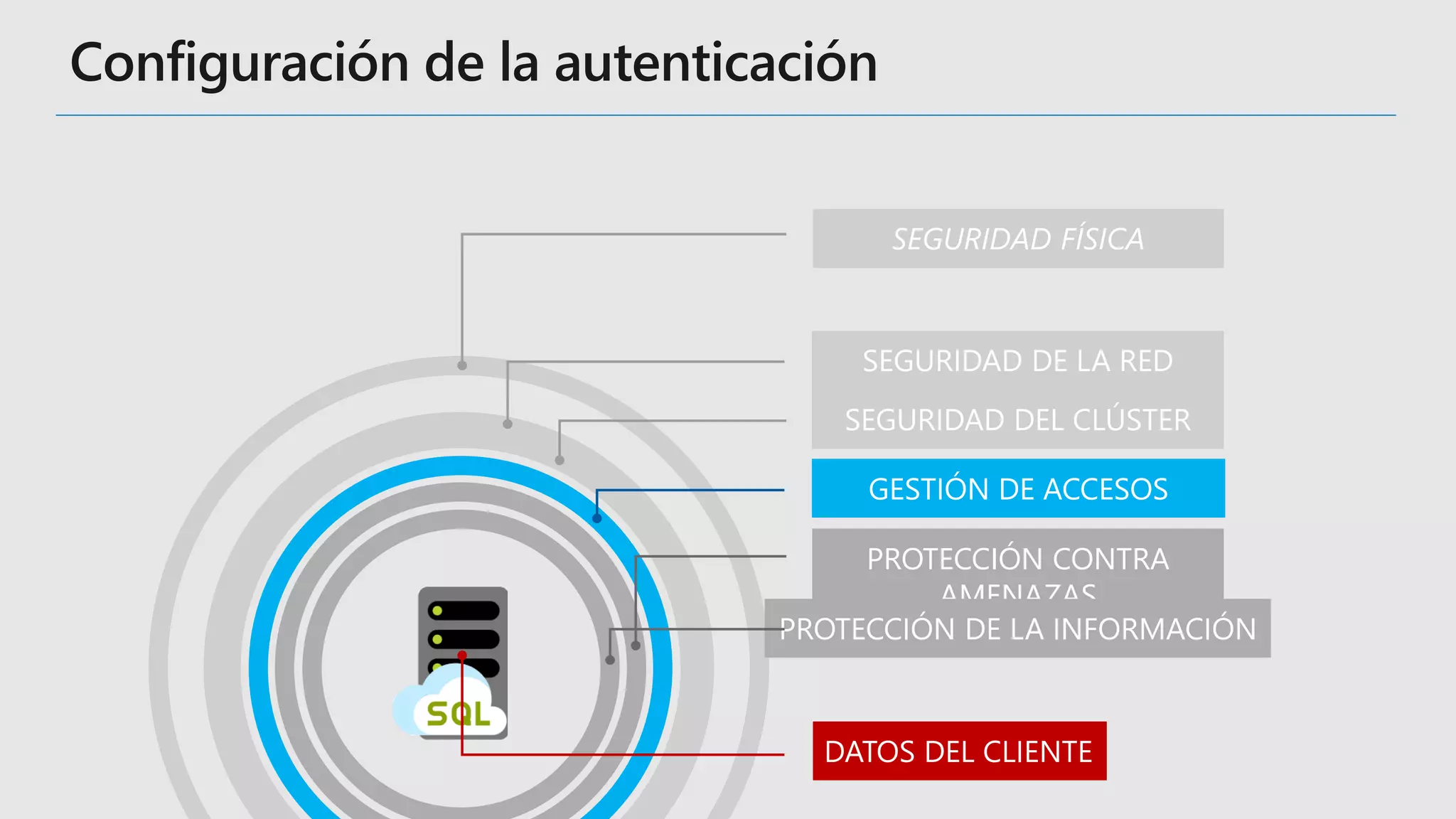

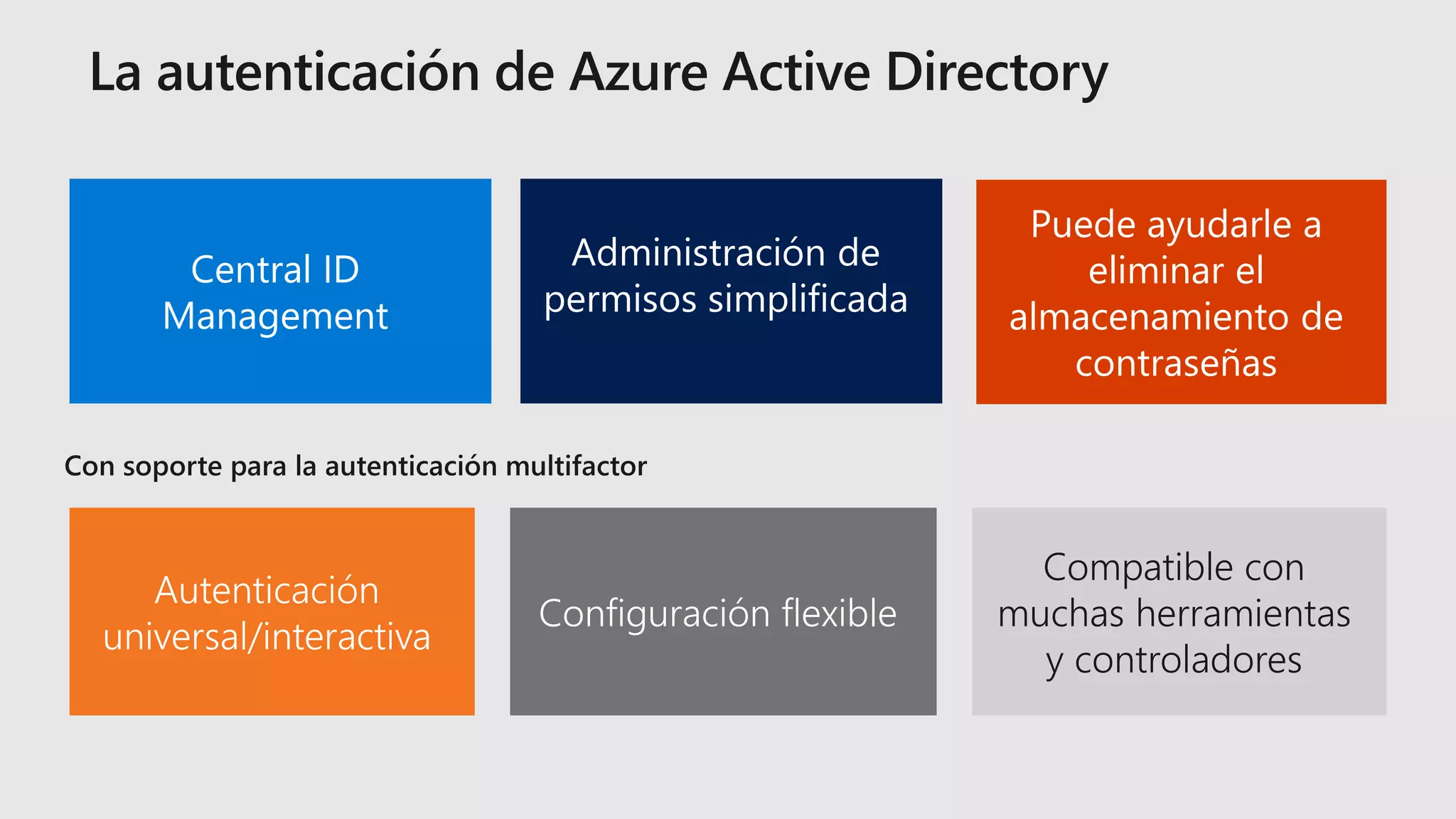

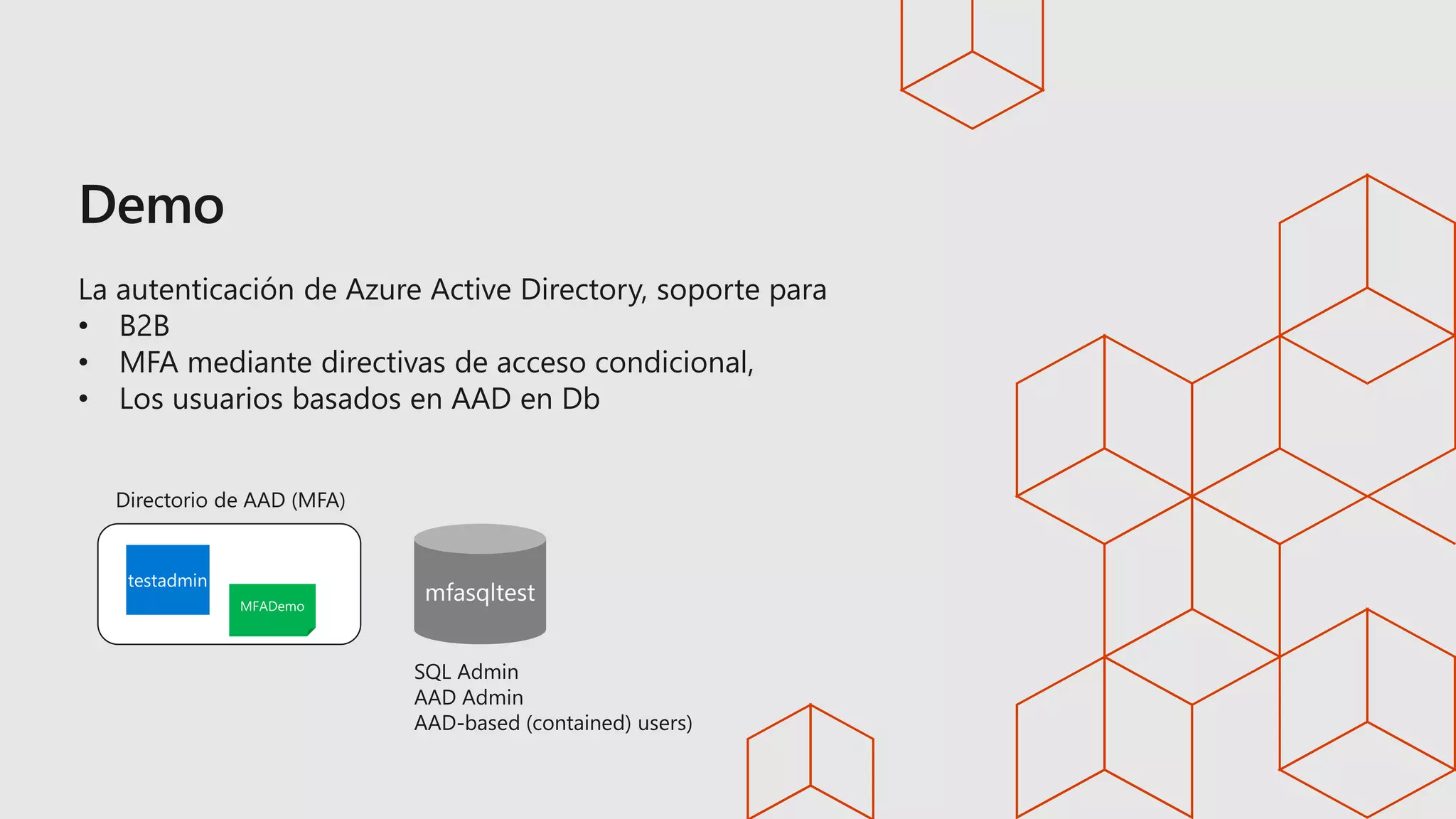

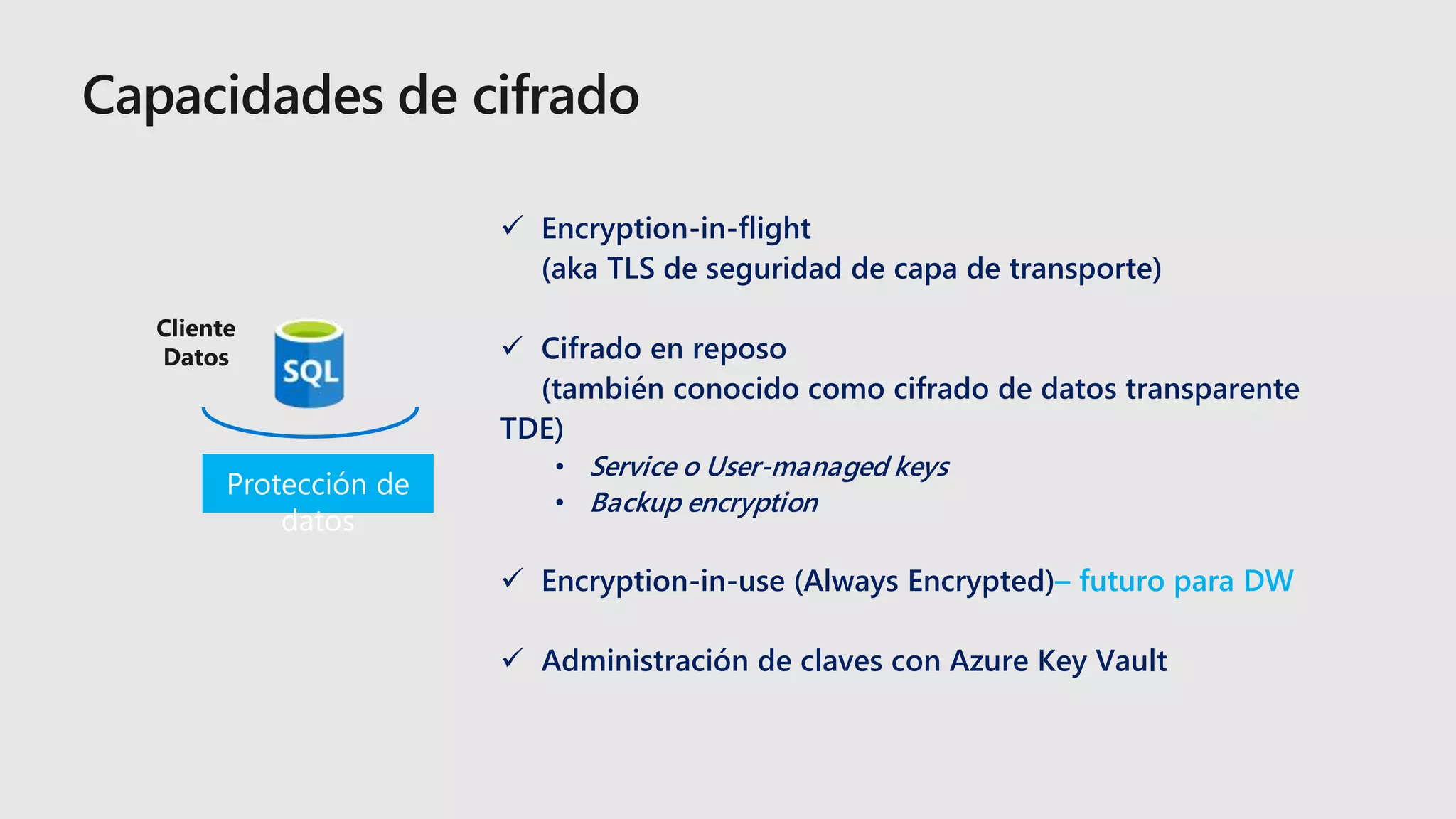

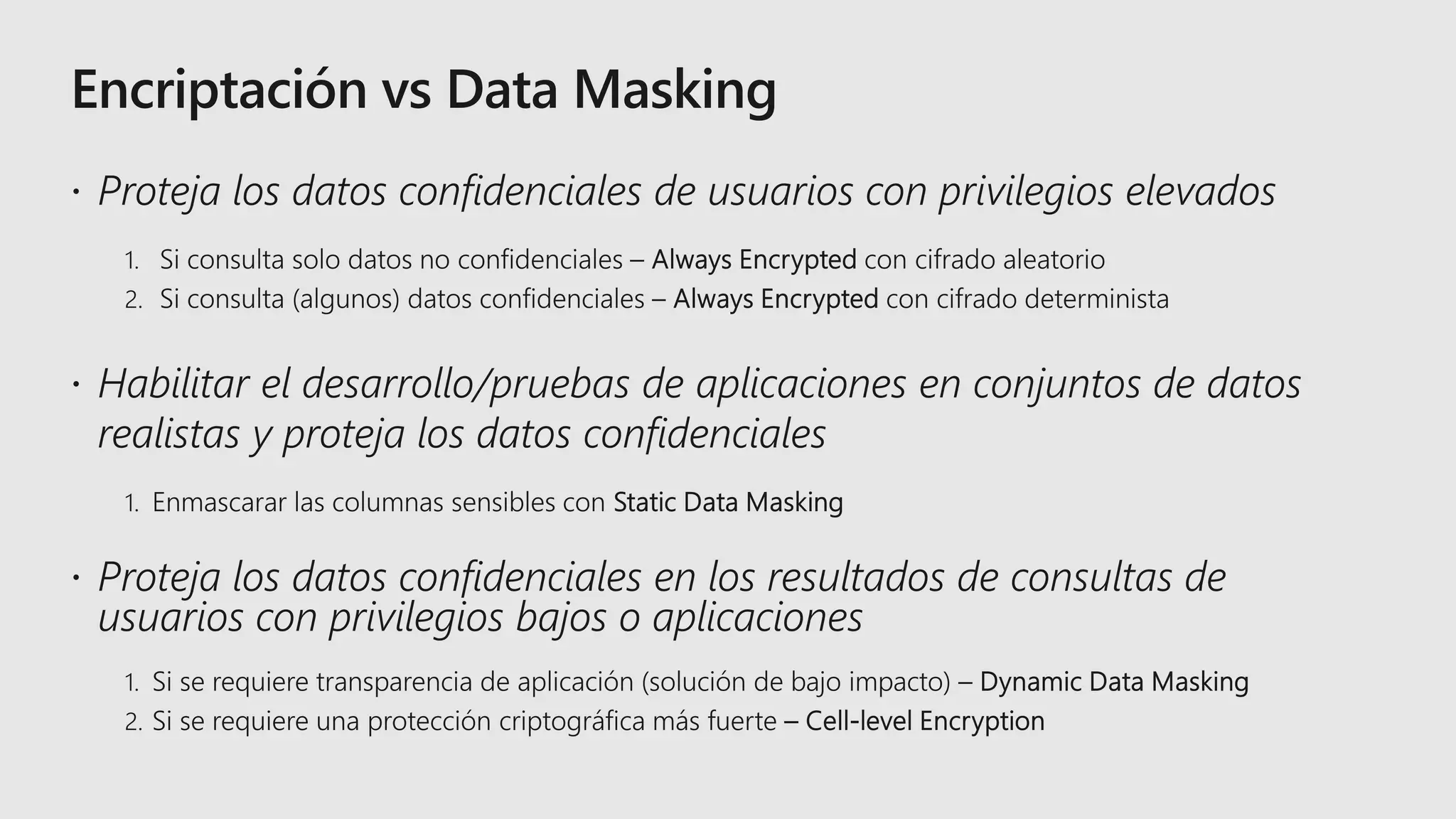

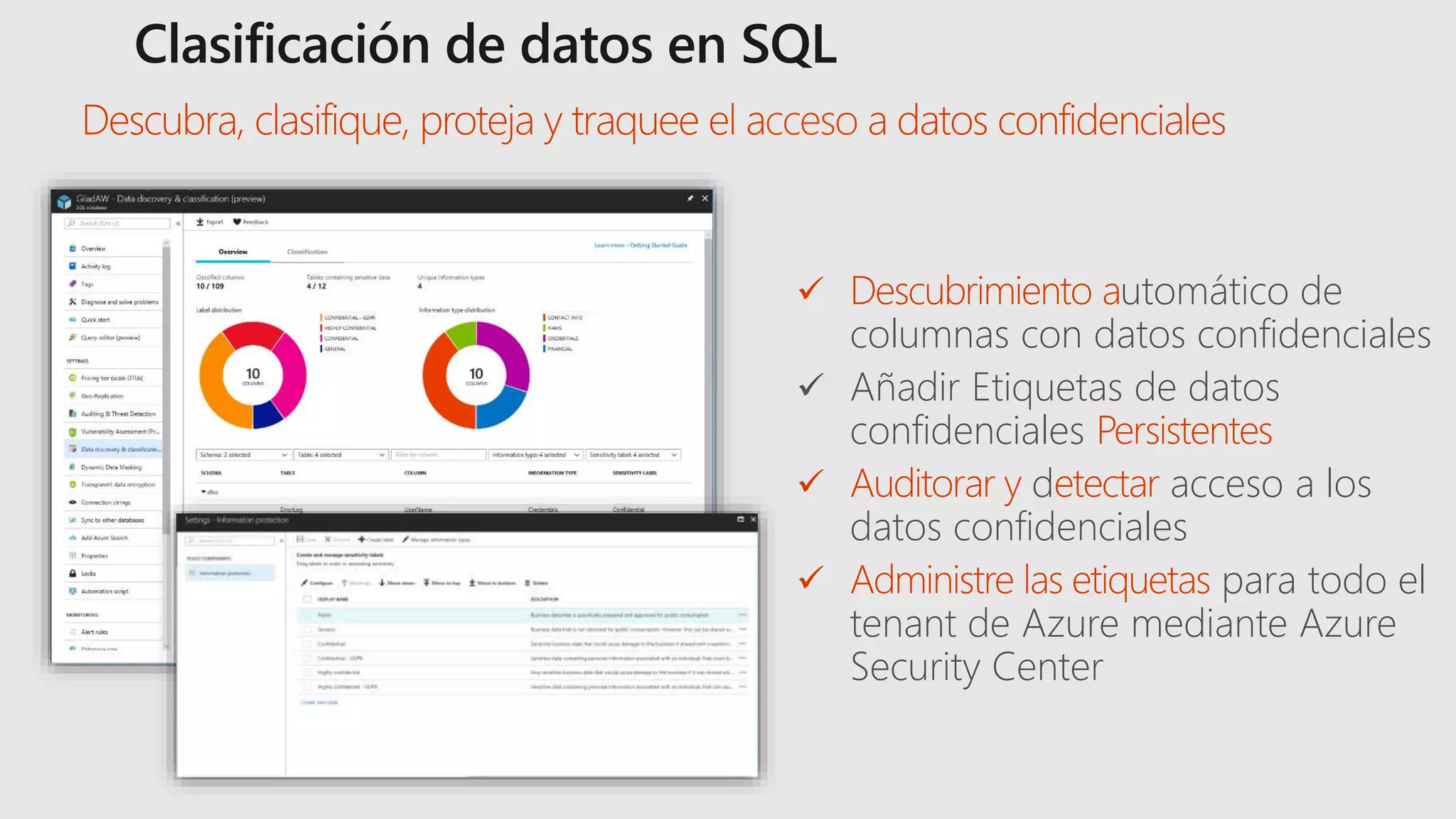

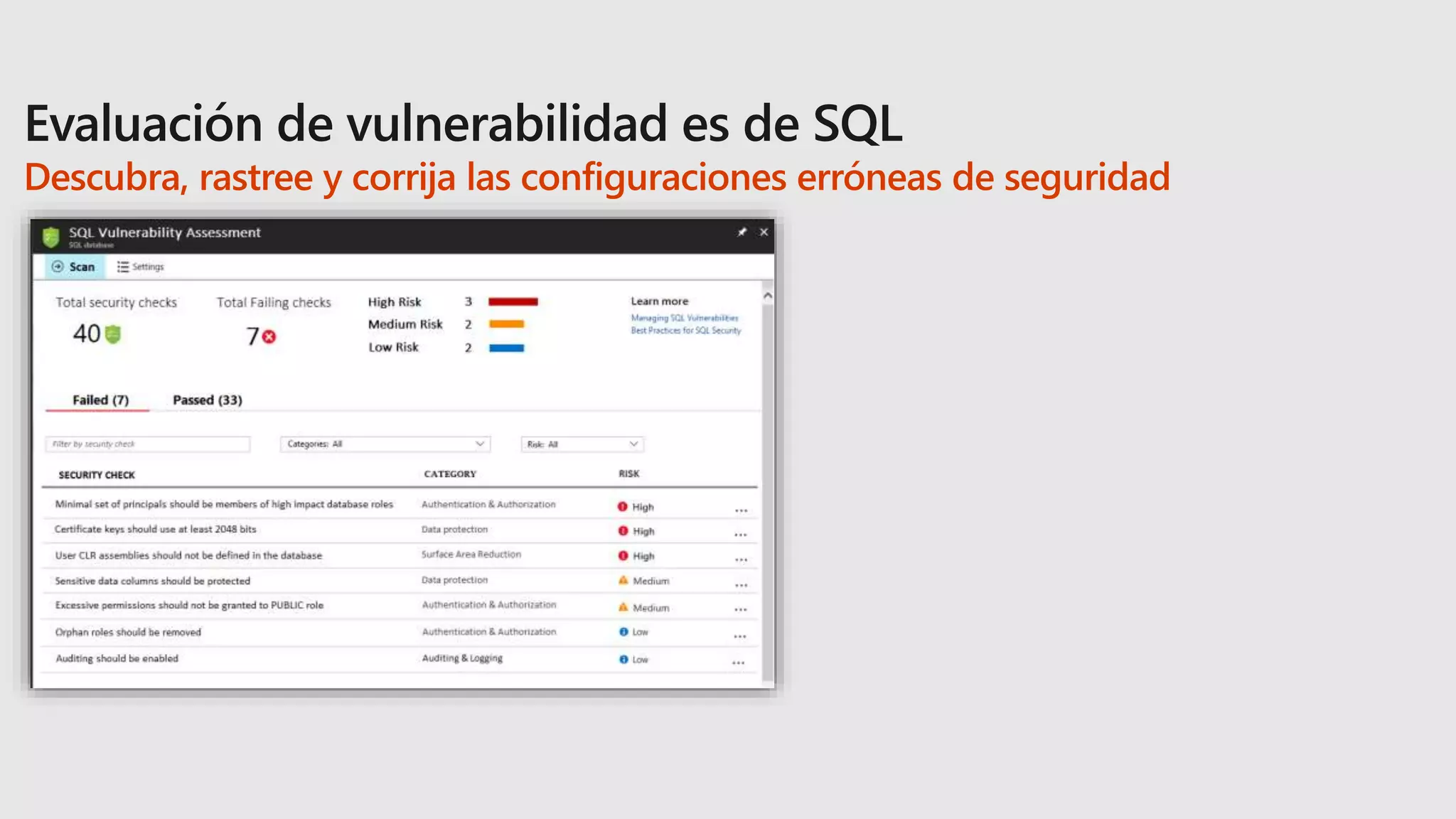

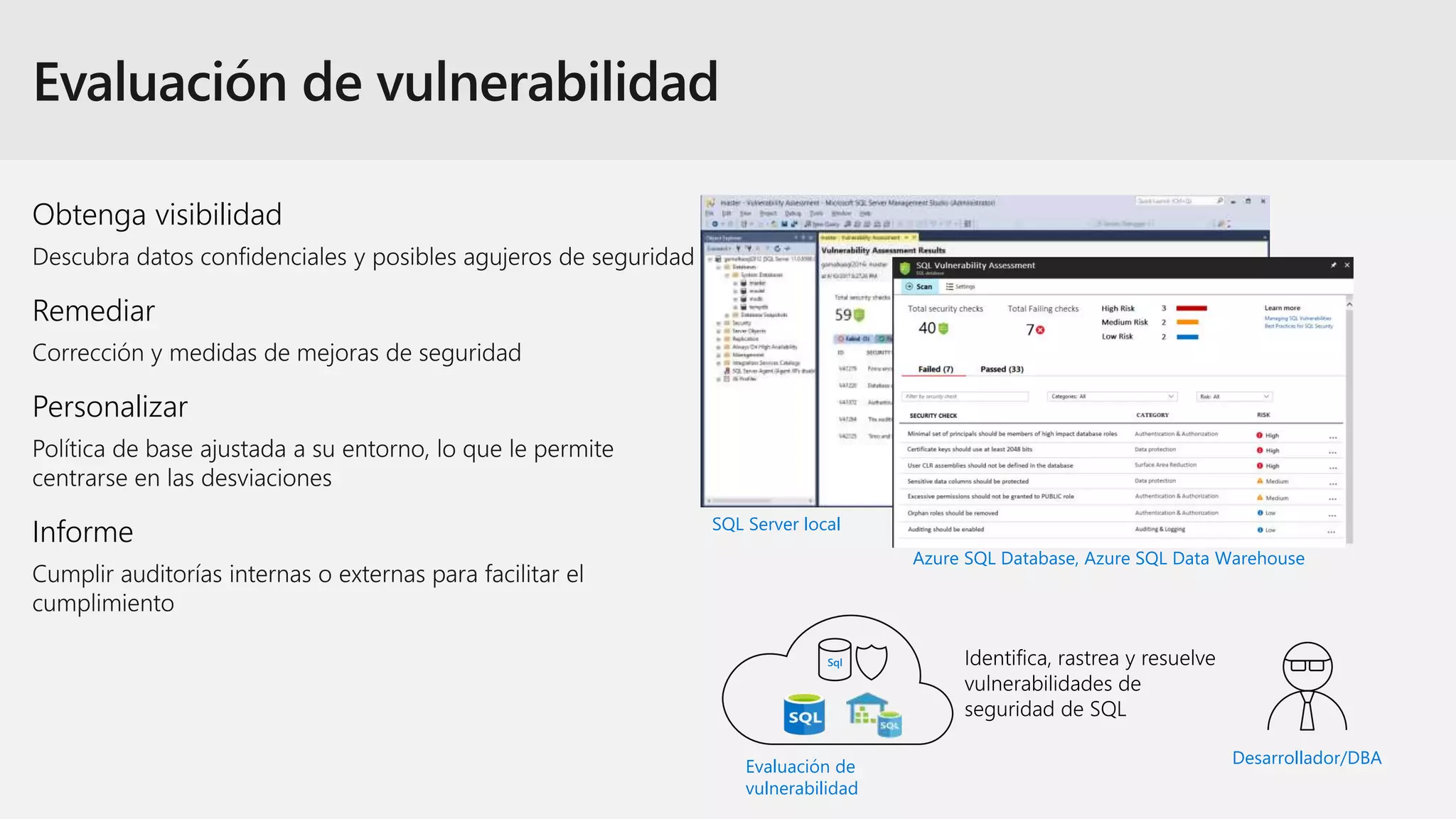

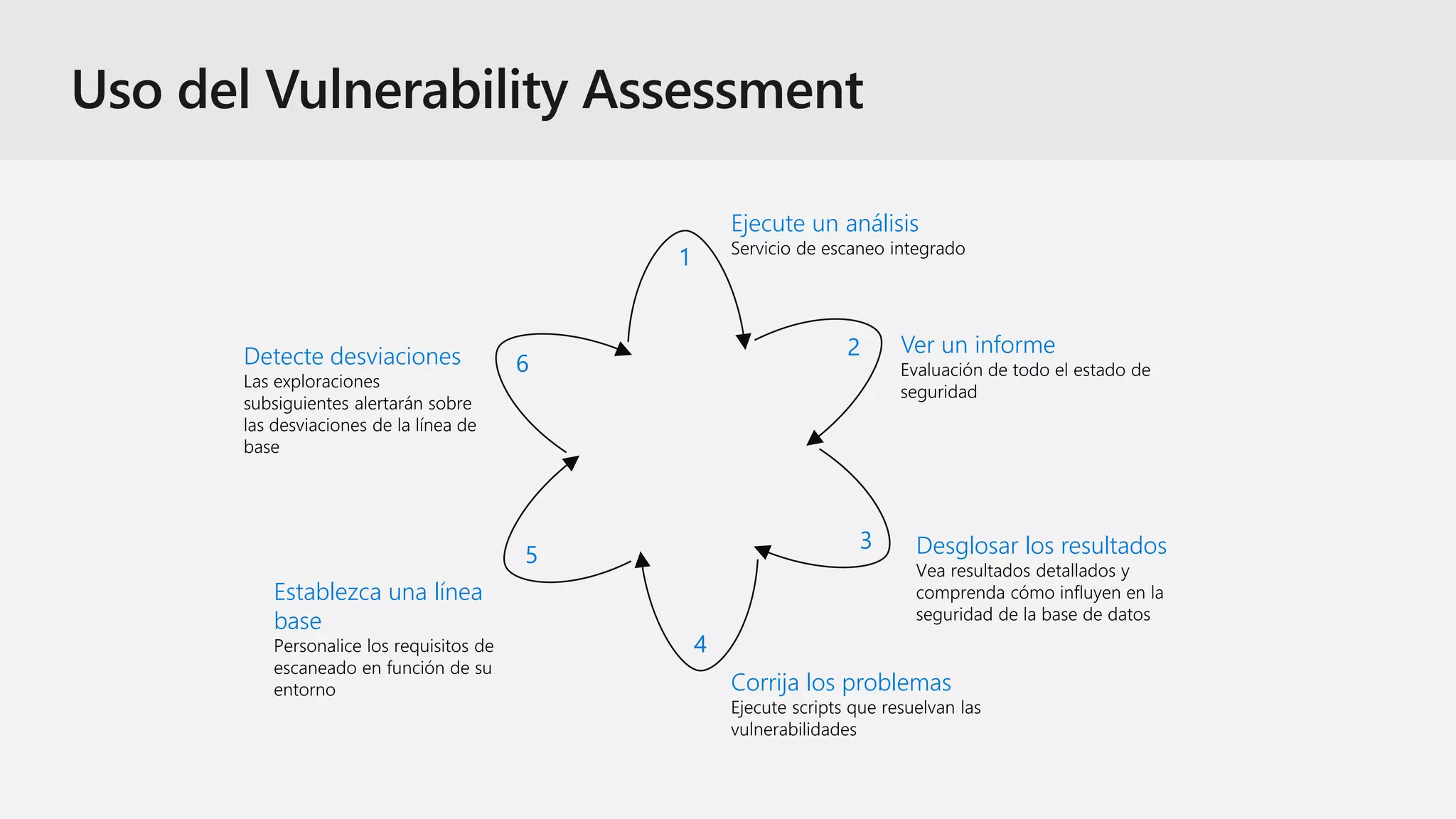

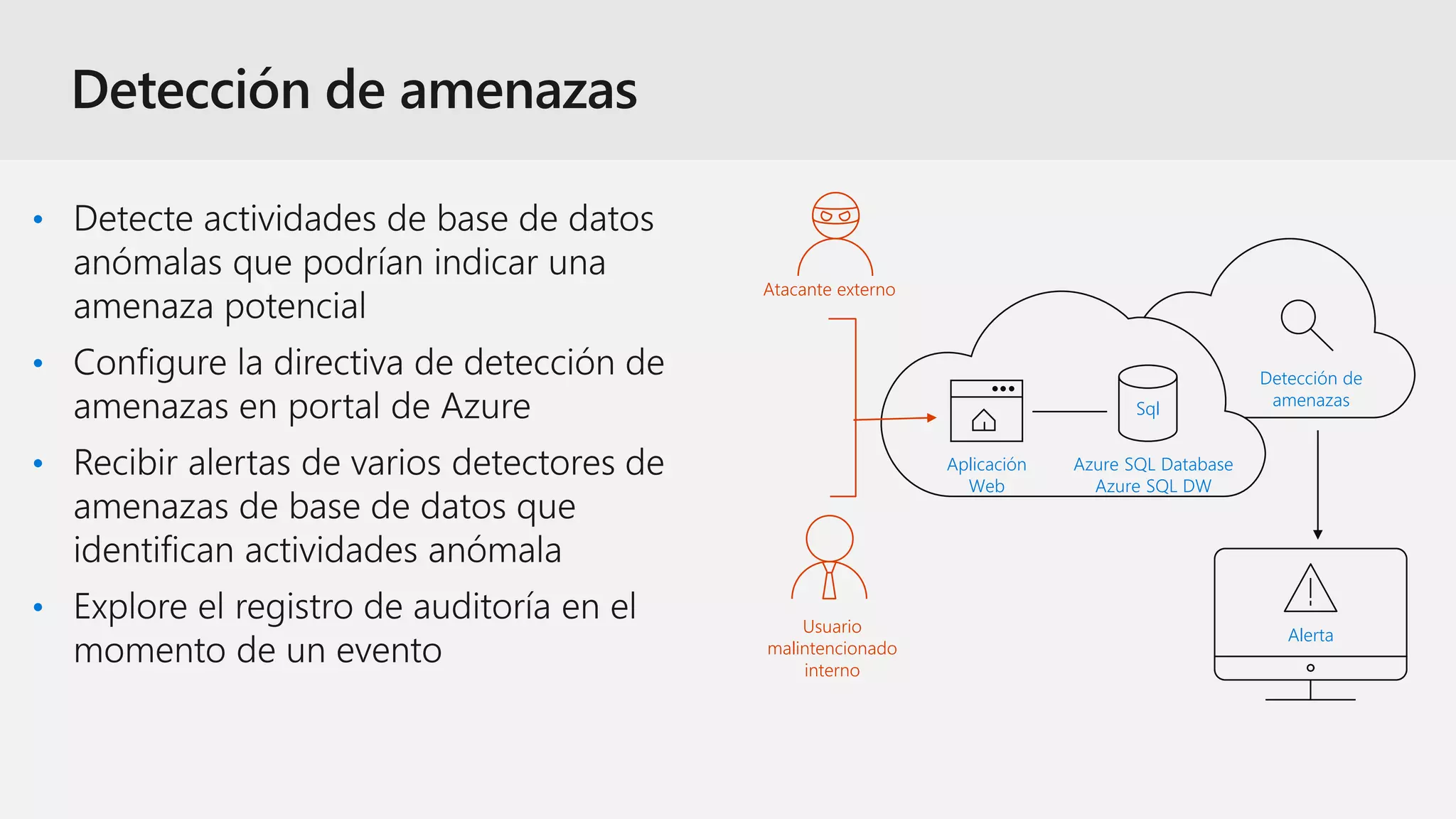

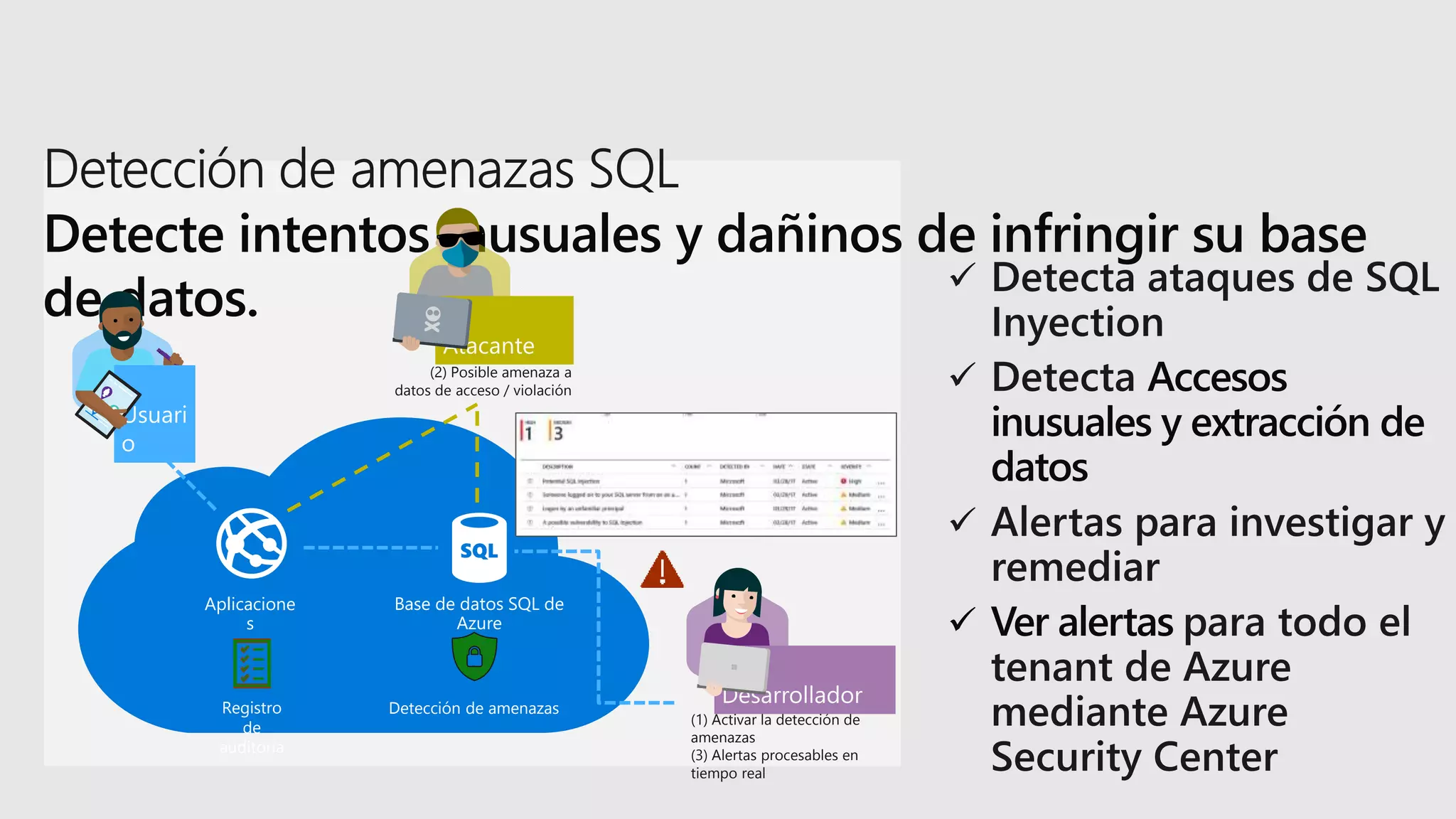

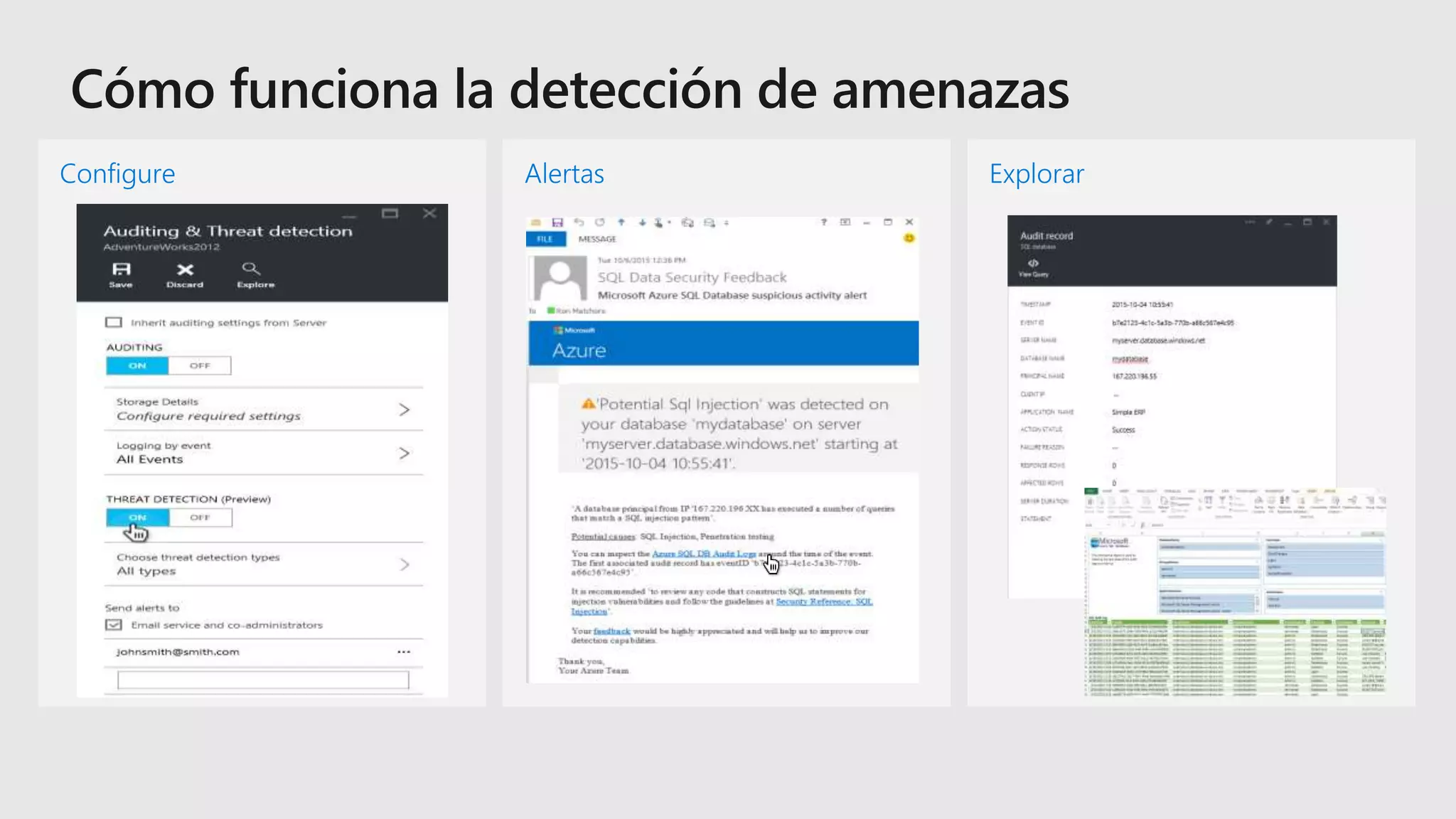

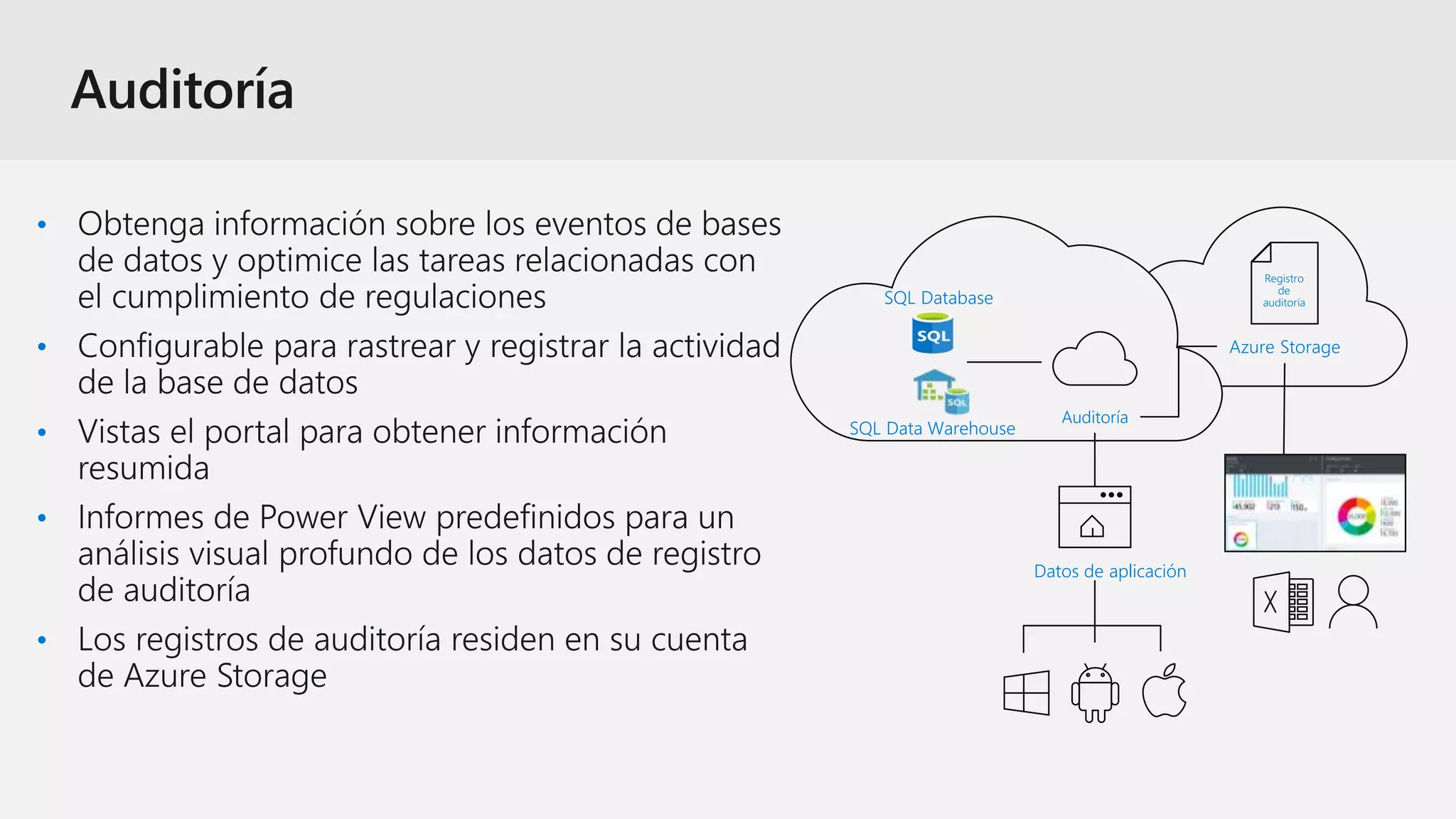

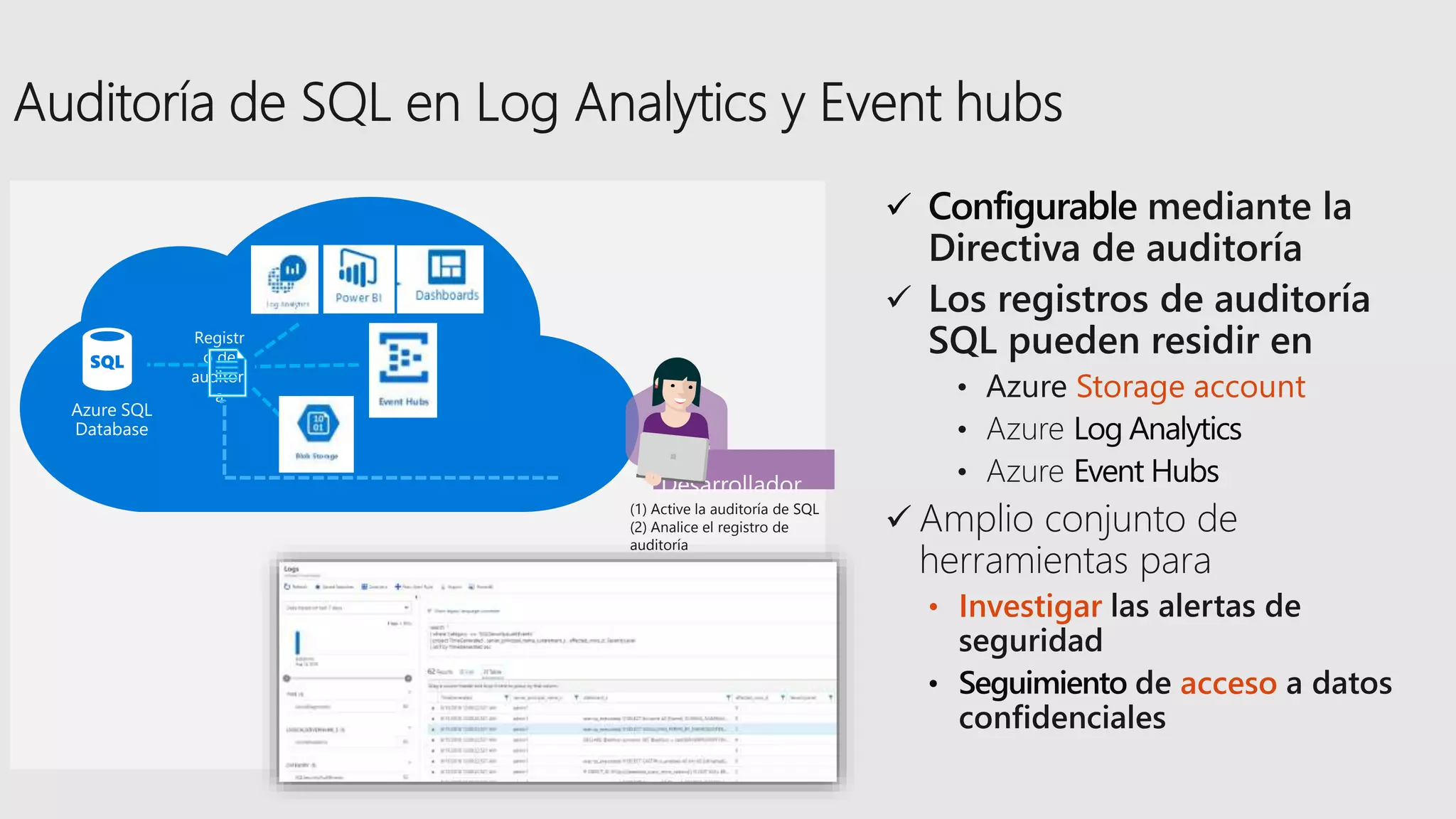

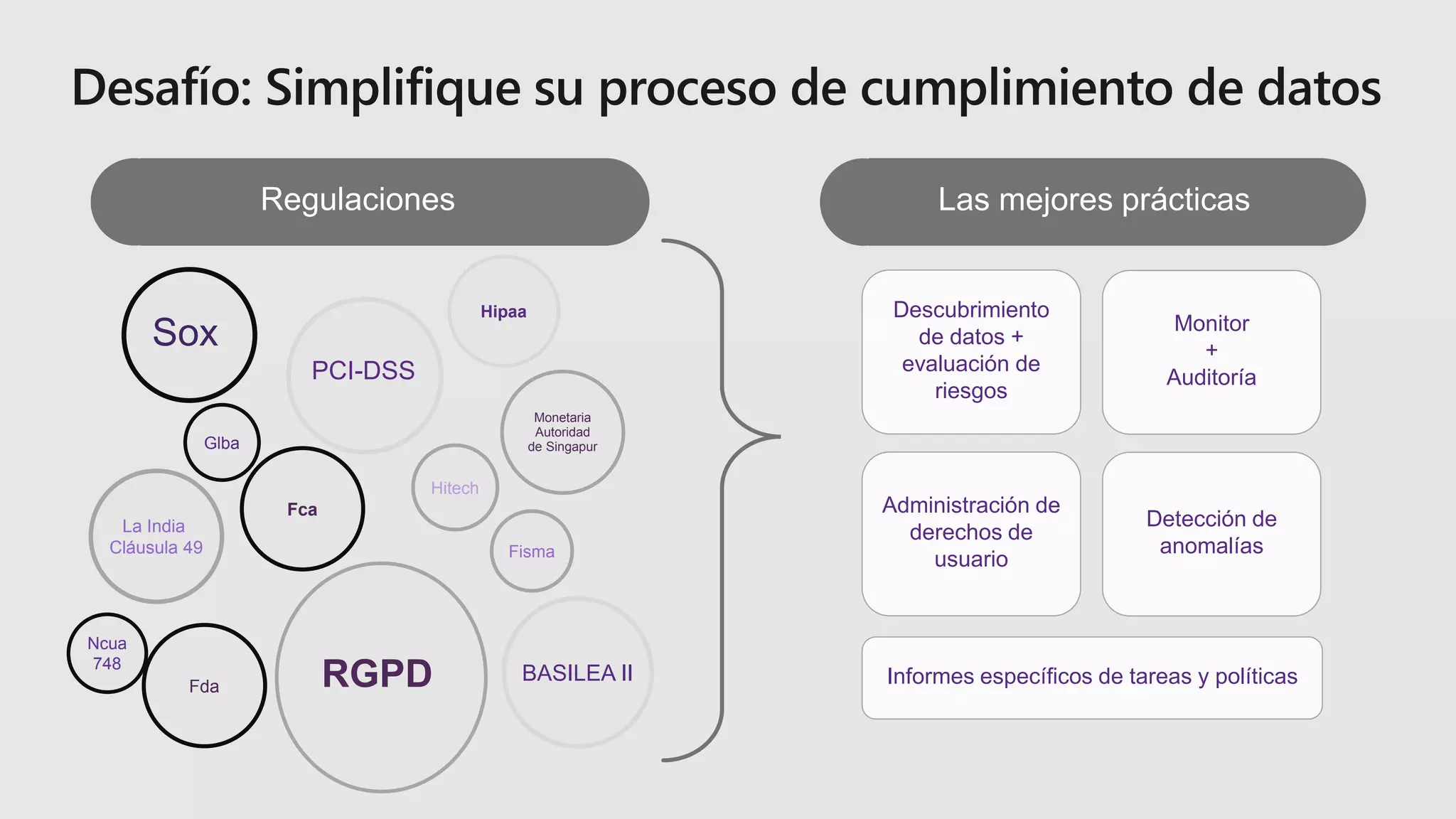

El documento detalla diversas medidas de seguridad y características para bases de datos en Azure, incluyendo cifrado, autenticación, detección de amenazas y protección de datos. También se menciona la vulnerabilidad, la gestión de accesos y la importancia de cumplir con regulaciones en la industria de la ciberseguridad. Además, se enfatiza en la compatibilidad con SQL Server y la integración de herramientas para la administración y protección de datos confidenciales.