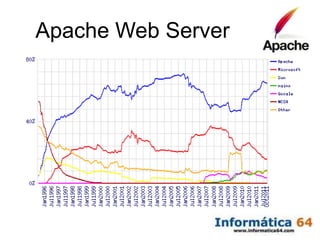

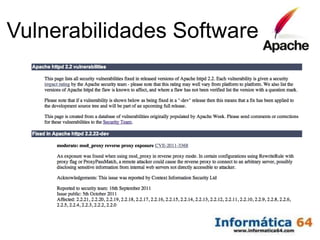

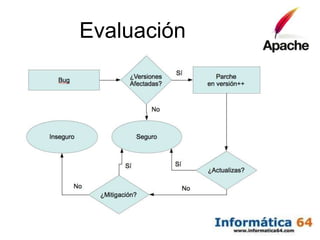

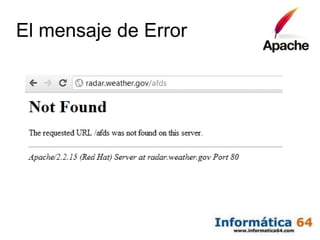

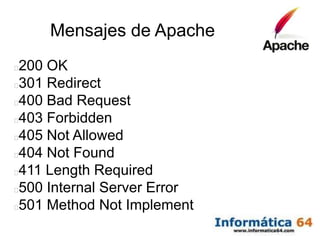

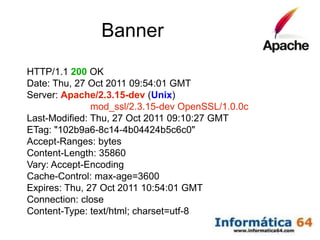

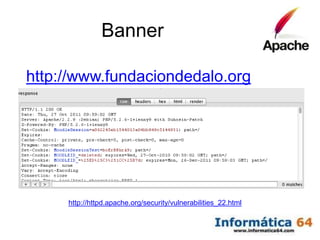

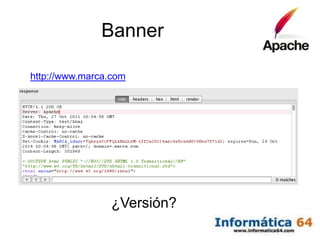

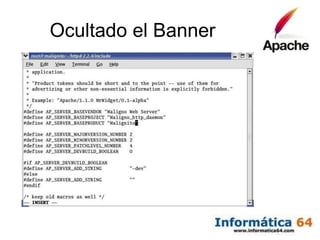

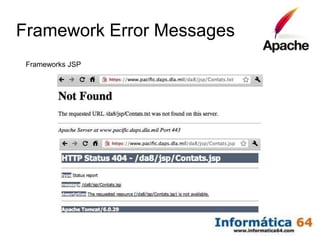

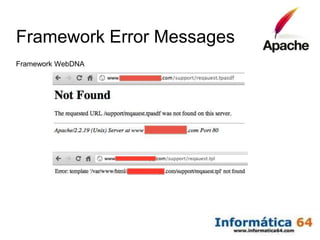

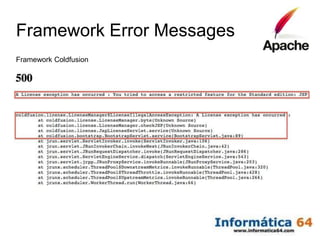

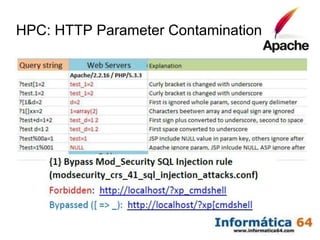

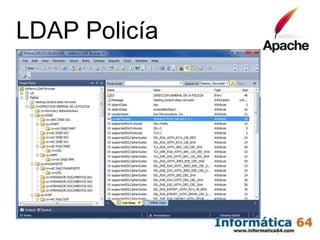

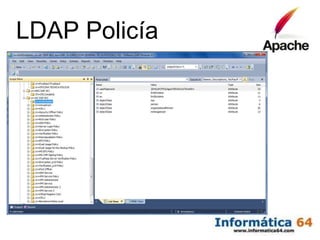

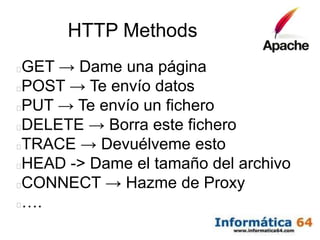

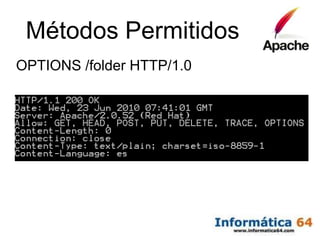

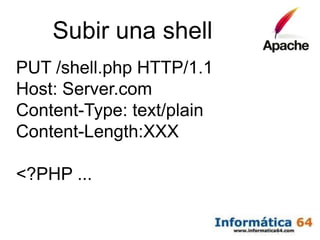

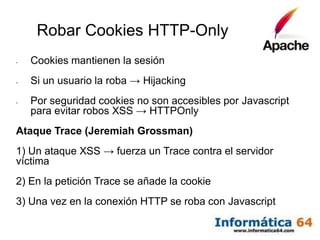

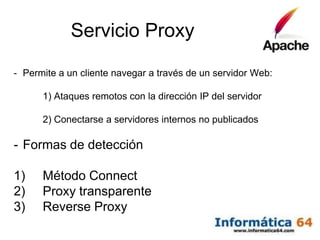

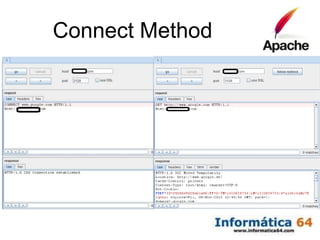

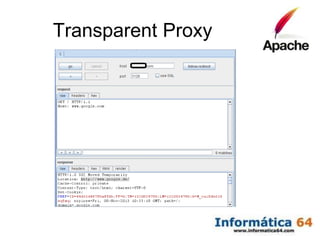

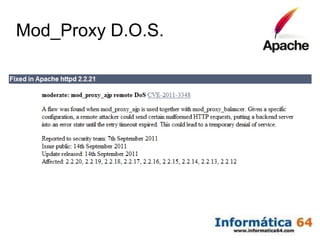

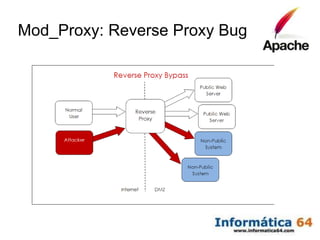

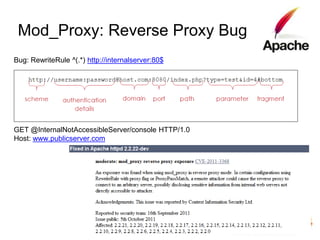

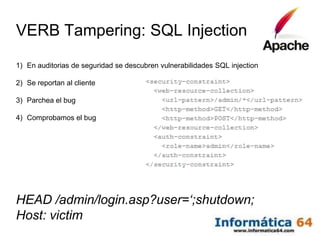

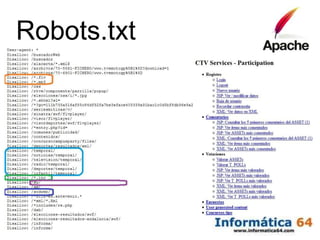

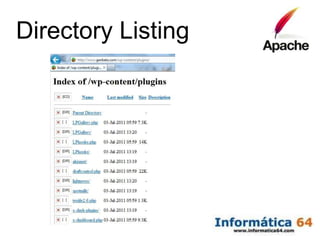

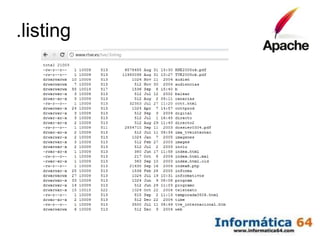

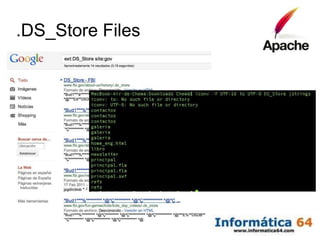

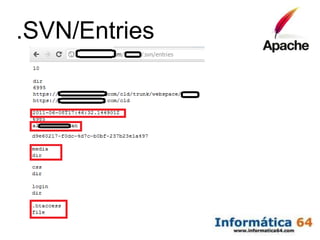

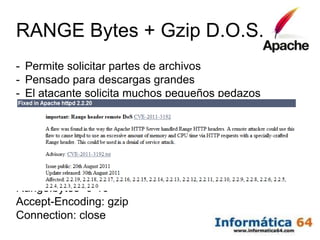

El documento aborda la seguridad en aplicaciones web, específicamente en servidores Apache, y presenta técnicas de prueba de penetración y vulnerabilidades comunes. Se describen las fases de evaluación, desde el reconocimiento hasta fallos de configuración y ataques como XSS y SQL injection. Además, se discuten métodos de detección y ataques relacionados con la manipulación de peticiones y la saturación de servidores.