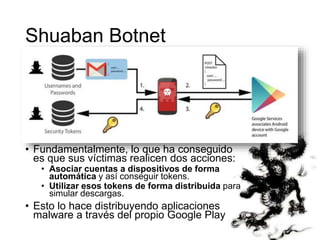

El documento detalla las operaciones de la botnet Shuabang en Google Play, que ha creado más de 300 aplicaciones, de las cuales 100 son maliciosas, para realizar fraudes automatizados como click-fraud y black app store optimization. Utiliza un sofisticado sistema de asociación de cuentas y dispositivos para generar tokens de seguridad y ejecutar tareas fraudulentas, afectando principalmente a usuarios en Brasil, India y Rusia. ElevenPaths ha desarrollado 'path 5' para detectar y analizar estos fraudes, estableciendo conexiones entre atacantes y recopilando evidencias incriminatorias.